반응형

이 오류는 known Issue로 이전에 올린 줄 알았는데, 누락되어 작성하게 되었습니다.

Windows Server 2022에서 Web Application Proxy (WAP) 구성시 다음과 같은 오류가 발생합니다.

Retrieval of proxy configuration data from the Federation Server using trust certificate with thumprint 'thumprint' failed with status code 'InternalServerError'.

리서치하여 아래의 블로그를 참고하여 진행하였습니다.

ADFS Web Application Proxy Configuration Wizard fails with trust certificate error | Jaap Wesselius

Windows Server 2022 는 TLS 1.3을 지원합니다.

그런데 ADFS가 TLS 1.3을 지원하지 않아서 문제가 발생한 것으로 보입니다.

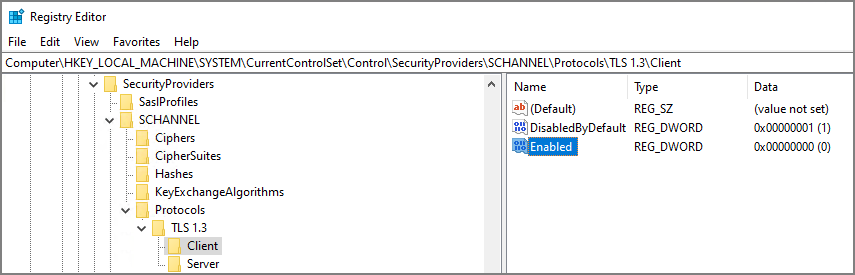

그래서 아래와 같이 레지스트리 키를 추가하여 WAP에서 TLS 1.3 비활성화를 진행하였습니다.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server

아래와 같이 설정된 것을 확인할 수 있습니다.

반응형

'Windows Server' 카테고리의 다른 글

| Windows Server. Remote Desktop Service 인증서 교체 (0) | 2024.06.15 |

|---|---|

| ADFS 2022. XML Data 형식인 로그인 로그를 CSV로 내보내기 (0) | 2023.05.10 |

| ADFS. Token 인증서 만료일 변경 (0) | 2023.04.09 |

| ADFS Study (3). Access Control Policy (0) | 2022.08.30 |

| ADFS Study (2). Fiddler 추적(WS-Fed) (0) | 2022.08.23 |