Windows Server 2025가 출시되었습니다.

저는 항상 새로운 OS가 출시하면 Hyper-V 환경에서 테스트하기 편하도록 Sysprep을 통해서 설치된 디스크 이미지를 제작합니다.

새로 VM을 생성할 때, 그 디스크 이미지 파일만 복사하면 바로 OS를 올릴 수 있기 때문에 매우 편리합니다.

이전에도 다룬 적이 있지만, Youtube 영상 리뉴얼 차원에서 한번 더 작성하였습니다.

Windows Server 2025 & Hyper-V 기준으로 작성하였습니다.

Hyper-V -> New -> Virtual Machine

이름 지정 -> Default Location 지정 -> Next

Generation 2 확인 -> Next

(2025부터는 Generation 2가 기본값입니다.)

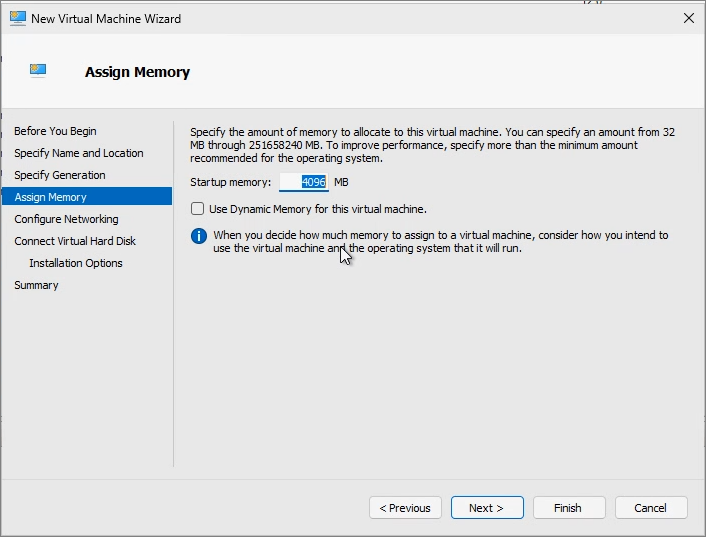

RAM 지정 -> Next

네트워크 어댑터 지정 -> Next

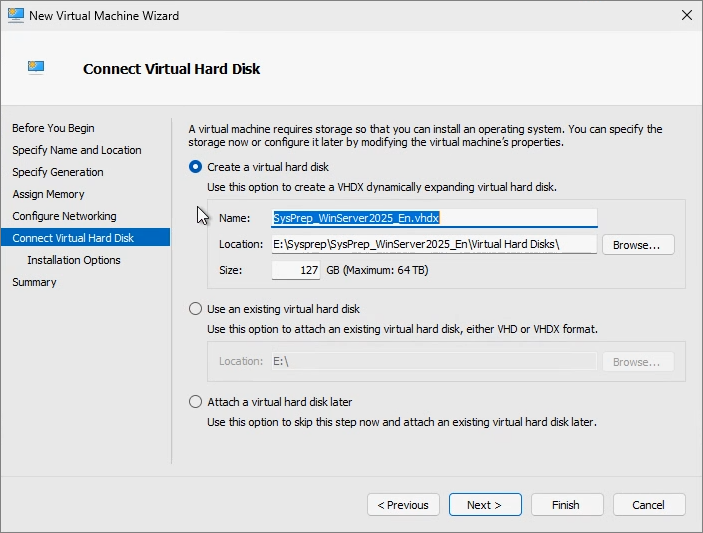

Disk 위치 확인 -> Next

설치 디스크 지정 -> Finish

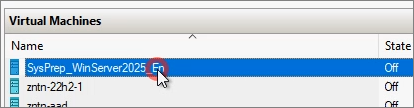

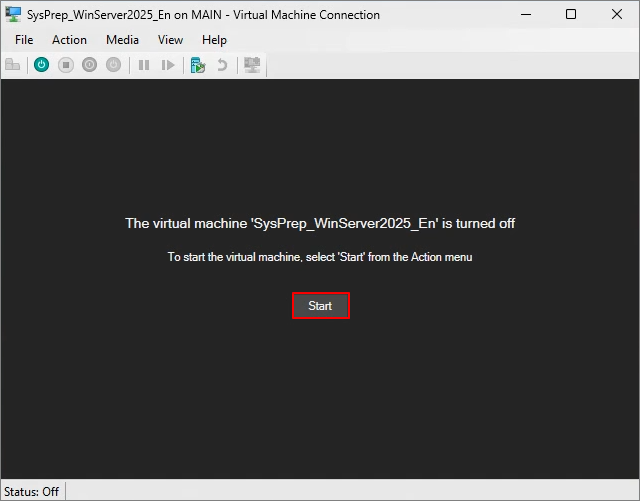

생성된 VM 더블 클릭

Start

키를 입력하여 설치 과정을 진행합니다.

언어 선택 -> Next

Next

동의 -> Next

제품키 입력 -> Next (저는 Hyper-V에서 활용하기 때문에 AVMA 키를 입력하였습니다.)

Accept

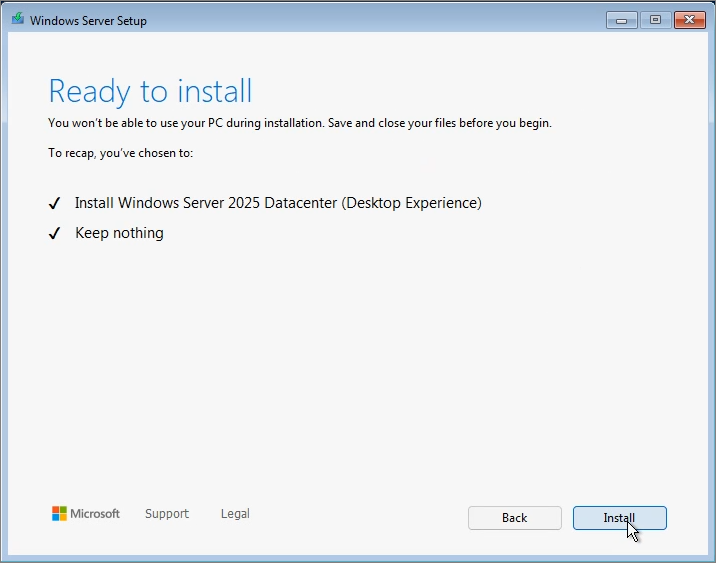

Next

Install

설치 진행

자동으로 재부팅이 진행됩니다

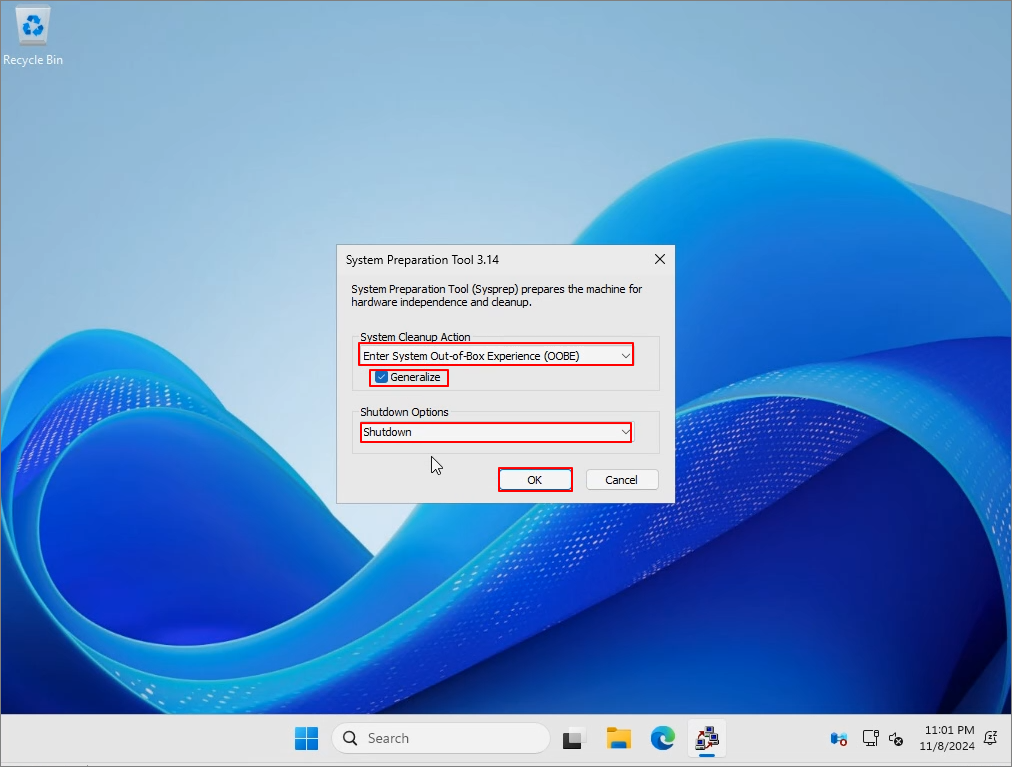

설치완료되면 다음과 같이 화면이 나타납니다. 이 때, Shift + Ctrl + F3 을 동시에 눌러줍니다.

재부팅이 진행되고 다음과 같이 화면이 나타납니다. OOBE, Generalize, Shutdown 을 선택한 뒤, OK를 클릭합니다.

Sysprep이 진행되고, 완료되면 Shutdown 됩니다.

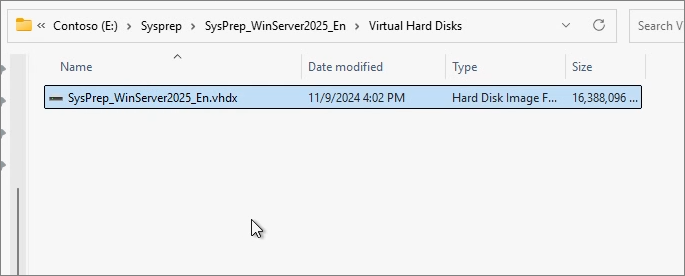

생성된 VHDX 디스크 이미지를 백업합니다. 이 디스크를 활용하여 OS 설치과정을 간소화 할 수 있습니다.

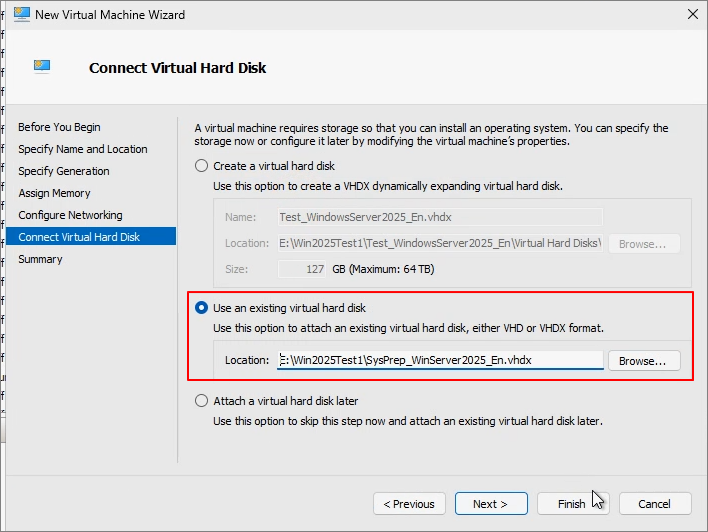

아래의 메뉴에서 디스크 이미지를 선택하여 생성할 수 있습니다.