지난 포스팅에 이어서 이번에는 안전한 첨부파일 (Safe attachments)에 대해서 다루겠습니다.

안전한 링크와 마찬가지로 Exchange 관점에서 작성을 진행하겠습니다.

관련 기술자료

안전한 첨부 파일 - Microsoft Defender for Office 365 | Microsoft Learn

안전한 첨부파일은 이미 Exchange Online Protection(EOP)의 안티멀웨어 보호에 의해 스캔된 이메일 첨부파일에 대한 추가적인 보호층을 제공합니다. 가상 환경을 사용하여 수신자에게 전달되기 전에 이메일 메시지의 첨부파일을 확인하는 '격리(detonation)' 과정을 거칩니다.

-> EOP에서 검사는 기본적으로 진행되지만, 첨부 파일을 별도로 가상 환경(Sandbox)영역에서 문제없는지 확인 한 뒤, 사용자 사서함에 전달합니다.

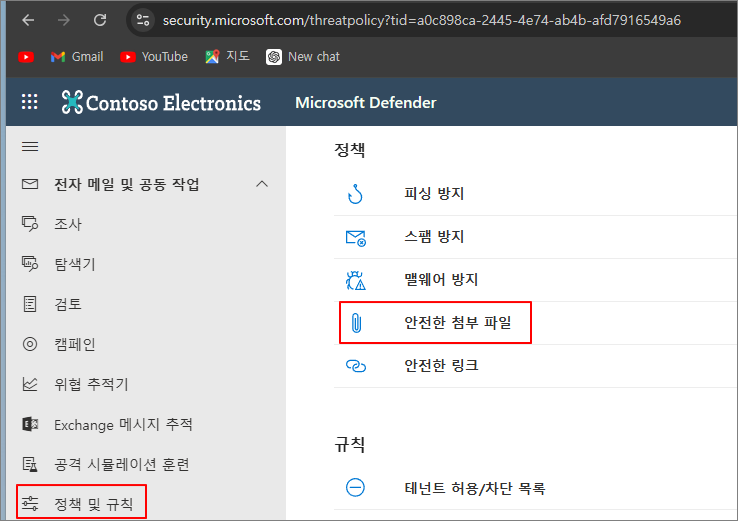

전역 설정

Microsoft Defender -> 전자 메일 및 공동 작업 -> 정책 및 규칙 -> 안전한 첨부 파일

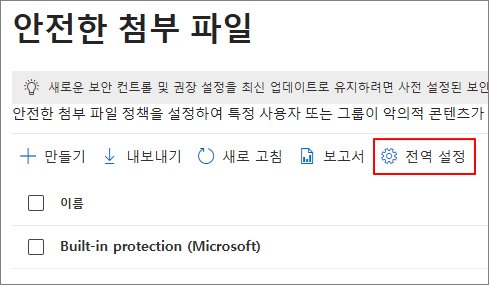

전역 설정

안전한 첨부파일은 Exchange Online이외에도 SharePoint Onedrive, Teams, Office Client에서도 지원합니다.

PowerShell 상에서는 Get-AtpPolicyForO365 로 조회할 수 있습니다.

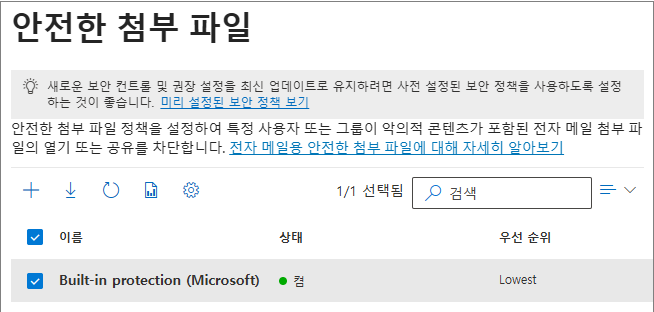

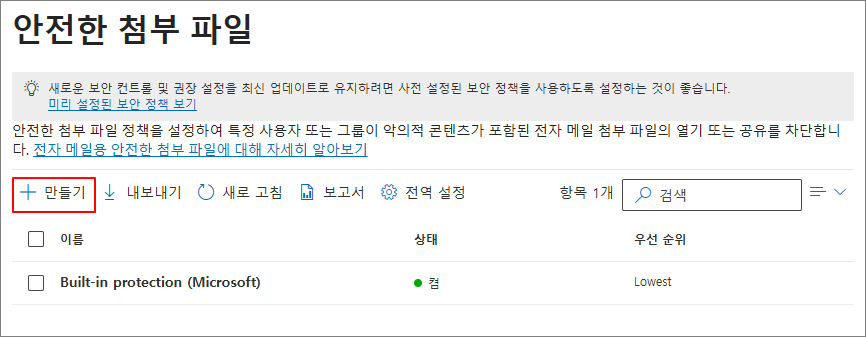

기본 정책 (Built-in Protection)

안전한 링크와 같이 기본 값으로 Built-in protection 정책이 활성화되어 있습니다.

Built-in 정책은 UI상에서 수정할 수 없습니다.

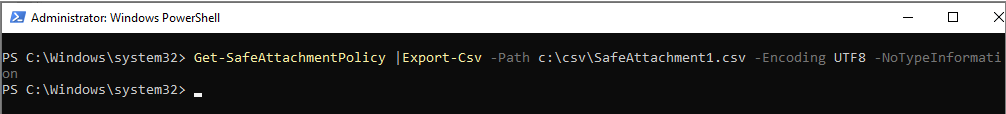

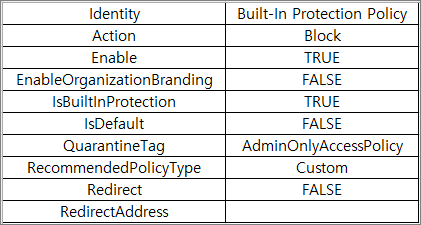

아래의 명령어로 내보내기 진행

Get-SafeAttachmentPolicy |Export-Csv -Path c:\csv\SafeAttachment1.csv -Encoding UTF8 -NoTypeInformation

주요 설정 값은 다음과 같습니다.

권장(엄격) 설정 값과 비교하면 차이가 없습니다.

예외 처리 정책 생성

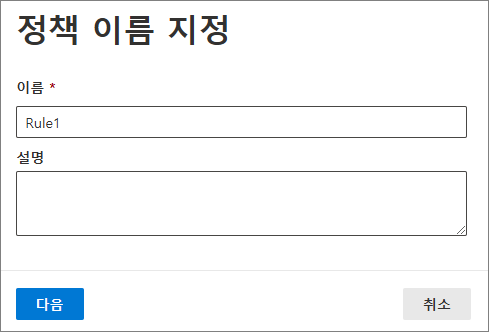

새 정책을 만들어보면서 확인하겠습니다.

만들기

정책 이름 지정

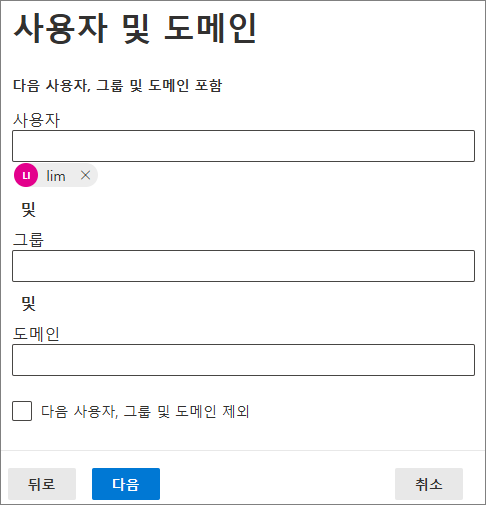

정책 적용 대상 지정

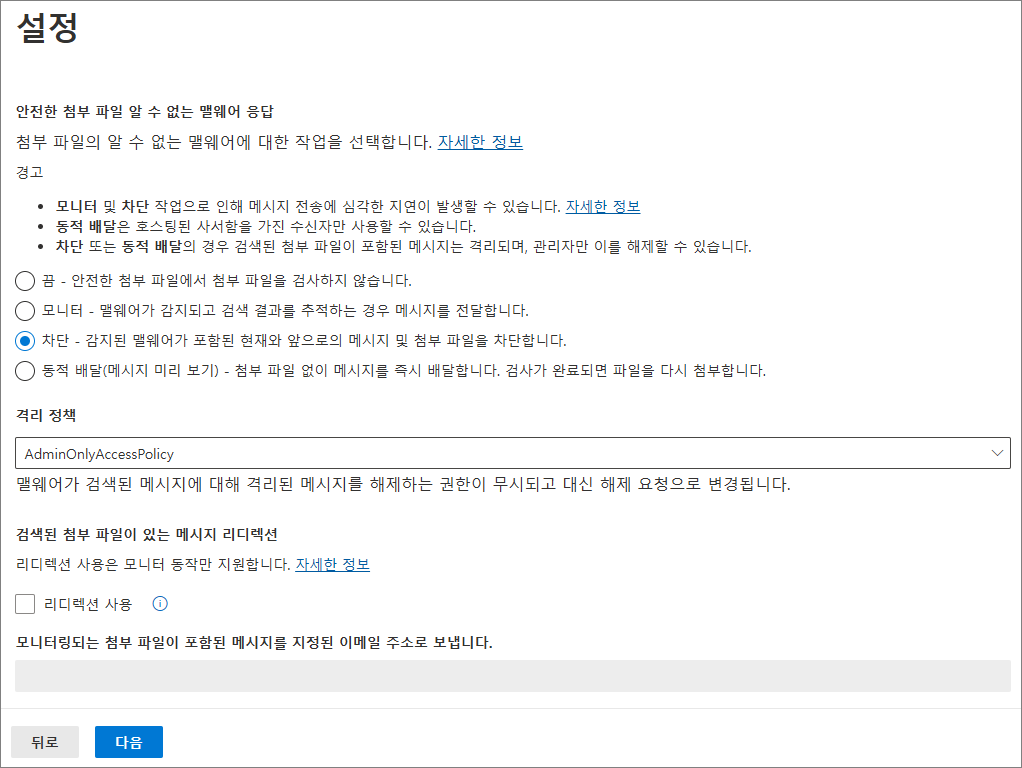

기본 값으로 설정하면 UI 상에서는 아래와 같이 설정을 진행합니다.

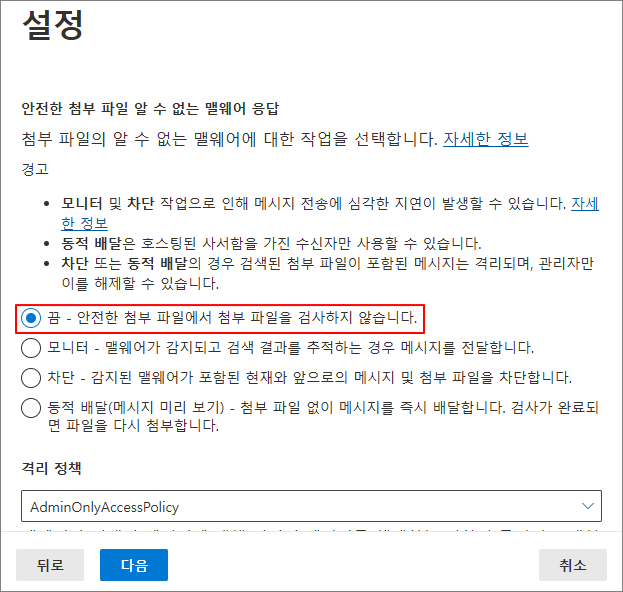

사실상 정책을 만든다는 것은 예외 처리에 가깝기 때문에, 안전한 첨부파일을 적용하지 않는 정책을 만들어서 적용된 사용자와 아닌 사용자를 비교해보겠습니다.

특정사용자에게 안전한 첨부 파일 검사 옵션을 Off

각 정책이 다르게 적용된 사용자에게 메일을 보낸 뒤, 확인 진행

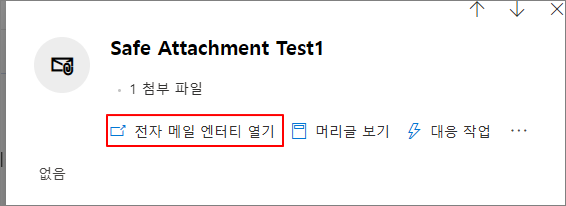

탐색기에서 각각의 메시지를 클릭해보면 첨부 파일을 확인할 수 있습니다. 다만 정책이 적용된 사용자와 아닌 사용자를 여기서 구분할 수는 없었습니다.

헤더 분석을 위해서 전자 메일 엔터티 열기

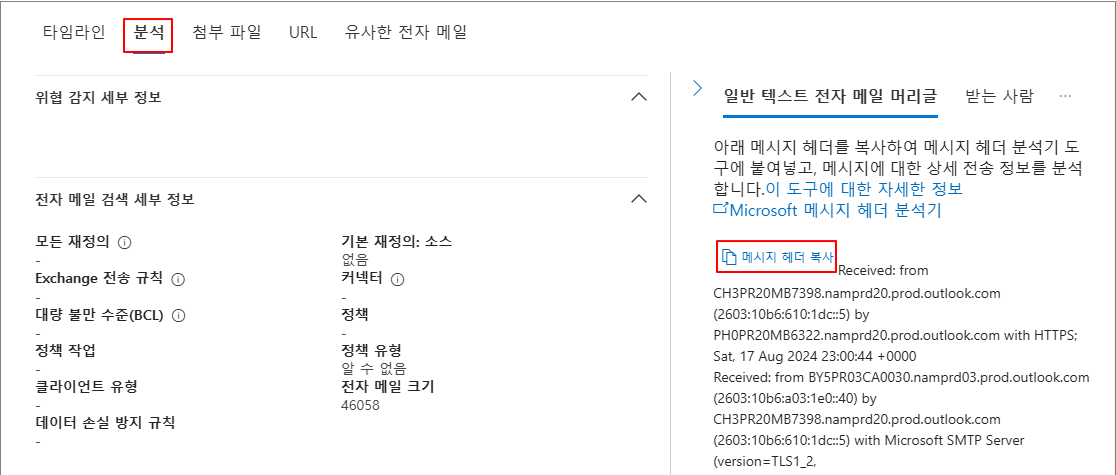

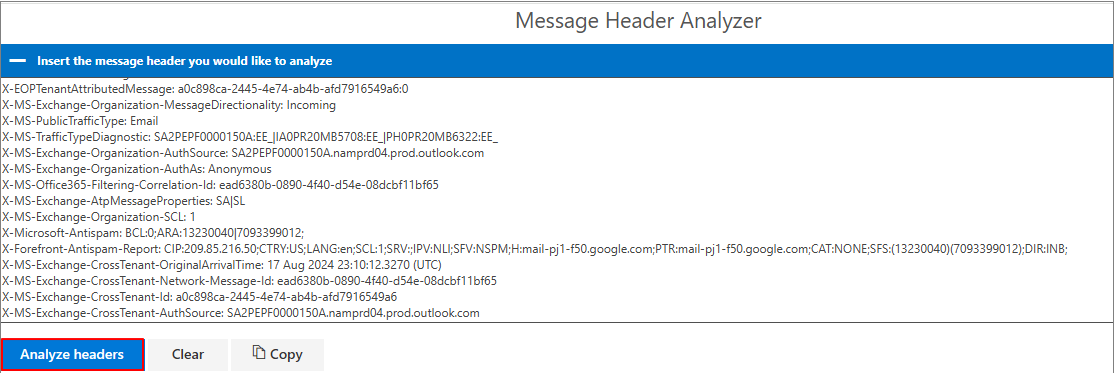

분석 -> 메시지 헤더 복사 -> Microsoft 메시지 헤더 분석기 클릭

붙여넣기 후 분석 진행

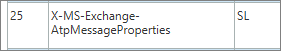

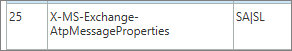

정책 적용이 되었는지 여부는 X-MS-Exchange-AtpMessageProperties로 확인할 수 있습니다.

SL = Safe Links(안전한 링크), SA = Safe Attachments (안전한 첨부 파일)

안전한 첨부파일 자체에서는 특정 사용자나 그룹에 대해서 예외 처리나 다르게 적용을 원할 경우에만 정책을 만들 것으로 보입니다.

'Microsoft Defender XDR > MDO' 카테고리의 다른 글

| Microsoft Defender for Office 365 (MDO). (1) Safe Links (0) | 2024.08.15 |

|---|