MDO의 안전한 링크 (Safe link)에 대해서 다뤄보겠습니다.

일부 정책은 M365 Apps나 Teams에 적용되지만, 주로 Exchange 관점에서 진행하였습니다.

아래의 기술자료를 참고하여 작성하였습니다.

Office 365용 Microsoft Defender에 대한 안전한 링크 - Microsoft Defender for Office 365 | Microsoft Learn

안전한 링크(Safe links)란?

Office 365용 Microsoft Defender를 사용하는 조직에서 안전한 링크 검사는 피싱 및 기타 공격에 사용되는 악의적인 링크로부터 조직을 보호합니다. 특히 안전한 링크는 메일 흐름 중에 인바운드 전자 메일 메시지의 URL 검사 및 다시 작성, 전자 메일 메시지, Teams 및 지원되는 Office 365 앱의 URL 및 링크에 대한 클릭 시간 확인을 제공합니다. 안전한 링크 검사는 정기적인 스팸 방지 및 맬웨어 방지 보호 외에도 발생합니다.

아래의 흐름을 보면, EOP에서 먼저 검사한 뒤, 피싱 메일이 스팸으로 필터링되지 않으면, 다음으로는 MDO 영역에서 검사합니다.

Anti-Phishing 검사의 영역은 MDO에서 진행됩니다. 안전한 링크(Safe Links) 도 피싱 방지 기능중 하나로 볼 수 있습니다.

그리고 안전한 링크는 라이선스가 부여되면 테넌트 전체에 적용됩니다.

참고

기본 안전한 링크 정책은 없지만 기본 제공 보호 사전 설정 보안 정책은 Office 365용 Defender 라이선스가 하나 이상 있는 고객(표준 또는 엄격한 사전 설정된 보안 정책 또는 사용자 지정 안전 링크 정책에 정의되지 않은 사용자)의 모든 수신자에게 전자 메일 메시지, Microsoft Teams 및 지원되는 Office 앱의 안전한 링크 보호를 제공합니다.

즉, 이 기능은 조건부 액세스와 유사하게 라이선스 한 개만 구입해도 되는 테넌트 전체에 적용됩니다.

그렇다고 1개만 구매해도 된다. 이러한 것은 아닙니다. 기본적으로 MS의 라이선스는 사용자 베이스의 CAL 라이선스 개념이 존재하기 때문에, 사용자 숫자에 맞게 구매하지 않으면 라이선스 적법성에 맞지 않을 수 있습니다.

기본 정책 (Built-in protection)

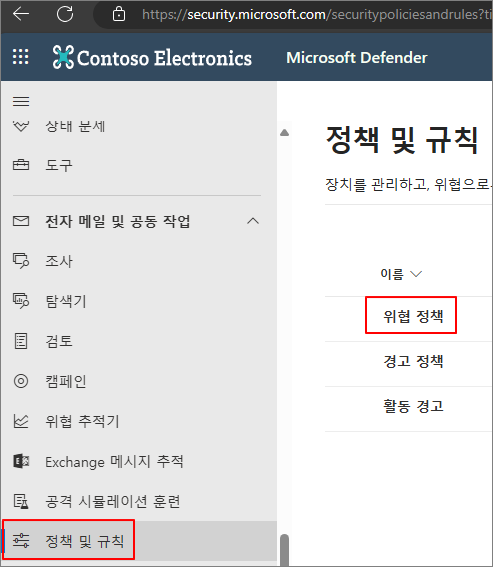

Microsoft Defender (https://security.microsoft.com) -> 전자 메일 및 공동 작업 -> 정책 및 규칙 -> 위협 정책

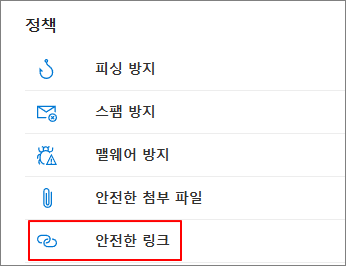

안전한 링크

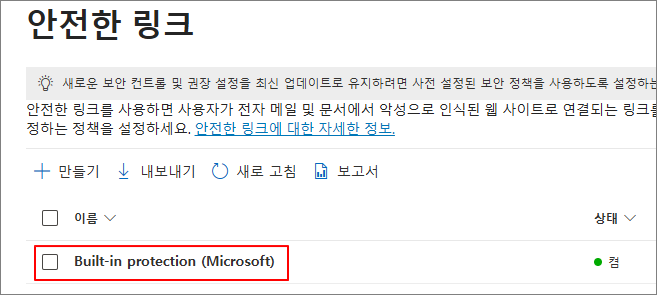

다음과 같이 기본정책을 확인할 수 있습니다.

아래의 설명과 같이 안전한 링크는 MDO 라이선스가 테넌트에 구매되면 모든 사용자에게 적용되는 것이 기본 값입니다.

(기본 제공 보호에서 제외는 다른 포스팅에서 별도로 다루겠습니다.)

기본 정책은 수정할 수 없으며, 어떻게 적용되고 있는지 UI 상에서 확인할 수 없습니다.

그래서 Exchange Online Powershell에 접속하여 확인해보겠습니다.

아래의 명령어로 정책을 목록을 확인합니다.

Get-SafelinksPolicy |fl identity

아래의 명령어로 CSV 내보내기를 진행합니다.

Get-SafeLinksPolicy |Export-Csv -Path C:\csv\safelinkspolicy.csv -Encoding UTF8 -NoTypeInformation

몇가지 의미 없는 속성 값들을 제거 한 뒤, 정리하면 다음과 같이 확인할 수 있습니다.

대부분은 정책 이름과 설정 값을 보면 쉽게 이해할 수 있습니다.

기본 정책에서 EnableForInternalSenders는 False인 것을 알 수 있습니다.

만약 Rewrite 정책까지 사용한다면, 내외부는 아래와 같이 차이가 발생할 것입니다.

만약 내부의 계정이 해킹되어서 사내 직원들에게 피싱 메일을 보낼 가능성이 있다고 판단된다면, 별도의 정책을 생성해야 합니다.

MS 권장 설정 확인

아래의 기술자료에서 MS에서 제시하는 설정 값에 대해서 확인할 수 있습니다.

저는 Powershell 기준으로 다음과 같이 정리하였습니다.

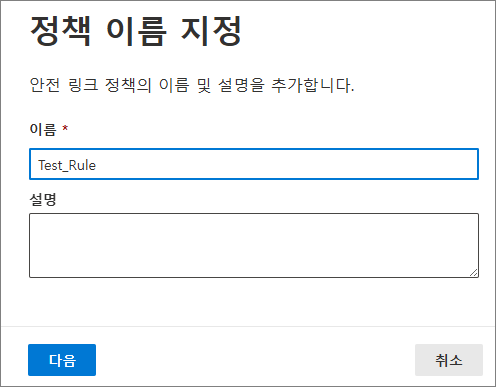

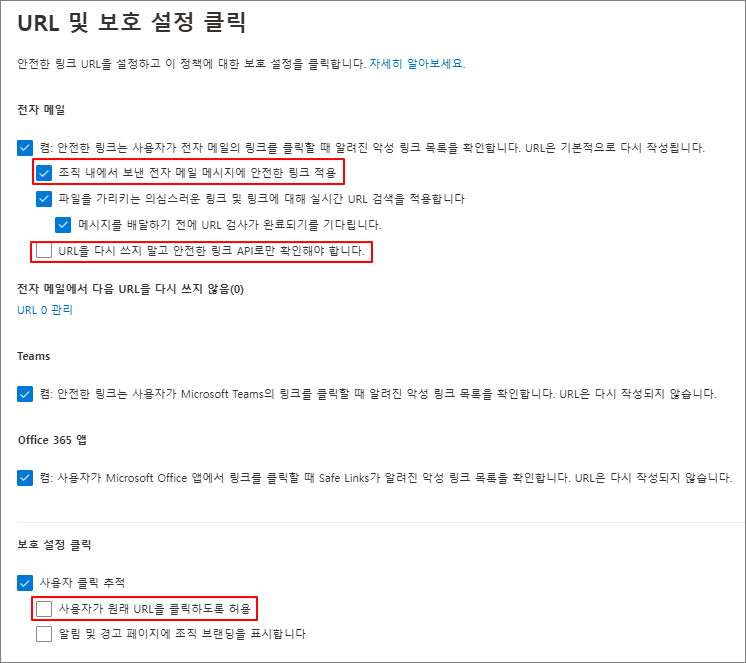

엄격 기준 안전한 링크 정책 만들기

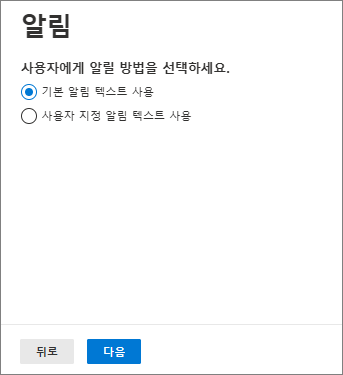

만들기

이름 지정 -> 다음

대상 지정

아래와 같이 적용

다음

제출

다음과 적용된 것을 확인할 수 있습니다.

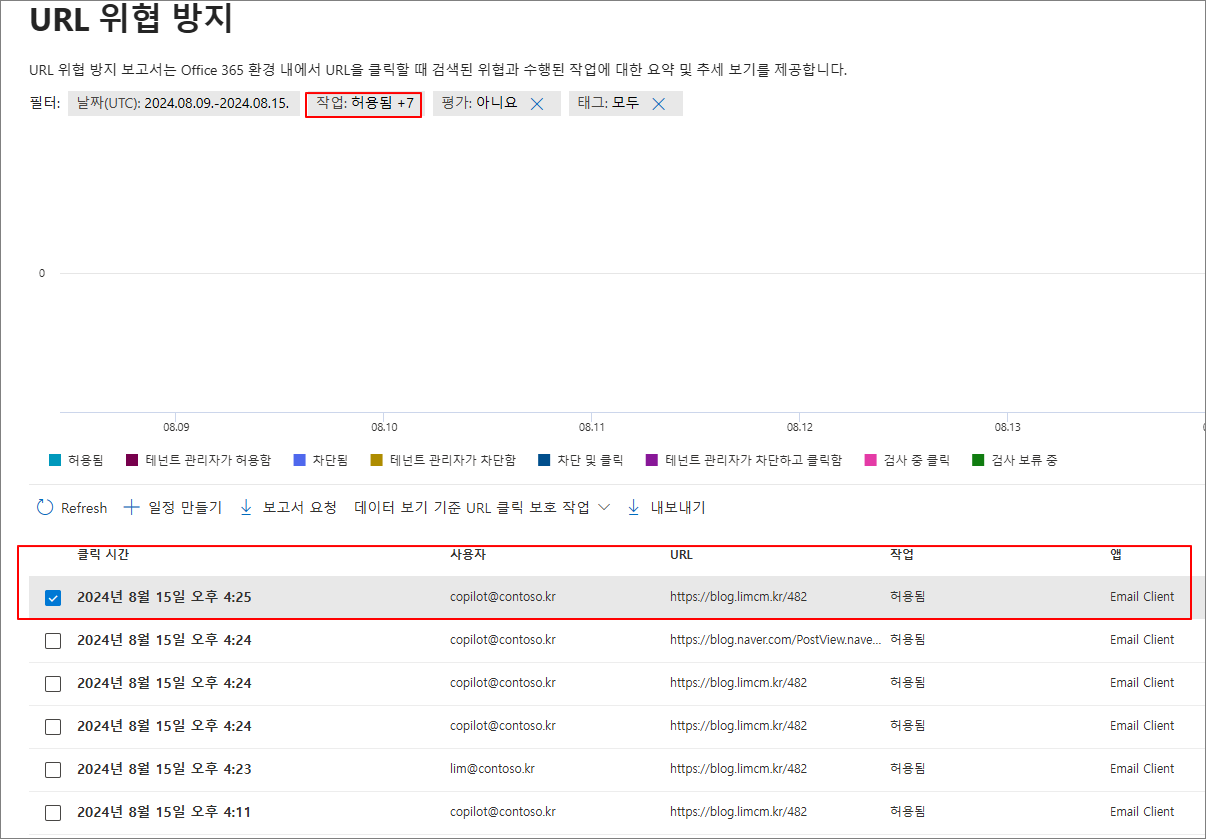

보고서 확인

보고서

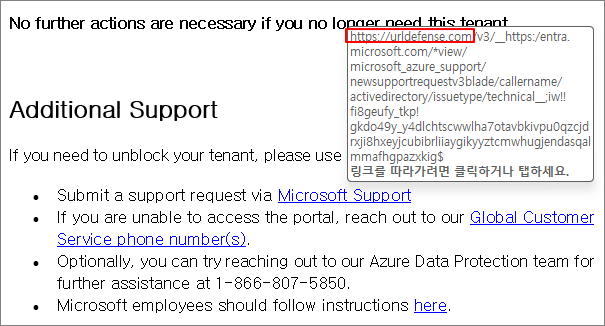

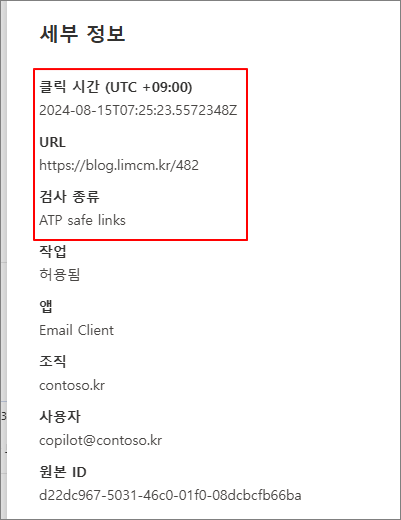

작업 필터를 허용됨까지 포함하면 아래와 같이 기록을 확인할 수 있습니다.

안전한 첨부 파일 검사가 진행된 것을 확인할 수 있습니다.

'Microsoft Defender XDR > MDO' 카테고리의 다른 글

| Microsoft Defender for Office 365 (MDO). (2) Safe attachments (0) | 2024.08.18 |

|---|