이번 포스팅에서는 Microsoft Intune을 활용하여 공용 PC(Shared Device)를 구성하는 방법에 대해 정리해보겠습니다.

공용 PC는 회의실, 교육장, 로비 키오스크, 공장 현장 단말 등 다양한 환경에서 사용됩니다.

이러한 장치는 여러 사용자가 번갈아 사용하기 때문에 자격 증명 관리와 데이터 잔존 방지가 무엇보다 중요합니다.

예를 들어,

- A 사용자가 업무 후 로그아웃을 하지 않은 경우

- 다음 사용자인 B가 이전 사용자의 세션이나 데이터를 확인하게 되는 경우

이러한 상황은 개인정보 보호 및 컴플라이언스 측면에서 큰 리스크가 될 수 있습니다.

이를 방지하기 위해 Intune에서는 Shared multi-user device Policy를 제공하며,

로그아웃 시 사용자 프로필을 자동으로 삭제하도록 구성할 수 있습니다.

Youtube: https://youtu.be/Kj3WZmT-GFE

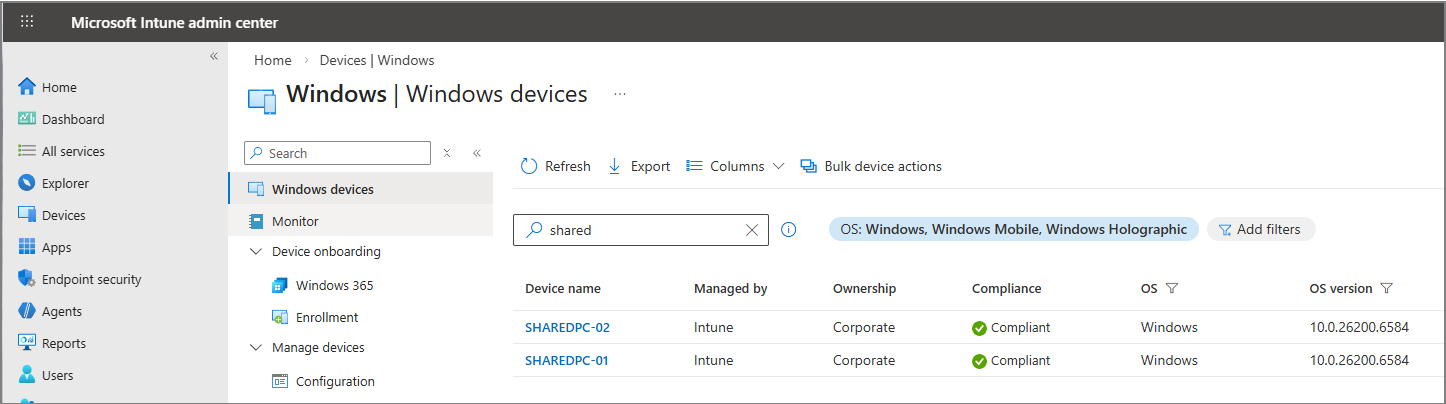

Step 1. Intune 장치 등록

정책을 배포하기 위해서는 먼저 해당 장치를 Intune에 등록(Enrollment) 해야 합니다.

공용 PC라고 하더라도 관리자 또는 마스터 계정으로 장치 등록을 진행합니다.

그 후,

- 정책 배포용 보안 그룹(Security Group) 생성

- 공용 PC를 해당 그룹에 추가

이 과정을 완료해야 정책을 정상적으로 배포할 수 있습니다.

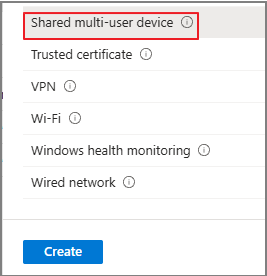

Step 2. Shared multi-user device Policy 생성

경로

Intune Admin Center > Devices > Windows > Manage Devices > Configuration > Create > New Policy

아래와 같이 선택합니다.

Platform: Windows 10 and later

Profile Type: Templates

Shared multi-user device

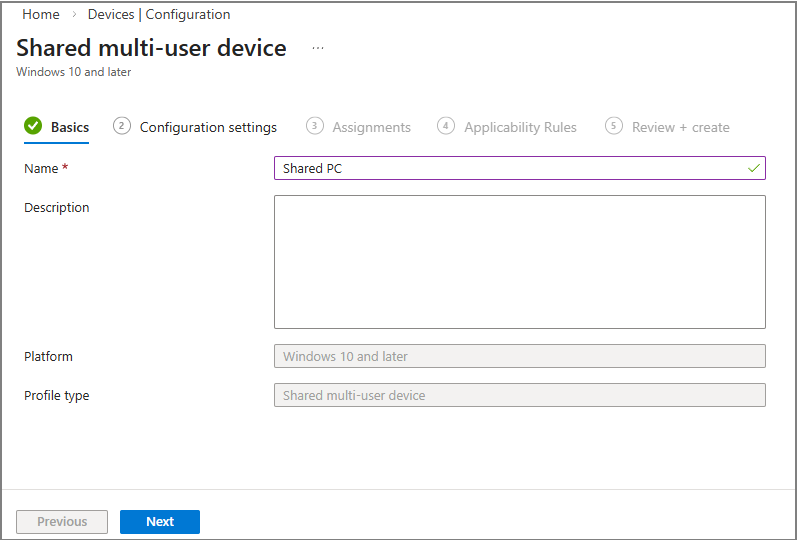

정책 이름 지정

저는 아래와 같이 정책 설정을 진행하였습니다.

주요 정책

| 정책 항목 | 설정 값 | 기능 설명 | 설정 의미 |

| Shared PC mode | Enable | 공용 다중 사용자 모드 활성화 | 계정 정리 및 공용 운영 기능 활성화 |

| Guest account | Guest and Domain | Guest 및 Entra ID 로그인 허용 | M365 계정 및 Guest 로그인 가능 |

| Account management | Enabled | 계정 자동 관리 기능 | 사용자 프로필 자동 관리 |

| Account Deletion | Immediately after log-out | 로그아웃 시 프로필 삭제 | 사용자 흔적 즉시 제거 |

| Local Storage | Disabled | 로컬 저장소 허용 여부 | 로컬 데이터 저장 제한 |

| Power Policies | Enabled | 전원 정책 적용 | 전원 관리 통제 |

| Sleep time out | 300초 | 비활성 시 절전 진입 | 5분 후 절전 |

| Sign-in when PC wakes | Enabled | 절전 해제 시 로그인 요구 | 세션 보호 |

| Maintenance start time | 미설정 | 유지관리 시간 | 기본값 사용 |

| Education policies | Not configured | 교육기관 특화 정책 | 일반 기업에는 영향 없음 |

이 정책의 핵심 의미

1️⃣ 로그아웃 시 사용자 프로필 즉시 삭제

사용자가 로그아웃하면 해당 사용자 프로필이 즉시 삭제됩니다.

→ 공용 PC에 데이터가 남지 않도록 설계

※ Downloads 폴더 역시 로그아웃 시 삭제됩니다.

2️⃣ 로컬 저장소 차단

로컬 저장소 사용을 제한하여 공용 단말에 파일이 상시 보관되지 않도록 설계합니다.

3️⃣ 절전 후 로그인 요구

- 일정 시간 후 절전 진입

- 절전 해제 시 재로그인 요구

→ 세션 탈취 방지

4️⃣ Entra ID 로그인 허용 시 효과

M365(Entra ID) 계정으로 로그인할 경우:

- OneDrive 연동 가능

- 사용자 환경은 세션 동안 유지

- 로그아웃 시 프로필 삭제

즉, 공용 PC이면서도 개인 업무 환경을 임시로 활용할 수 있습니다.

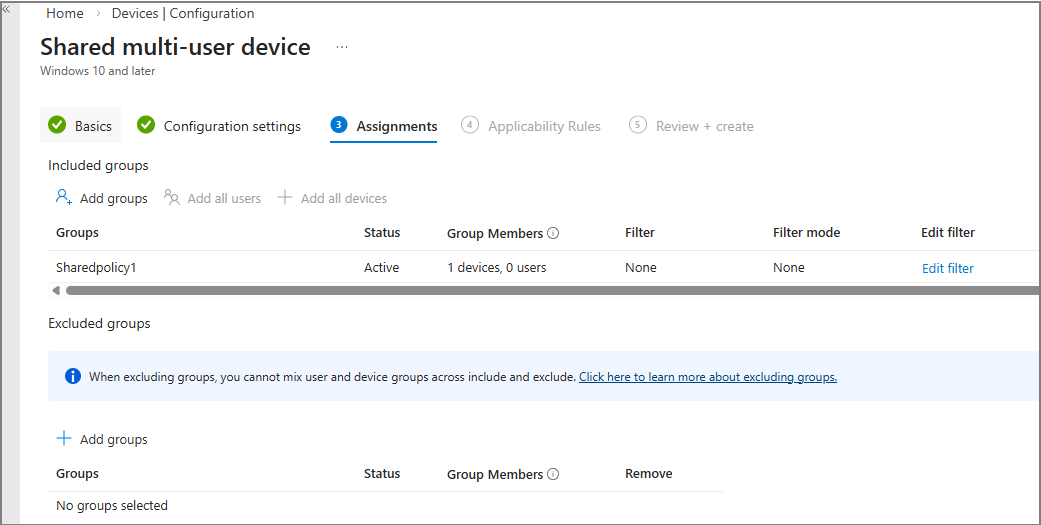

정책을 디바이스 그룹에 할당 > 정책을 생성합니다.

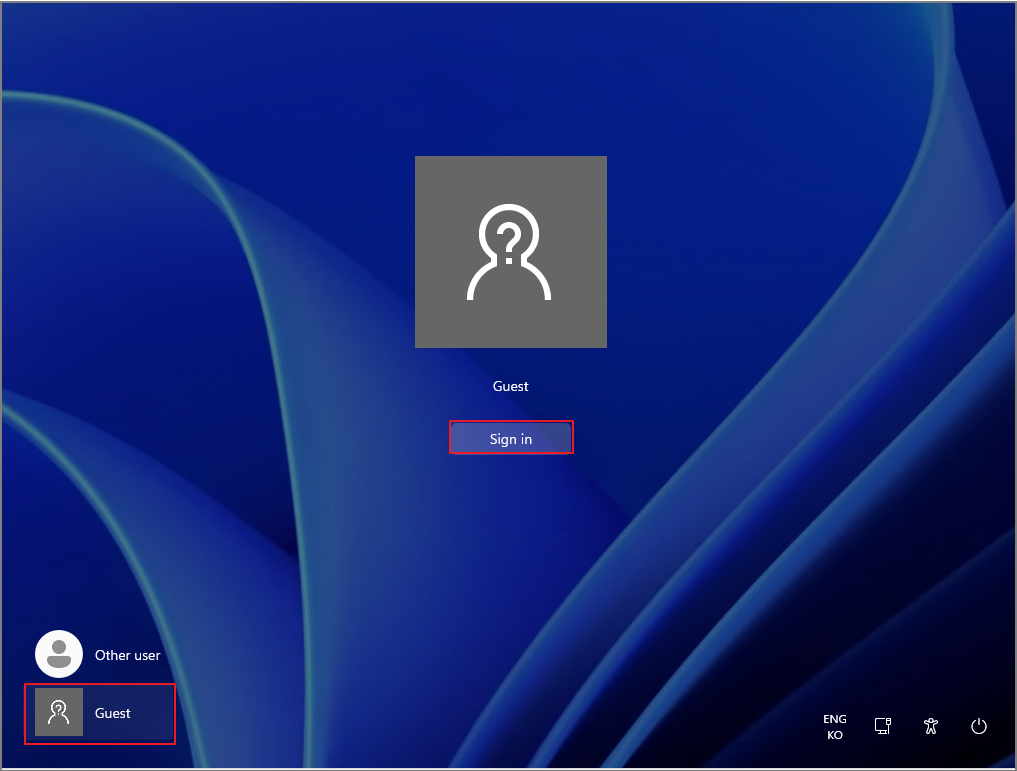

정책 적용이 완료되면, Guest 계정으로 로그인할 수 있습니다.

로그아웃만 진행하면, 매번 새로운 프로필을 생성합니다.

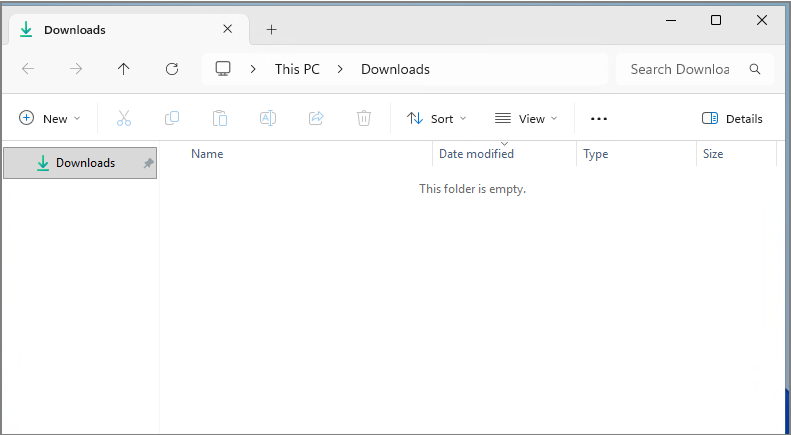

Windows 탐색기 상에서 Downloads 만 확인할 수 있습니다. (로그아웃을 진행하면, 항상 해당 폴더의 내용은 삭제됩니다.)

Guest 계정 사용 시 주의점

Guest 계정은 기본적으로 암호가 존재하지 않습니다.

사용자가 로그아웃하지 않고 자리를 이탈할 경우:

- 다음 사용자가 세션에 접근 가능

- 이전 사용자의 작업 내용 확인 가능

이는 보안상 취약점이 될 수 있습니다.

Entra ID 로그인 허용 시 장점

Domain (Entra ID) 로그인을 허용하면:

- 화면 잠금 시 재인증 요구

- 세션 보호 강화

- 상대적으로 보안 수준 향상

가능하다면 기업환경에 따라서 Entra ID 기반 로그인 운영을 유연하게 가져갑니다.

Guest 계정으로 관리할 경우, 화면이 잠길 때 일정시간 이후에는 로그아웃을 강제로 진행하는 스크립트 구성으로 보완할 수 있습니다.

'Microsoft 365 > Intune' 카테고리의 다른 글

| Intune 대시보드 만들기 (0) | 2025.09.28 |

|---|---|

| Use remote help with Intune and Microsoft Endpoint Manager (0) | 2022.08.15 |

| M365. Azure AD Joined Plan (7). Defender EDR (0) | 2022.07.23 |

| M365. Azure AD Joined Plan (6). BitLocker (0) | 2022.07.13 |

| M365. Azure AD Joined Plan (5). Update rings for Windows 10 and later (0) | 2022.07.12 |