이번 포스팅에서는 계속 Microsoft Defender for Endpoint(MDE)를 다뤄보고자 합니다.

저에게는 계속 하기 귀찮아서 미뤄둔 숙제와 같습니다.

Defender 하면 저는 다음과 같이 생각했습니다.

- MS 백신

- Windows 8 이후 OS에 내장된 무료 백신

Microsoft Defender for Endpoint에 대해서 다음과 같이 설명되어 있습니다.

| Microsoft Defender for Endpoint | Microsoft Docs Microsoft Defender for Endpoint란? Microsoft Defender for Endpoint is an enterprise endpoint security platform designed to help enterprise networks prevent, detect, investigate, and respond to advanced threats. Microsoft Defender for Endpoint는 엔터프라이즈 네트워크가 지능형 위협을 방지, 감지, 조사 및 대응할 수 있도록 설계된 엔터프라이즈 엔드포인트 보안 플랫폼입니다. Defender for Endpoint uses the following combination of technology built into Windows 10 and Microsoft's robust cloud service: Defender for Endpoint는 Windows 10과 Microsoft의 강력한 클라우드 서비스에 내장된 다음 기술 조합을 사용합니다.

|

- 설명은 그럴싸 한데, 저에게는 구체적으로 와닿는게 없었습니다.

[단계 1] Onboarding

아래의 자료를 참고하여 Onboarding 을 진행해 보겠습니다. (이전에 다루었던 부분은 전부 패스하겠습니다.)

Plan your Microsoft Defender for Endpoint deployment | Microsoft Docs

M365 E5의 라이선스가 필요해서 기존 Contoso.kr이 아닌 wingtiptoys.kr 테넌트에서 진행합니다.

지금 포스팅 시리즈는 Azure AD Autopilot에 맞춰져 있기 때문에 MEM 을 기준으로 진행합니다.

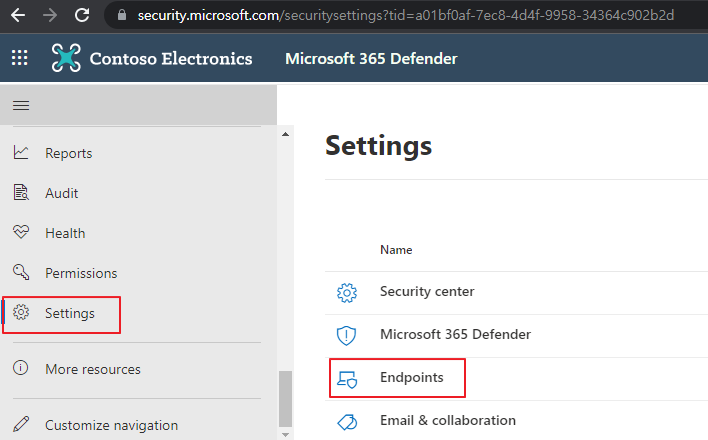

M365 Defender (https://security.microsoft.com) -> Settings -> Endpoints

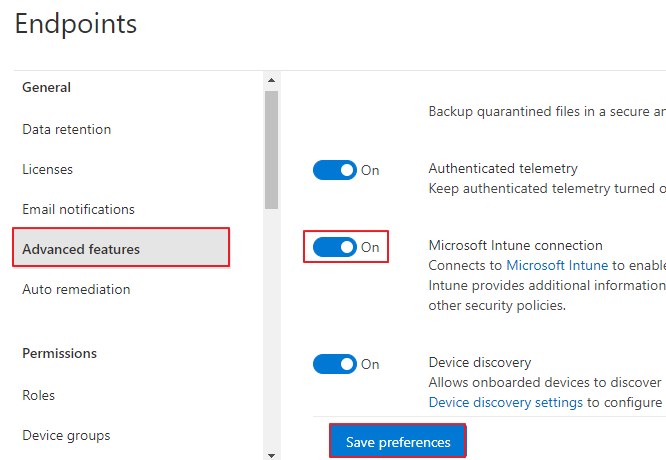

Advanced features -> Microsoft Intune connection -> On -> Save preferences

Endpoint Security Profiles Settings -> On -> Save

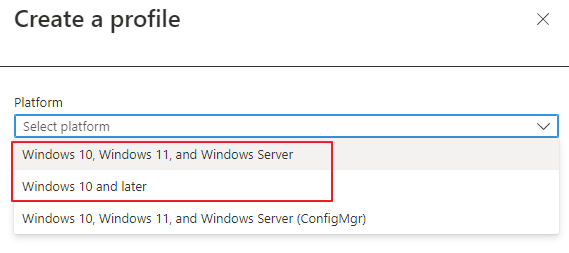

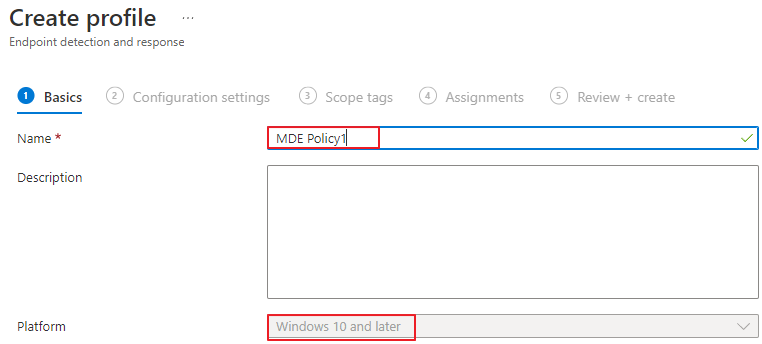

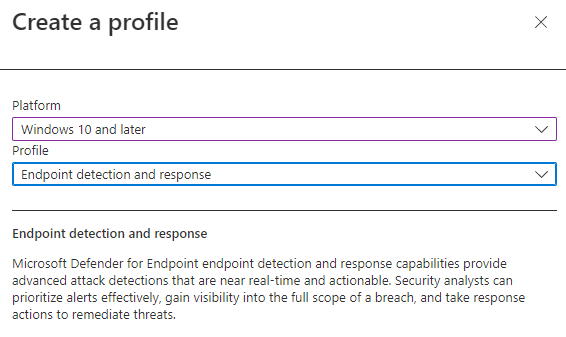

MEM Admin center -> Endpoint security -> Endpoint detection and response -> Create Policy

여기서 선택할 수 있는 Profile이 2가지가 있습니다. 당장은 차이점을 구분할 수 없기 때문에 첫번째 플랫폼을 MDE Policy1, 두번째 플랫폼을 MDE Policy2로 생성하겠습니다.

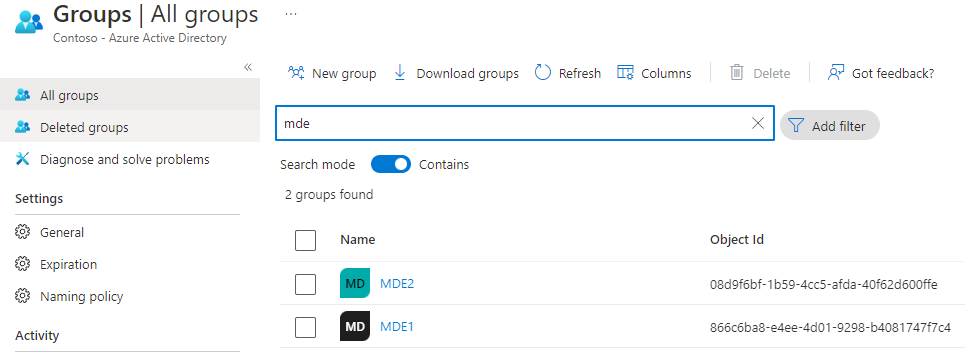

그리고 MDE1, MDE2 라는 Device Group을 2개를 생성한 다음, 각각의 정책이 어떻게 적용되는지도 확인해 보겠습니다.

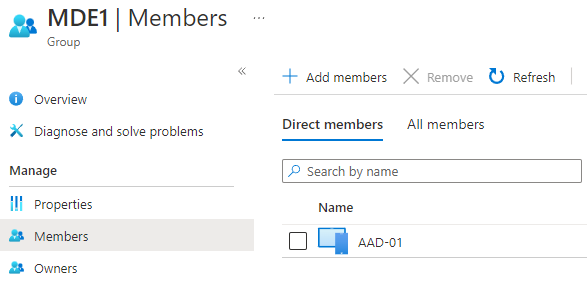

MDE1 그룹 멤버

MDE2 그룹 멤버

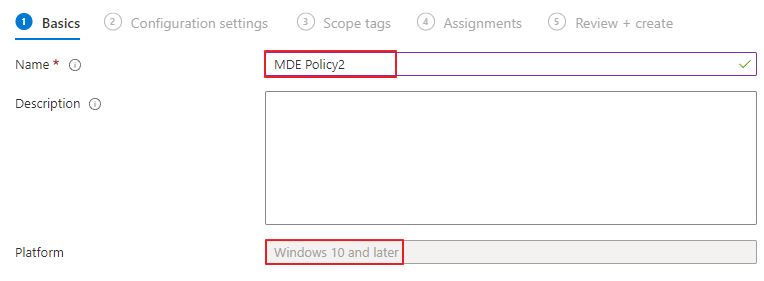

정책 이름 지정

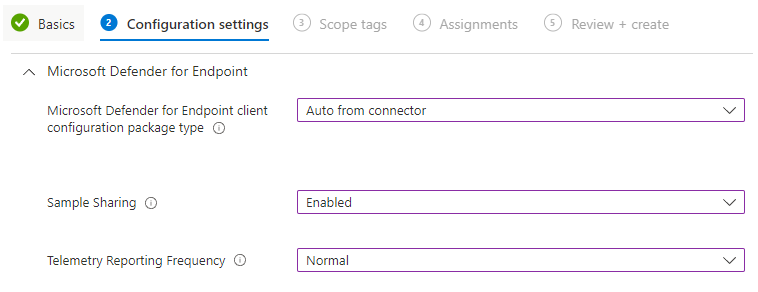

MDE Client Configuration package type에서 선택할 수 있는 옵션이 여러가지가 있습니다.

아래의 기술자료에 다음과 같이 설명되어 있습니다.

Configure Microsoft Defender for Endpoint in Microsoft Intune | Microsoft Docs

-> Auto from Connector로 선택하겠습니다. (뒤에서 설명하겠지만, 이 방식으로 테스트시 온보딩 되지 않았습니다. 추가 요구사항이 확인되면 수정 업데이트 진행하겠습니다.)

Scope은 Default -> Next

AAD-01 Device가 할당된 MDE1 그룹을 할당합니다.

Create

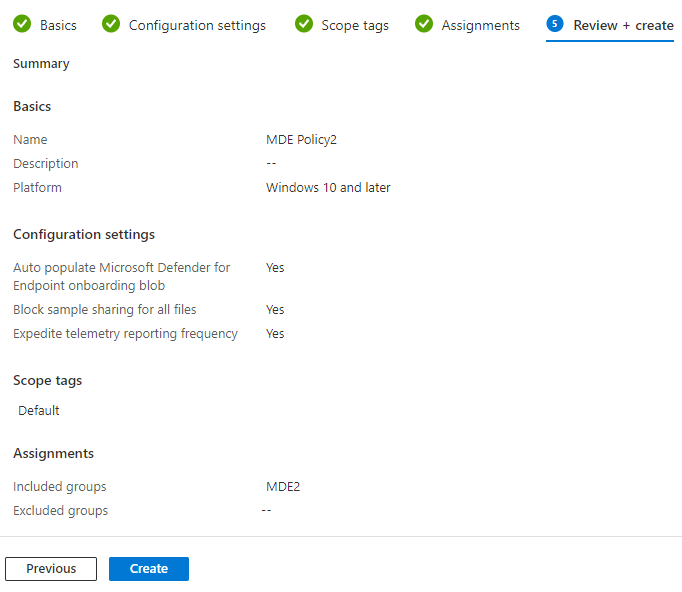

이번에는 아래와 같이 선택하여 추가 정책을 생성합니다.

정책 이름 지정하는 페이지에서 보면 Platform이 1번정책과 다른 것이 없습니다. -> Next

아래와 같이 지정 후 Next

Next

이번에는 AAD-02 Device가 있는 MDE2 그룹을 지정합니다.

Create

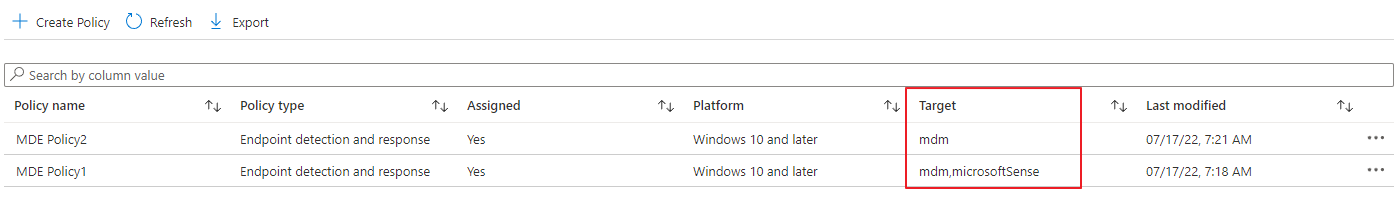

타겟 항목에서 MDE Policy1 에서 MicrosoftSense가 추가된 것을 확인할 수 있습니다.

M365 Defender -> Assets -> Devices

MEM으로 온보딩 된 것을 확인할 수 있습니다. 위에서 진행한 MDE Policy2만 Onboarding 된 것을 확인할 수 있습니다.

참고로 MDE Enrollment status는 AD GPO로 활성화 할때 나타납니다.

제가 이해한 현재까지의 Onboarding 정의

1. 현재 Security.microsoft.com 페이지에서 등록된 장치를 확인하는 개념입니다.

2. MEM (Intune)으로 등록되어 있다고 해서 자동으로 Onboarding 되는 것은 아닙니다.

3. Onboarding 자체가 어떠한 정책을 내리는 것은 아닙니다. 단순한 상태 확인

4. 다음에 다룰 AV Policy가 적용되고 어떠한 결과가 검출되었을 때, 현황을 쉽게 모니터링을 도와주는 개념으로 이해하였습니다. 단순히 AV Policy를 적용하는 것은 M365 E3에서도 Onboarding 없이도 적용할 수 있습니다.

'Microsoft 365 > Intune' 카테고리의 다른 글

| Intune 대시보드 만들기 (0) | 2025.09.28 |

|---|---|

| Use remote help with Intune and Microsoft Endpoint Manager (0) | 2022.08.15 |

| M365. Azure AD Joined Plan (6). BitLocker (0) | 2022.07.13 |

| M365. Azure AD Joined Plan (5). Update rings for Windows 10 and later (0) | 2022.07.12 |

| M365. Azure AD Joined Plan (4). Configuration Profiles (0) | 2022.07.12 |