이전 포스팅

2022.08.23 - [Windows Server] - ADFS Study (1). What is ADFS

이번에는 이전 포스팅에서 다루었던 흐름중에 Client 관점에서 fiddler 로그를 통해서 분석해 보도록 하겠습니다.

Fiddler 추적

사실 위 그림은 이해를 돕기 위해서 간소화한 내용이고 기술자료에서 설명하듯이 아래 그림 처럼 많은 과정이 진행됩니다.

AD FS 문제 해결 - Fiddler - WS-Federation | Microsoft Docs

기술자료의 흐름이 그대로 나오는지 Exchange Server 2019 에서 ADFS Claim 인증을 구성하여 진행하였습니다.

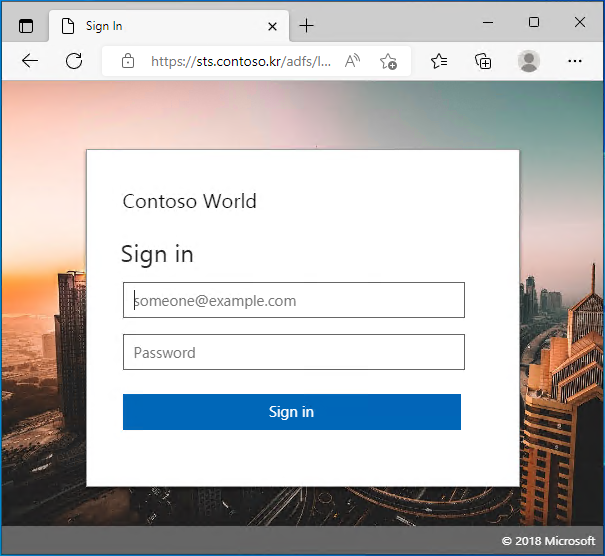

Exchange Server 2019 OWA 페이지가 그림상의 Relying Party에 해당합니다.

OWA 페이지에 접속 -> ADFS 페이지로 리디렉션이 진행됩니다.

이 흐름이 Step 1~4에 해당합니다.

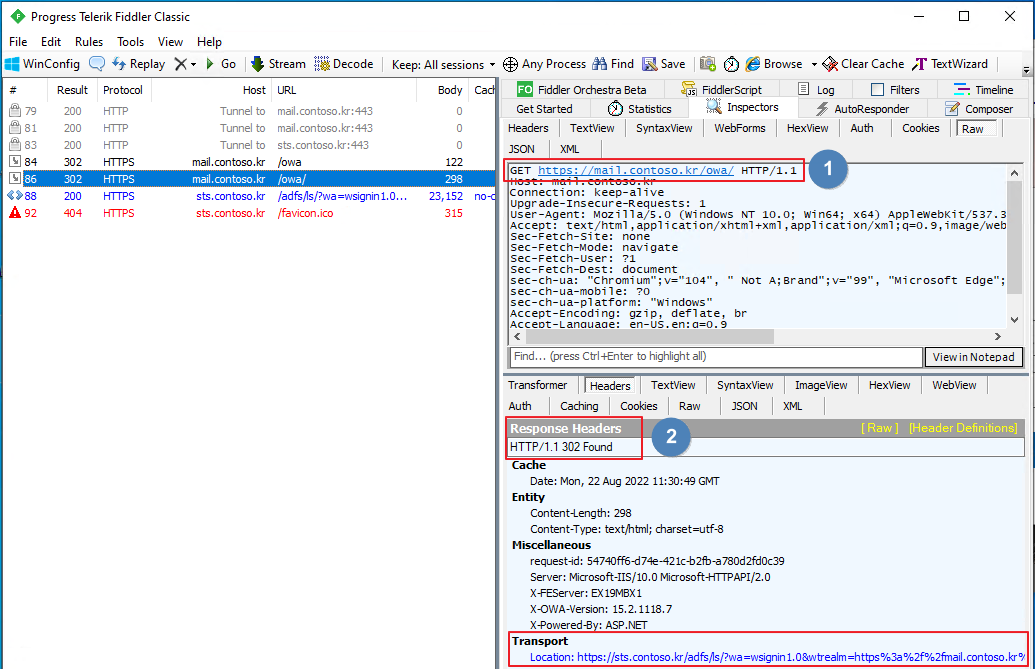

[Step 1~2]

사용자(브라우저) <-> Relying Party (OWA)

Fiddler 상에서 다음과 같이 확인할 수 있습니다.

Step 1. HTTPS GET to the Relying Party

Step 2. Response / Redirect to the AD FS

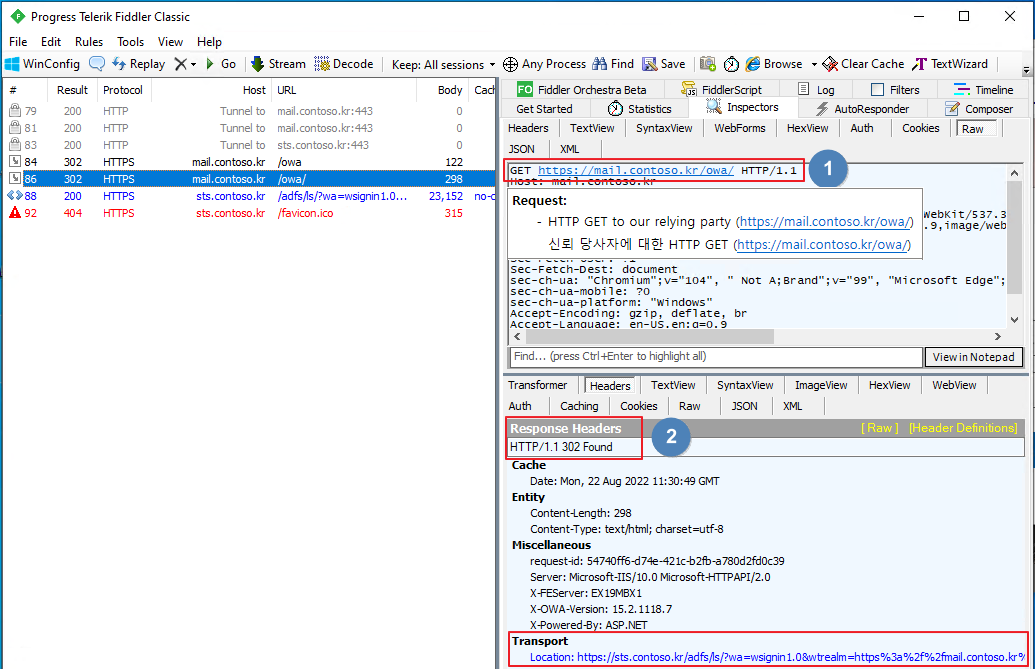

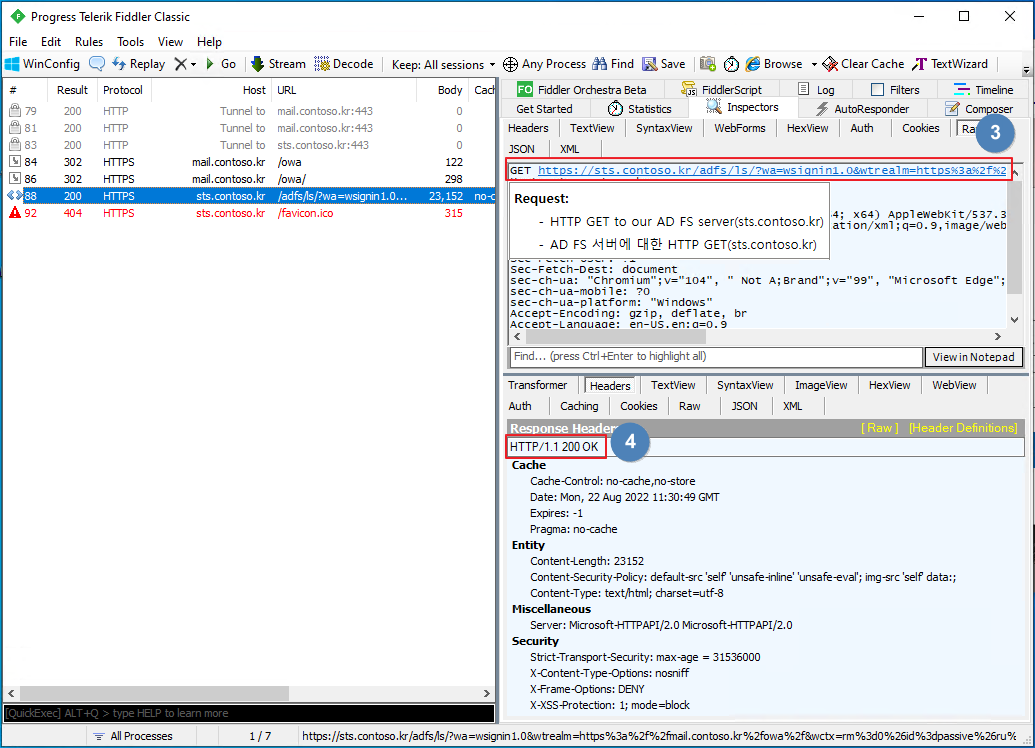

[Step 3~4]

사용자(브라우저) <-> ADFS

Fiddler 상에서 다음과 같이 확인할 수 있습니다.

Step 3. HTTP GET to AD FS Server

Step 4. HTTP OK with prompt for credential

계정 정보 입력후 Sign in 을 클릭하면 이루어지는 흐름은 Step 5~8에 해당합니다.

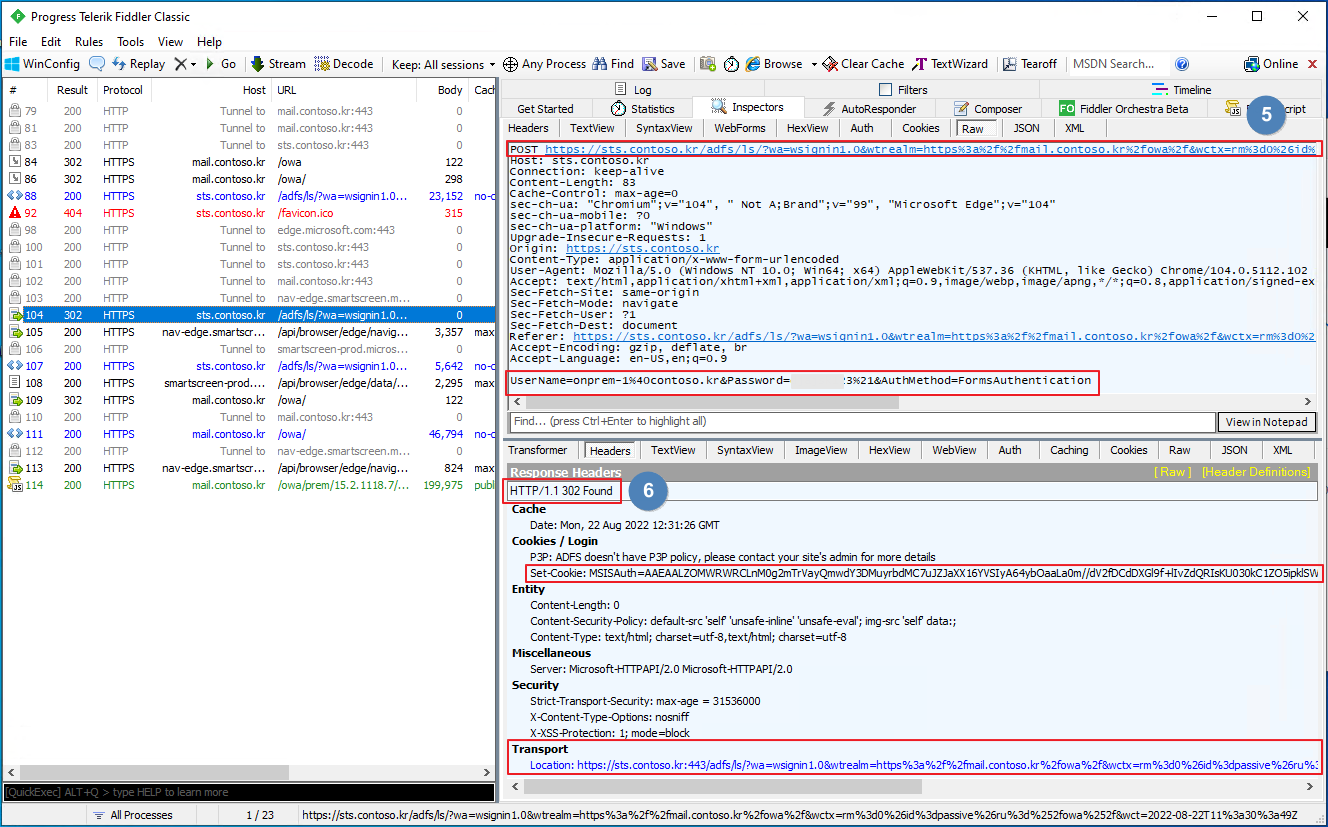

[Step 5~6]

사용자(브라우저) <-> ADFS

Fiddler 기록

5. HTTP POST - credentials sent

6. HTTP Found - authentication cookie created

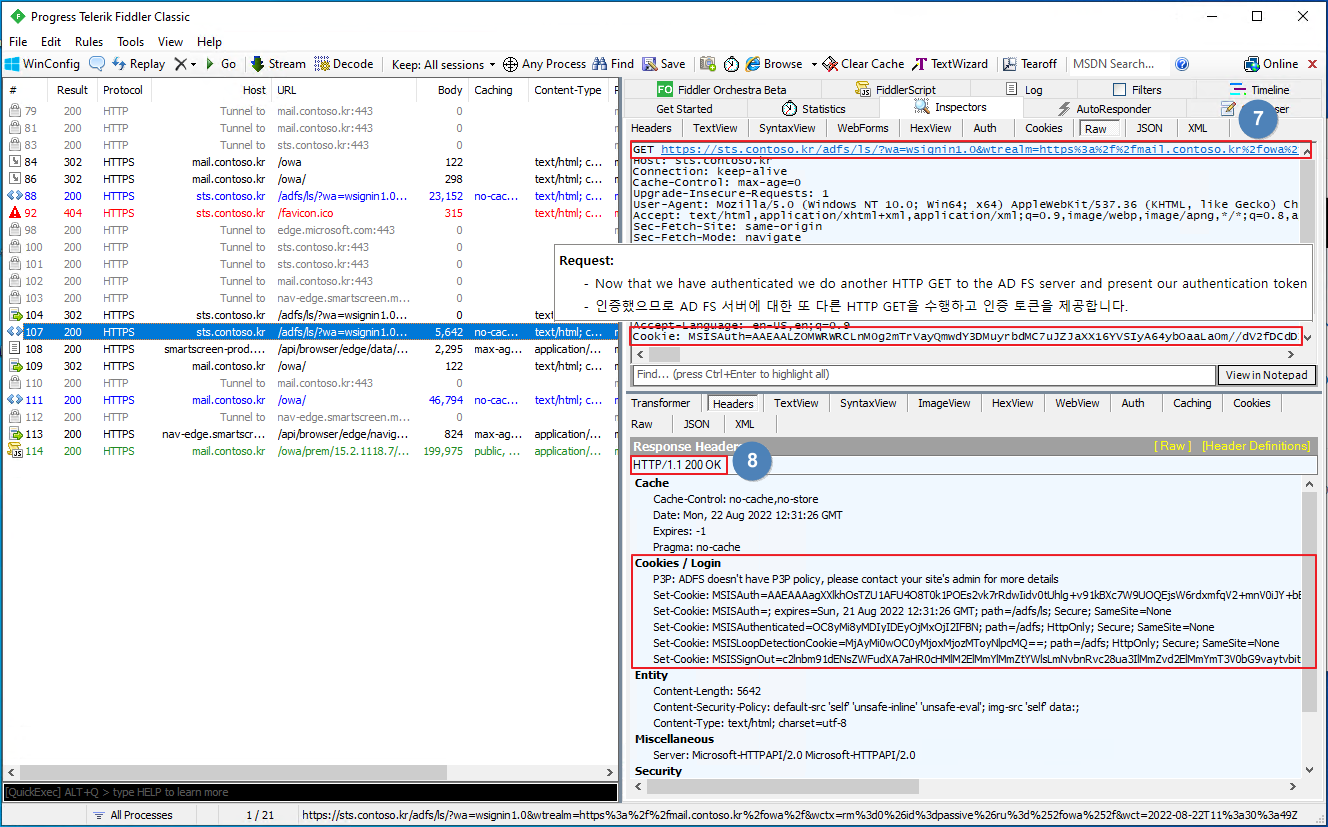

[Step 7~8]

Fiddler 기록

7. HTTP GET with authentication cookie

8. HTTP OK with additional cookies

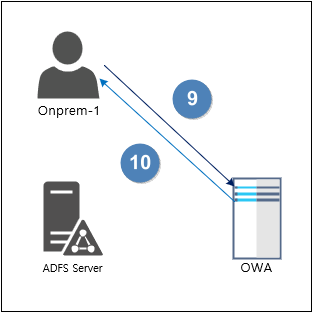

ADFS 서버에서 인증이 완료되어 Relying Party (OWA)로 Redirect 되는 과정은 Step 9~12에 해당합니다.

[Step 9~10]

Fiddler 기록

9. HTTP POST

10. HTTP Found

[Step 11~12]

Fiddler 로그

11. HTTP GET to the Replying Party with cookie

12. HTTP OK

'Windows Server' 카테고리의 다른 글

| ADFS. Token 인증서 만료일 변경 (0) | 2023.04.09 |

|---|---|

| ADFS Study (3). Access Control Policy (0) | 2022.08.30 |

| ADFS Study (1). What is ADFS (0) | 2022.08.23 |

| Windows Server 2019. ADFS에서 Azure MFA 설정 (0) | 2021.12.18 |

| Windows Server 2019. ADFS SSO 세션 시간 변경 (0) | 2020.09.13 |