지난 포스팅에 이어서 이번에는 수집되는 로그 분석에 대해 다루겠습니다.

이전글

2024.04.28 - [Microsoft Defender XDR/MDI] - Microsoft Defender for Identity (MDI). (0) Introduction

2024.05.01 - [Microsoft Defender XDR/MDI] - Microsoft Defender for Identity (MDI). (1) Deployment

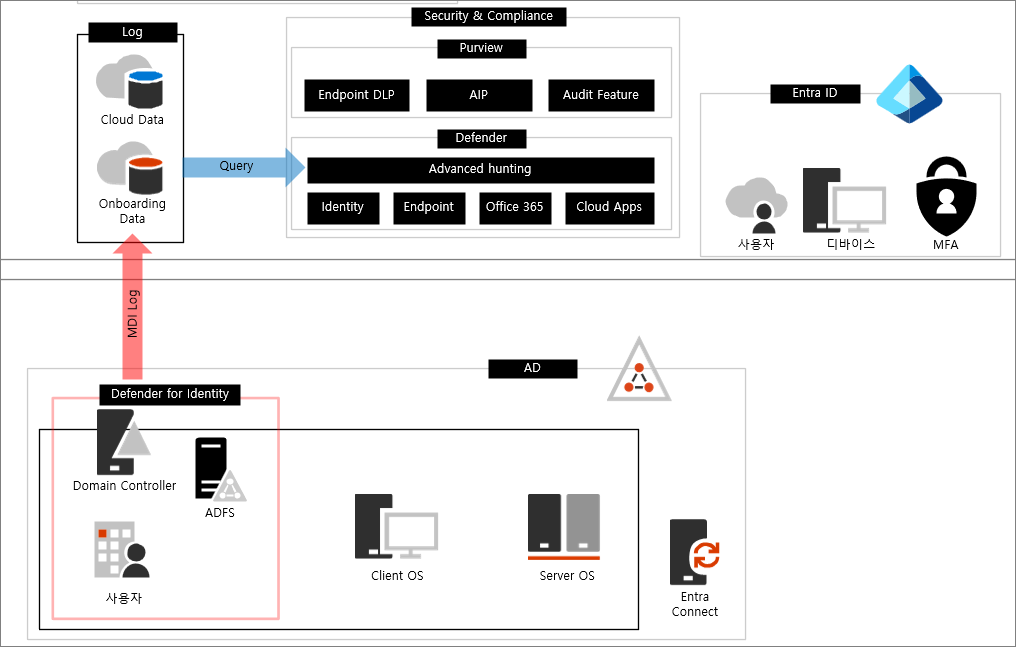

MDI는 수집되는 Identity Log를 통해서 이상 행위 감지시 경고나 조치를 취하는 것에 가장 큰 메리트가 있습니다.

만약 LDAP 통신등 3rd Party 및 Exchange Server 등 온프레미스 Identity 관리를 AD를 중심으로 구성되어 있다면, MDI의 로그 수집 및 감지는 Identity 관리를 더욱 효율적으로 만들 것입니다.

예를 들면 SAP이나 Exchange에 시도되는 Identity 관련 로그가 DC에 모이고

그렇게 DC에 모인 로그들은 Defender로 전달됩니다.

물론 AD 중심이 만능이라고 생각하지는 않습니다. 기존에 AD가 없다라고 하면, Entra ID를 중심으로 SSO를 구성하는 것을 권장합니다. Cloud 시대에 Cloud를 사용하기 위해서 온프레미스를 추가 도입한다는 것은 시대를 역행하는 느낌을 벗어날 수 없습니다. 요새는 AD를 제대로 다룰 수 있는 인력을 채용하기 어렵습니다.

즉, 조건과 상황에 맞게 AD or Entra ID 를 선택하여 관리해야 합니다.

Entra ID Protection 역시 Defender에서 관리할 수 있습니다.

간단하게 MDI Incident를 테스트 하는 것은 어렵지 않습니다.

RDP포트인 3389를 오픈하면 일정 시간 지나면, Identity 로그인 시도를 반복하기 때문에 Incident가 발생됩니다.

인시던트를 클릭 -> 디바이스를 확인해 보면, DC와 MAIN이 확인됩니다.

분석 내용을 보면, Main 서버에 무차별 접속시도 -> DC에 자격증명 실패 확인 -> 경고 전달. 이러한 흐름으로 볼 수 있습니다.

위협 분석 보고서 보기를 클릭합니다.

분석가 보고서를 한글로 번역해서 보면, 왜 인시던트가 발생했는지 알 수 있습니다.

실제 해당하는 원인 설명도 포함되어 있습니다.

개인적으로는 이러한 분석도 좋지만, Advanced Hunting 기능이 Defender XDR의 최대 장점이라고 생각합니다.

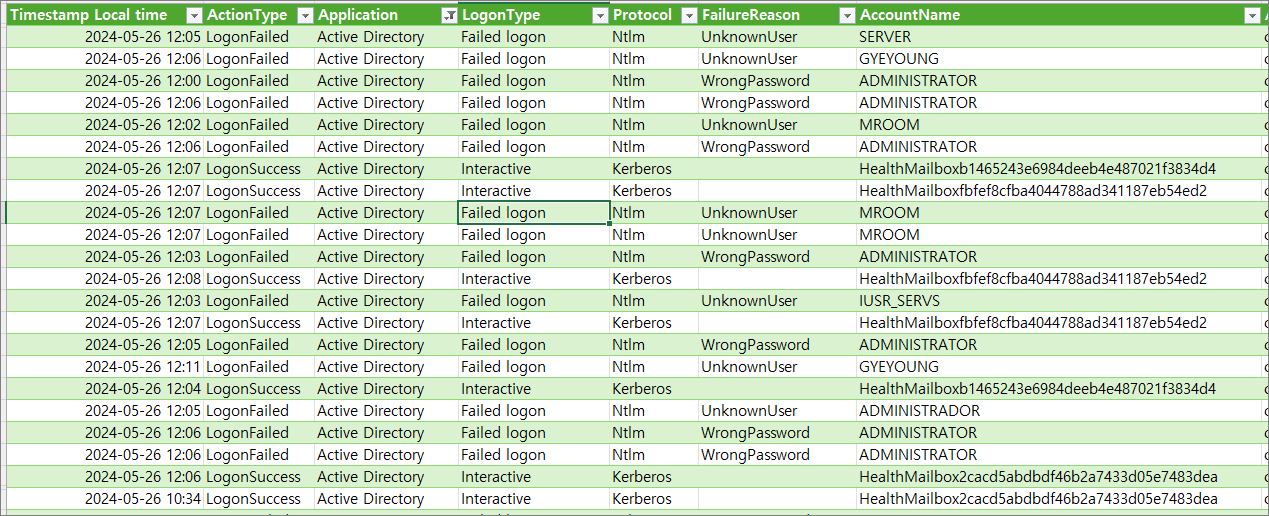

고급 헌팅 -> IdentityLogonEvents -> 쿼리 실행

아래와 같이 가독성 좋은 Identity 로그를 관리할 수 있습니다.

기존 AD의 보안로그는 사실… AD 1도 모르는 저에게는 진입장벽과 같았습니다.

로그를 내보내면, Excel 세부 항목들을 확인할 수 있습니다.

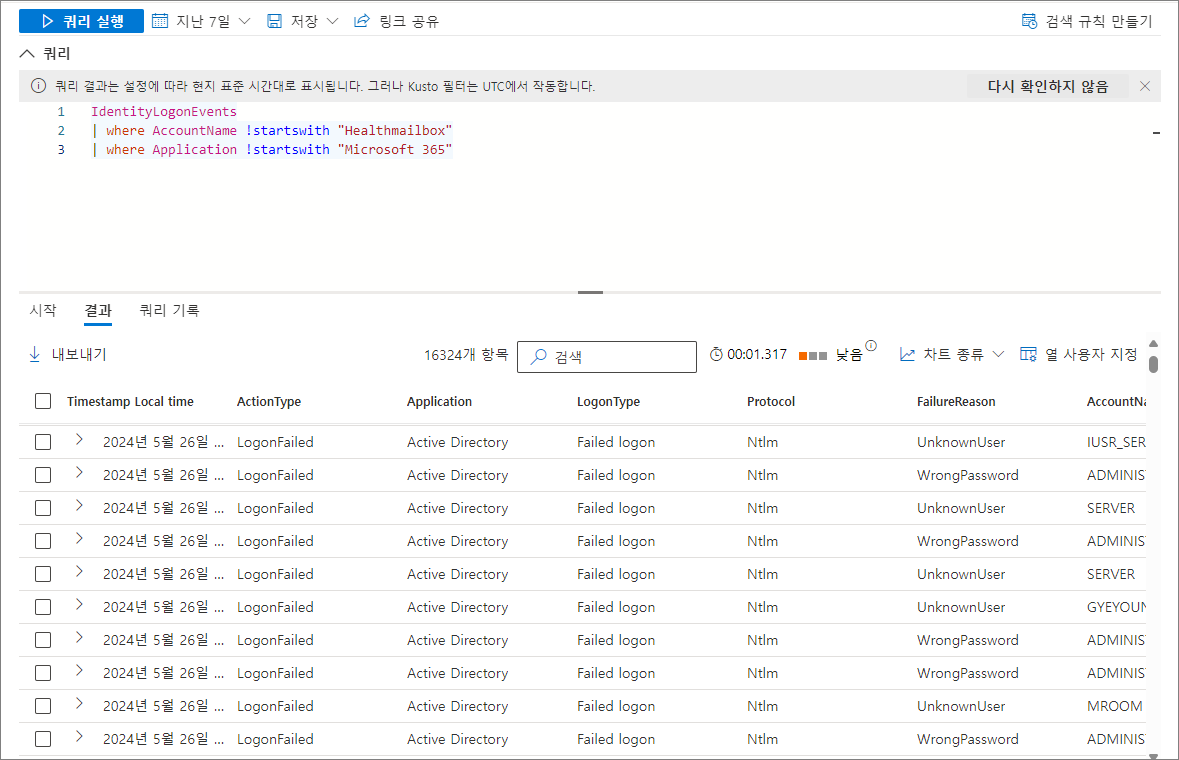

저는 주로 HealthMailbox와 M365 로그를 제외하여 쿼리를 진행합니다.

IdentityLogonEvents

| where AccountName !startswith "Healthmailbox"

| where Application !startswith "Microsoft 365"

그리고 실패 이유가 계정 잠김일 때, 알림을 받거나 추가 Action을 진행할 수 있습니다.

예를 들면, 아래와 같이 FailureReason에 AccountDisabled 조건을 쿼리문 생성

IdentityLogonEvents

| where AccountName !startswith "Healthmailbox"

| where Application !startswith "Microsoft 365"

| where FailureReason contains "AccountDisabled"

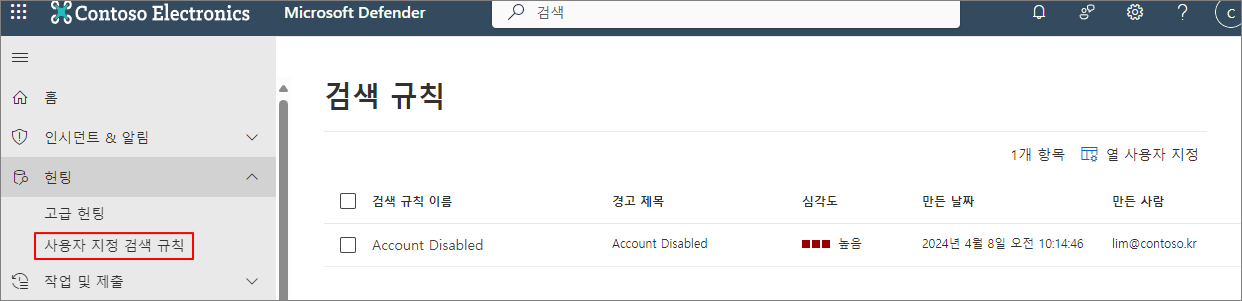

검색 규칙 만들기

아래와 같이 설정을 진행할 수 있습니다.

자신이 생성한 규칙을 확인

관리자가 원하는 기준으로 경고 알림을 받을 수 있습니다.

10.0.3.4는 Exchange Server 입니다.

즉 Exchange Server에서 차단되었거나 차단된 계정으로 로그인 시도하는 것을 알 수 있습니다.

MDI는 Identity를 이전보다 보다 쉽게 관리할 수 있으며, 내가 원하는 규칙을 설정하여 알림 및 조치를 취할 수 있는 장점이 있습니다.

'Microsoft Defender XDR > MDI' 카테고리의 다른 글

| Microsoft Defender for Identity (MDI). (1) Deployment (0) | 2024.05.01 |

|---|---|

| Microsoft Defender for Identity (MDI). (0) Introduction (0) | 2024.04.28 |

| Deploy Microsoft Defender for Identity (MDI) (2). Lab Setup (2) | 2022.09.14 |

| Deploy Microsoft Defender for Identity (MDI) (1). Configuration (0) | 2022.09.06 |