이전글

이전 포스팅들은 MDE를 제대로 활용하기 위한 빌드업 과정이고, 준비 단계라고 할 수 있습니다.

이번 포스팅에서는 AV Policy에 대해서 다뤄보겠습니다. 정책 설명은 해외 자료를 인용하거나 MS 자료를 기계번역하여 작성하였습니다.

I. EPP vs EDR

AV Policy에 대해서 다루기 전에, EPP와 EDR에 대해서 잠깐 알아보겠습니다.

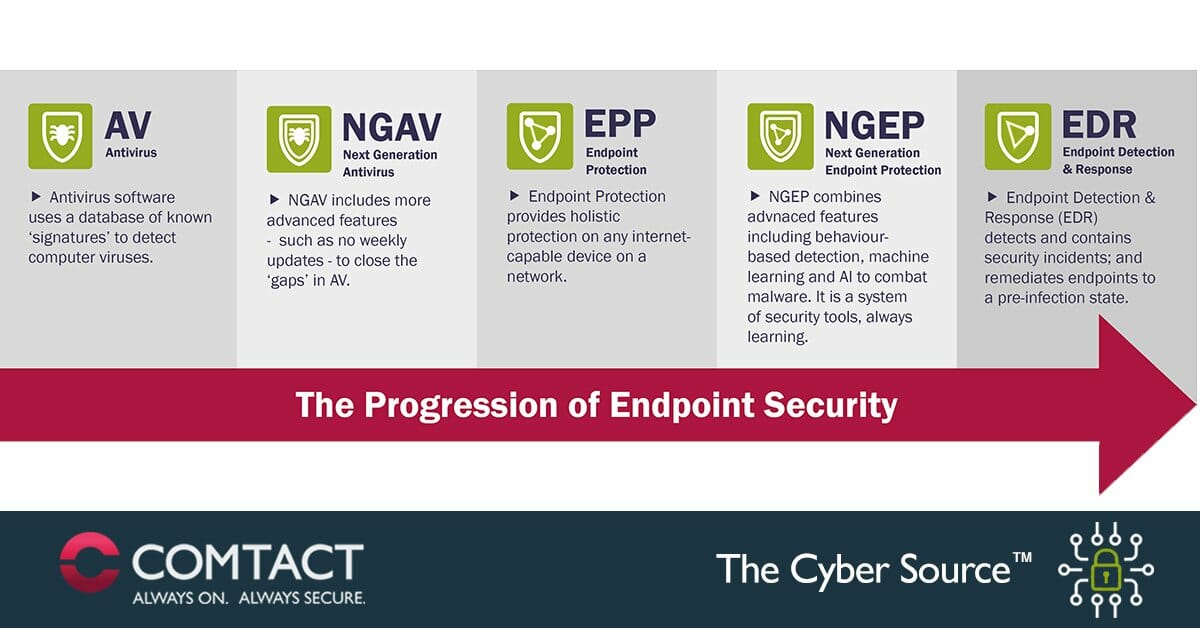

EPP, EDR은 아래의 약어입니다.

EPP: Endpoint Protection

EDR: Endpoint Detection & Response

EPP와 EDR의 차이에 대해서 그림으로 잘 표현한 자료들은 구글링해서 쉽게 찾을 수 있습니다.

출처: Endpoint Protection EPP vs EDR: What's the difference? - CyberOne

개인적으로는 아래의 그림으로 표현한게 가장 이해하기 쉬웠습니다.

출처: What is EDR? EDR vs. MDR vs. EPP Security - Critical Start

[기계 번역]

|

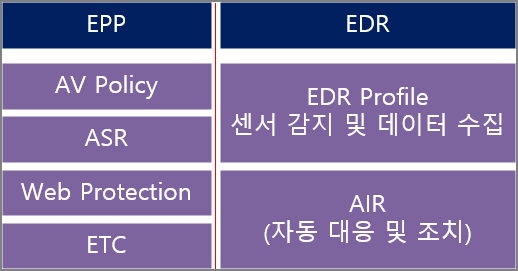

사전 대응, 사후 대응 개념으로 봐야 하며, 어느 하나만 사용하는 것이 아니라 "상호 보완적인 솔루션이다" 라고 접근하는게 맞을 것 같습니다.

MDE에서 구분을 명시적으로 나눠준 자료는 없지만, 저는 다음과 같이 나누었습니다.

개인적으로는 EPP와 EDR은 같은 회사의 제품 이용을 권장 드립니다.

EPP는 A사 EDR은 B사 이렇게 조합을 진행할 경우에는 호환성 문제가 발생할 수 있으며, EPP와 EDR의 탐지 기준의 방향성도 미묘하게 맞지 않을 수 있기 때문에 한 곳을 선정해서 사용하는 것이 좋습니다.

같은 맥락으로 3rd Party EPP Agent를 사용하고 MDE의 EDR을 사용하는 것도 효율성에서 떨어질 것으로 보입니다. 자세히 들어가면 Passive 모드라는 것이 있기 때문에, 사용하는 것이 불가능하지는 않지만, 문제 발생시 소통 채널이 한 곳이 아니라는 것은 계속 피곤할 여지가 있습니다.

II. Create AV Policy

애초에 보안 전문가가 아니다 보니, 정책을 어떻게 만드는게 좋은 것인가 에 대한 판단을 하기 어려웠습니다.

우선 아래의 MVP 글을 참고하여 작성하였습니다.

Microsoft Defender for Endpoint series – Define the AV policy baseline – Part4A (jeffreyappel.nl)

이 글에서 정책은 하나의 예시일 뿐이며, 환경에 따라 적용하는 정책은 다를 수 있습니다.

MS에서 MDE 기능 중 차세대 보호 (Next-generation protection)이라는 표현을 사용합니다.

Overview of next-generation protection in Microsoft Defender for Endpoint | Microsoft Learn

저는 AV Policy = 차세대 보호 라고 정의 했습니다. 차세대 보호라는 표현은 다른 제품에서도 사용되는 일반 명사라고 볼 수 있습니다.

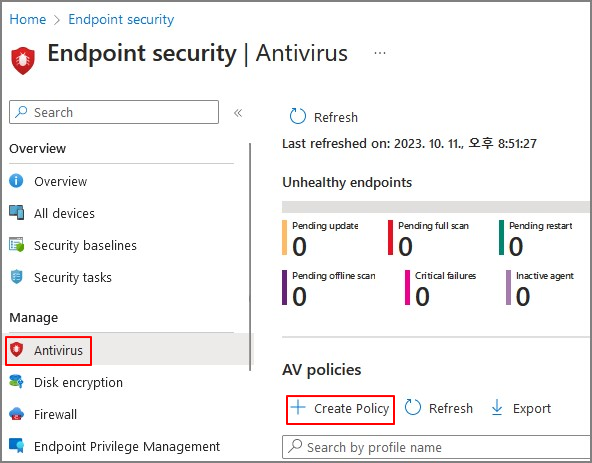

Intune 관리 센터 -> Endpoint Security -> Antivirus -> Create Policy

Platform: Windows 10, Windows 11, and Windows Server , Profile: Microsoft Defender Antivirus 선택

-> 여기서 Defender AV는 차세대 보호의 구성요소라고 언급됩니다.

Profile 이름 입력

정책 설정해야 하는 항목이 상당히 많은 것을 알 수 있습니다.

설정해야 하는 범주에 대해서 크게 다음과 같이 6가지로 나눴습니다.

- Cloud protection

- Real-time protection

- Block at first sight (BAFS)

- Signature update settings

- Scan settings

- Additional AV configuration

II-1. Cloud protection / Real-time protection / Block at first sight (BAFS)

Cloud protection and Microsoft Defender Antivirus | Microsoft Learn

| Microsoft Defender 바이러스 백신 클라우드 보호는 엔드포인트 및 네트워크 전체에서 맬웨어로부터 보호하는 데 도움이 됩니다. 엔드포인트용 Microsoft Defender 특정 보안 기능 및 기능은 클라우드 보호를 사용하도록 설정한 경우에만 작동하므로 클라우드 보호를 켜두는 것이 좋습니다. |

다음과 같이 설정하였습니다.

| Configuration | Recommendation |

| Allow Behavior Monitoring | Allowed. Turns on real-time behavior monitoring. |

| Allow Cloud Protection | Allowed. Turns on Cloud Protection. |

| Allow Realtime Monitoring | Allowed. Turns on and runs the real-time monitoring service. |

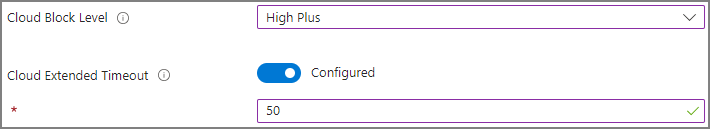

| Cloud Block Level | High Plus |

| Cloud Extended Timeout | Configured / 50 |

| Submit Sample Consent | Send safe samples automatically |

Allow Behavior Monitoring / 동작 모니터링 허용

- 행위 기반 모니터링

Allow Cloud Protection / 클라우드 보호 허용

- Mcrosoft MAPS에 가입할 수 있습니다. Microsoft MAPS는 잠재적 위협에 대응하는 방법을 선택하는 데 도움이 되는 온라인 커뮤니티입니다. 커뮤니티는 또한 새로운 악성 소프트웨어 감염의 확산을 중지하는 데 도움이됩니다.

검색된 소프트웨어에 대한 기본 또는 추가 정보를 보내도록 선택할 수 있습니다. 추가 정보는 Microsoft가 새 보안 인텔리전스를 만들고 컴퓨터를 보호하는 데 도움이 됩니다. 이 정보에는 유해한 소프트웨어가 제거된 경우 컴퓨터에서 검색된 항목의 위치와 같은 항목이 포함될 수 있습니다. 정보는 자동으로 수집되어 전송됩니다. 경우에 따라 개인 정보가 의도치 않게 Microsoft로 전송될 수 있습니다. 그러나 Microsoft는 이 정보를 사용하여 귀하를 식별하거나 연락하지 않습니다.

클라우드 차단 수준을 사용하려면 이 정책이 허용되어 있어야 합니다.

Allow Realtime Monitoring / 실시간 모니터링 허용

- 실시간 모니터링 기능

Cloud Block Level / 클라우드 차단 수준

바이러스 백신이 의심스러운 파일을 차단하고 검사하는 데 얼마나 적극적인 Microsoft Defender 결정합니다.

이 설정이 켜진 경우 Microsoft Defender 바이러스 백신은 차단하고 검사할 의심스러운 파일을 식별할 때 더 공격적입니다. 그렇지 않으면 덜 공격적이므로 빈도가 낮아 차단 및 검색됩니다

Cloud Extended Timeout / 클라우드 연장된 제한 시간

이 기능을 사용하면 Microsoft Defender 바이러스 백신이 최대 60초 동안 의심스러운 파일을 차단하고 클라우드에서 검색하여 안전한지 확인할 수 있습니다.

일반적인 클라우드 검사 시간 제한은 10초입니다. 확장된 클라우드 검사 기능을 사용하도록 설정하려면 최대 50초까지 연장된 시간을 초 단위로 지정합니다.

예를 들어 원하는 시간 제한이 60초인 경우 이 설정에서 50초를 지정하여 확장된 클라우드 검사 기능을 사용하도록 설정하고 총 시간을 60초로 올립니다.

Submit Samples Consent / 샘플 제출 동의

이 정책 설정은 MAPS 원격 분석에 대한 옵트인이 설정된 경우 샘플 제출의 동작을 구성합니다.

Sample 수집에 대한 내용은 아래의 기술자료를 참고하시기 바랍니다.

Cloud protection and sample submission at Microsoft Defender Antivirus | Microsoft Learn

| 의심스럽거나 악의적인 파일이 검색되면 Microsoft Defender 바이러스 백신이 파일을 차단하는 동안 분석을 위해 샘플이 클라우드 서비스로 전송됩니다. 신속하게 결정이 내려지는 즉시 파일은 Microsoft Defender 바이러스 백신에 의해 해제되거나 차단됩니다. |

자료의 내용을 읽어보면, Defender AV를 제대로 활용하려면 Sample 수집은 허용하는 것을 권장한다. 라는 것을 알 수 있습니다. 아마 Sample 수집에 대해서는 다양한 의견이 있을 것으로 보입니다. 민감한 데이터까지 가는 것 아니냐. 어떻게 믿을 수 있느냐. 등 많은 의견이 있습니다. 악의적 목적으로 MS가 데이터 수집을 한다면, 사실 MDE 단계까지 논의할 필요가 없습니다. Exchange Online, Sharepoint Online, Onedrive는 어떻게 믿고 쓸 수 있느냐에서 정의할 수 있습니다. 신뢰에 관한 논쟁이기 때문에 생각하기 나름이지만, Sample 수집에 동의 못할 수준이면.. Cloud 제품을 사용하지 않는 의사 결정으로 도달해야 합니다.

Defender AV를 포함해서 총 3가지 시나리오에서 Sample 수집이 이루어 질 수 있습니다. EDR Profile, AIR에서의 Sample 수집에 대해서도 자세히 설명되어 있습니다.

| Manual file sample collection in the Microsoft 365 Defender portal When onboarding devices to Defender for Endpoint, you can configure settings for endpoint detection and response (EDR). For example, there's a setting to enable sample collections from the device, which can easily be confused with the sample submission settings described in this article. The EDR setting controls file sample collection from devices when requested through the Microsoft 365 Defender portal, and is subject to the roles and permissions already established. This setting can allow or block file collection from the endpoint for features such as deep analysis in the Microsoft 365 Defender portal. If this setting isn't configured, the default is to enable sample collection. Learn about Defender for Endpoint configuration settings, see: Onboarding tools and methods for Windows 10 devices in Defender for Endpoint 엔드포인트용 Defender에 디바이스를 온보딩할 때 EDR(엔드포인트 검색 및 응답)에 대한 설정을 구성할 수 있습니다. 예를 들어 장치에서 샘플 컬렉션을 사용하도록 설정하는 설정이 있으며, 이 문서에 설명된 샘플 제출 설정과 쉽게 혼동될 수 있습니다. EDR 설정은 Microsoft 365 Defender 포털을 통해 요청될 때 디바이스에서 파일 샘플 수집을 제어하며 이미 설정된 역할 및 권한의 적용을 받습니다. 이 설정은 Microsoft 365 Defender 포털의 심층 분석과 같은 기능에 대한 엔드포인트에서 파일 수집을 허용하거나 차단할 수 있습니다. 이 설정이 구성되지 않은 경우 기본값은 샘플 수집을 사용하도록 설정하는 것입니다. 엔드포인트용 Defender 구성 설정에 대한 자세한 내용은 엔드포인트용 Defender Windows 10 디바이스에 대한 온보딩 도구 및 방법을 참조하세요. |

| Automated investigation and response content analysis When automated investigations are running on devices (when configured to run automatically in response to an alert or manually run), files that are identified as suspicious can be collected from the endpoints for further inspection. If necessary, the file content analysis feature for automated investigations can be disabled in the Microsoft 365 Defender portal. The file extension names can also be modified to add or remove extensions for other file types that will be automatically submitted during an automated investigation. To learn more, see Manage automation file uploads. 디바이스에서 자동화된 조사가 실행되는 경우(경고에 대한 응답으로 자동으로 실행되거나 수동으로 실행되도록 구성된 경우) 의심스러운 것으로 식별된 파일을 추가 검사를 위해 엔드포인트에서 수집할 수 있습니다. 필요한 경우 Microsoft 365 Defender 포털에서 자동화된 조사를 위한 파일 콘텐츠 분석 기능을 사용하지 않도록 설정할 수 있습니다. 파일 확장명 이름을 수정하여 자동화된 조사 중에 자동으로 제출되는 다른 파일 형식의 확장명을 추가하거나 제거할 수도 있습니다. 자세한 내용은 자동화 파일 업로드 관리를 참조하세요. |

Block at first sight (BAFS)

-> 즉시 차단이라고 이해하시면 됩니다.

Cloud protection, Sample Submission , Cloud blocking level 의 조합으로 볼 수 있으며, 3가지 기능이 활성화되면 즉시 활성화됩니다.

Enable block at first sight to detect malware in seconds | Microsoft Learn

II-2 Scan options

Scan Option은 다음과같이 설정하였습니다.

| Configuration | Recommendation |

| Schedule Quck scan Time | 720 (12시 * 60 = 720) |

| Allow Archive Scanning | Allowed |

| Allow Email Scanning | Allowed |

| Allow Full Scan on Mapped Network | Not Allowed |

| Allow Full Scan Removable Drive Scanning | Allowed |

| Allow scanning of all downloaded files and attachments | Allowed |

| Allow Scanning Network Files | Allowed |

| Allow Script Scanning | Allowed |

| Check for signatures before running scan | Allowed |

| Enable Low CPU priority | Enabled |

| AVG CPU Load Factor | 20% |

Schedule Quck scan Time

예전에는 Full Scan이 Best Pratice였습니다. 그러나 현재 시점에서는 모든 클라우드 보호 기능과 자동화된 조사를 사용하므로 전체 검사를 예약할 필요가 없습니다. 실시간/클라우드 보호는 열려 있거나 닫힌 모든 파일과 사용자가 액세스하는 폴더에 있는 모든 파일을 검토합니다.

Allow Archive Scanning / 보관 파일 검사 허용

ZIP 또는 .CAB 파일과 같은 보관 파일에서 악성 소프트웨어 및 원치 않는 소프트웨어에 대한 검색을 구성할 수 있습니다.

Allow Email Scanning / 전자 메일 검사 허용

전자 메일 검사를 사용하도록 설정하면 엔진은 메일 본문 및 첨부 파일을 분석하기 위해 특정 형식에 따라 사서함 및 메일 파일을 구문 분석합니다. pst(Outlook), dbx, mbx, mime(Outlook Express), binhex(Mac)와 같은 여러 전자 메일 형식이 현재 지원됩니다.

Email 검사는 최신 전자 메일 클라이언트에서 지원되지 않습니다.

Allow Full Scan on Mapped Network / 매핑된 네트워크 드라이브에서 전체 검사 허용

매핑된 네트워크 드라이브 검사. Ex) N:\, Z:\, \\Nas\

Allow Full Scan Removable Drive Scanning / 이동식 드라이브 검사의 전체 검사 허용

USB 플래시 드라이브와 같은 이동식 드라이브의 콘텐츠에서 악성 소프트웨어 및 원치 않는 소프트웨어를 검색할지 여부를 관리

Allow scanning of all downloaded files and attachments / 다운로드한 모든 파일 및 첨부 파일 검색 허용

이 정책 설정을 사용하면 다운로드한 모든 파일 및 첨부 파일에 대한 검사를 구성할 수 있습니다.

Allow Scanning Network Files / 네트워크 파일 검사 허용

네트워크를 통해 액세스되는 파일에 대한 실시간 검사

Allow Script Scanning / 스트립트 검사 허용

각종 스크립트 파일들을 검사

Check for signatures before running scan / 검사를 실행하기 전에 서명 확인

이 정책 설정을 사용하면 검사를 실행하기 전에 새 바이러스 및 스파이웨어 보안 인텔리전스에 대한 검사 발생할지 여부를 관리할 수 있습니다.

이 설정은 예약된 검사에 적용되지만 사용자 인터페이스에서 수동으로 시작된 검사 또는 "mpcmdrun -Scan"을 사용하여 명령줄에서 시작된 검사에는 영향을 주지 않습니다.

Enable Low CPU priority / 낮은 CPU 우선 순위 사용

이 정책 설정을 사용하면 예약된 검사에 낮은 CPU 우선 순위를 사용하거나 사용하지 않도록 설정할 수 있습니다.

- 이 설정을 사용하도록 설정하면 예약된 검사 중에 낮은 CPU 우선 순위가 사용됩니다.

- 이 설정을 사용하지 않거나 구성하지 않으면 예약된 검사에 대한 CPU 우선 순위가 변경되지 않습니다.

AVG CPU Load Factor / 평균 CPU 로드 비율

검사 중에 허용되는 최대 CPU 사용률을 구성

II-3. Signatures

Defender Antivirus는 매일 사용 가능한 서명 업데이트를 사용합니다. KB2267602는 보안 인텔리전스 업데이트를 하루에 여러 번 배포합니다. 클라우드 제공 보호를 사용하여 Microsoft는 서명 업데이트 또는 중요 업데이트를 배포할 수 있습니다.

| Microsoft continually updates security intelligence in antimalware products to cover the latest threats and to constantly tweak detection logic, enhancing the ability of Microsoft Defender Antivirus and other Microsoft antimalware solutions to accurately identify threats. This security intelligence works directly with cloud-based protection to deliver fast and powerful AI-enhanced, next-generation protection. Microsoft는 맬웨어 방지 제품의 보안 인텔리전스를 지속적으로 업데이트하여 최신 위협을 다루고 지속적으로 조정합니다 Microsoft Defender 바이러스 백신 및 기타 Microsoft 맬웨어 방지 솔루션의 기능을 정확하게 향상시키는 검색 논리 위협을 식별합니다. 이 보안 인텔리전스는 클라우드 기반 보호와 직접 작동하여 빠르고 강력한 AI 강화 차세대 보호. |

Signature source

Defender AV 업데이트/ 서명 소스 의 기본 구성에 WSUS/SCCM을 사용하지 않는 것을 권장합니다.

Intune의 경우 AV 서명 소스에 대한 추가 구성이 필요하지 않습니다.

아래와 같이 서명 업데이트 간격을 1시간으로 설정합니다.

II-4. Additional AV configuration

| Configuration | Recommendation |

| Disable Local Admin Merge | Disable Local Admin Merge |

| PUA Protection | PUA Protection on. |

| Allow Network Protection Down Level | Network protection will be disabled downlevel |

| Allow Datagram Processing On Win Server | Datagram processing on Windows Server is enabled. |

| Enable Network Protection | Enabled (block mode) |

Disable Local Admin Merge / 로컬 관리 병합 사용 안 함

이 값을 false로 설정하면 로컬 관리자가 복잡한 목록 유형에 대한 일부 설정을 지정한 다음 정책 설정과 기본 설정 병합/재정의할 수 있습니다.

PUA Protection / PUA 보호

사용자 동의 없이 설치된 애플리케이션에 대해 검색을 사용하거나 사용하지 않도록 설정합니다. 사용자 동의 없이 설치된 소프트웨어가 다운로드되거나 컴퓨터에 설치하려고 할 때 차단, 감사 또는 허용을 선택할 수 있습니다.

Allow Network Protection Down Level / 네트워크 보호 허용 하위 수준

이 설정은 네트워크 보호를 RS3의 창 하위 수준에서 차단 또는 감사 모드로 구성할 수 있는지 여부를 제어합니다. false이면 EnableNetworkProtection 값이 무시됩니다.

Allow Datagram Processing On Win Server / Win Server에서 데이터그램 처리 허용

이 설정은 네트워크 보호가 Windows Server에서 데이터그램 처리를 사용하도록 허용할지 여부를 제어합니다. false이면 DisableDatagramProcessing 값이 무시되고 기본적으로 Datagram 검사를 사용하지 않도록 설정됩니다.

Enable Network Protection / 네트워크 보호 사용

이 설정을 사용하면 네트워크 보호가 켜지고 직원이 끌 수 없습니다. 해당 동작은 차단 및 감사 옵션으로 제어할 수 있습니다.

차단 옵션으로 이 정책을 사용하면 사용자/앱이 위험한 도메인에 연결하지 못하도록 차단됩니다. Windows Defender 보안 센터에서 이 활동을 볼 수 있습니다.

감사 옵션으로 이 정책을 사용하면 사용자/앱이 위험한 도메인에 연결하는 것이 차단되지 않습니다. 그러나 Windows Defender 보안 센터에서는 이 활동을 계속 볼 수 있습니다.

웹콘텐츠 필터링에서 지정한 범주와 연계 동작이 이루어집니다.

3rd Party 브라우저에 반영되며, Edge에는 반영되지 않습니다. (Edge는 SmartScreen 정책과 연계)

-> 이 부분은 웹 보호에서 추가적으로 다루겠습니다.

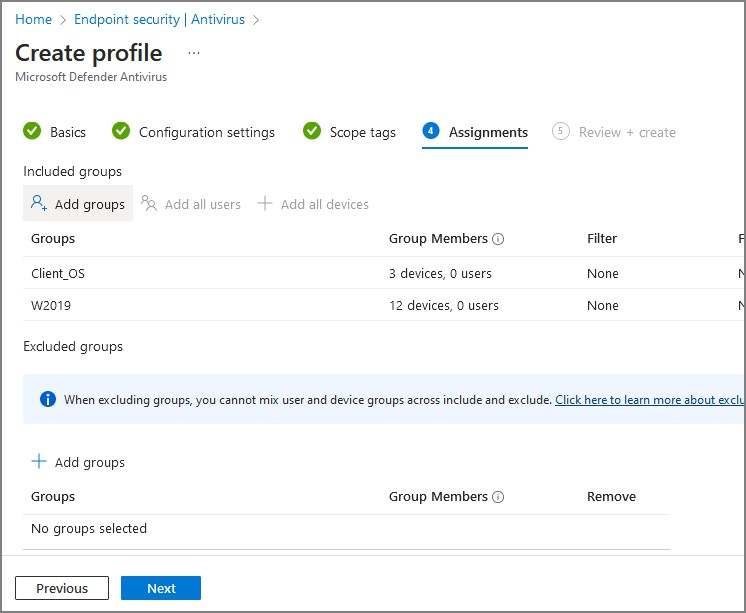

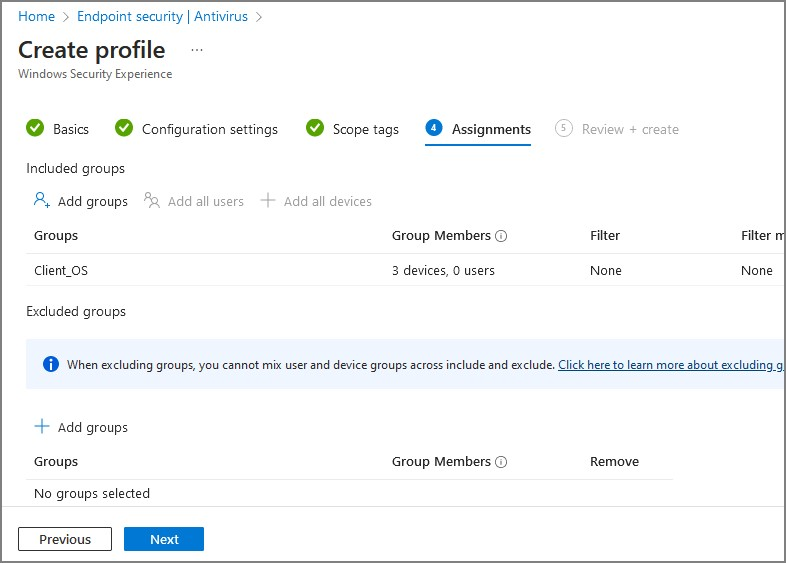

II-5. 그룹 지정 및 생성

정책 설정이 완료되면, Server 및 Client OS 그룹을 할당한 뒤, 정책을 생성합니다.

III. Create Tamper Protection (변조 방지)

변조 방지는 다음 작업을 방지합니다.

- Disabling virus and threat protection

- Disabling real-time protection

- Turning off behavior monitoring

- Disabling antivirus protection, such as IOfficeAntivirus (IOAV)

- Disabling cloud-delivered protection

- Removing security intelligence updates

- Disabling automatic actions on detected threats

- Suppressing notifications in the Windows Security app

- Disabling scanning of archives and network files

MDE 온보딩은 Defender 관리 페이지에서 이미 활성화되어 있습니다.

Intune 온보딩의 변조 방지 정책은 Windows Security Experience 프로필에서 생성해야 합니다.

Create Policy

Profile을 Windows Security Experience 로 선택

Profile 이름 입력

Defender -> TamperProtection - On

Intune 온보딩에만 해당하기 때문에 Client OS 그룹만 지정합니다.

Create

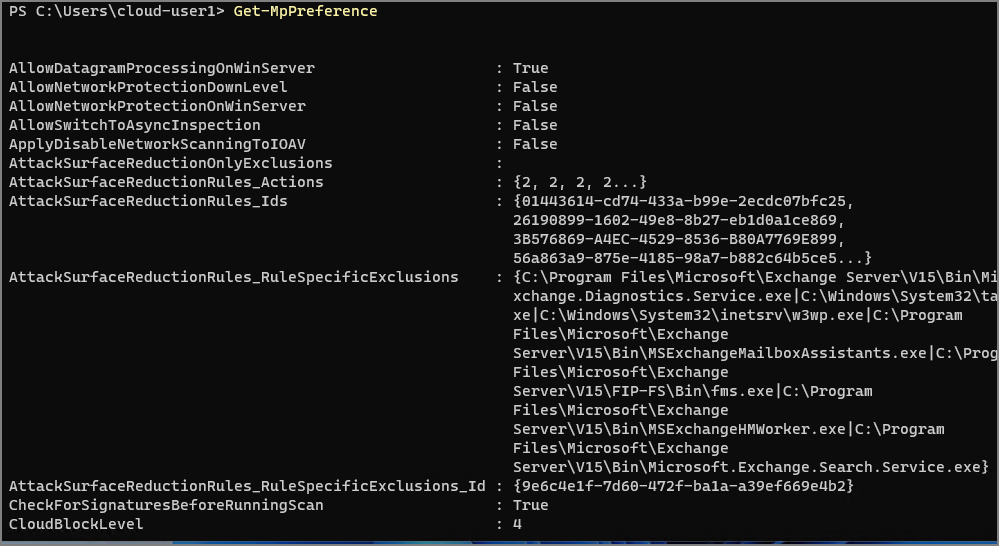

아래의 명령어로 정책 반영 여부를 확인할 수 있습니다.

Get-MpPreference

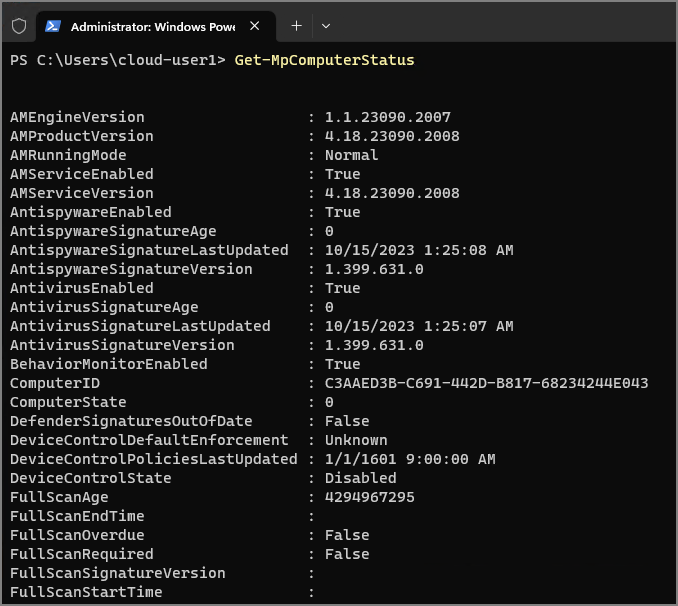

아래의 명령어로 서명업데이트 등 Defender AV 상태에 대해서 확인할 수 있습니다.

Get-MpComputerStatus

이번 포스팅에서는 AV Policy에 대해 작성했습니다.

다음 포스팅에서는 ASR Rule에 대해 작성하겠습니다.