이전글

이번에는 Windows Server OS onboarding에 대해서 다뤄보겠습니다.

I. Introduction about MDE Onboarding

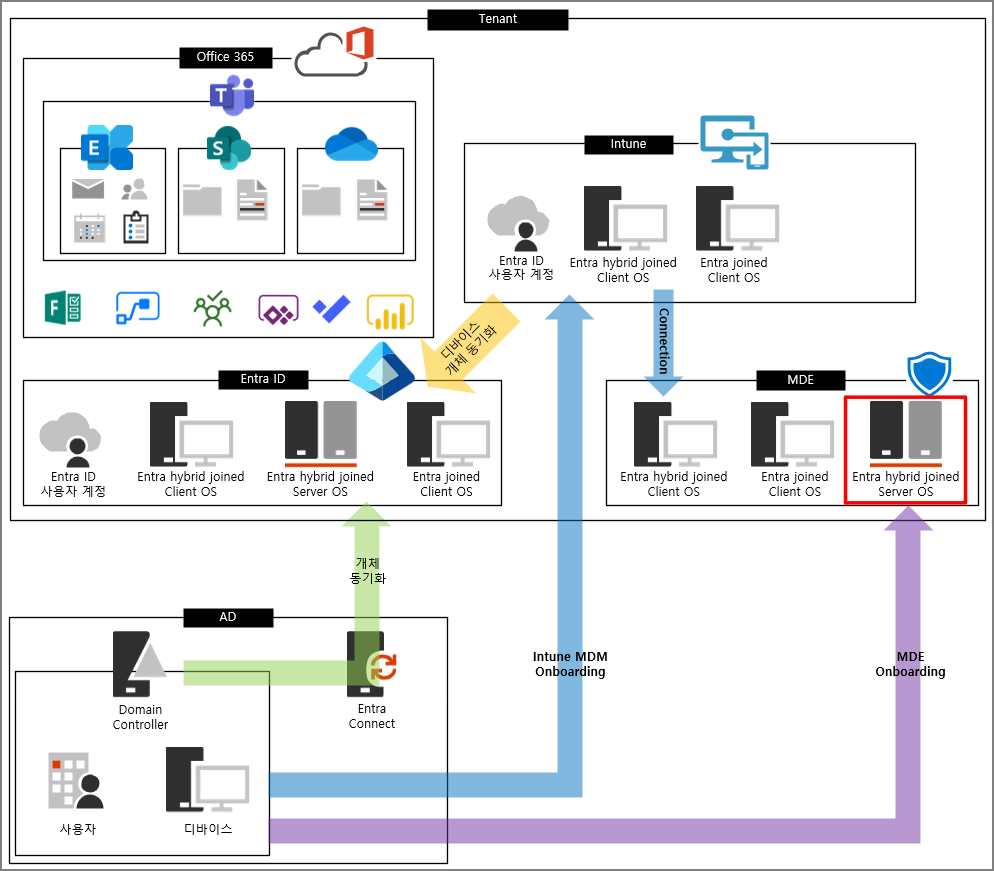

아래의 Intune Onboarding Diagram에서는 Windows Server OS에 대한 언급이 없었습니다.

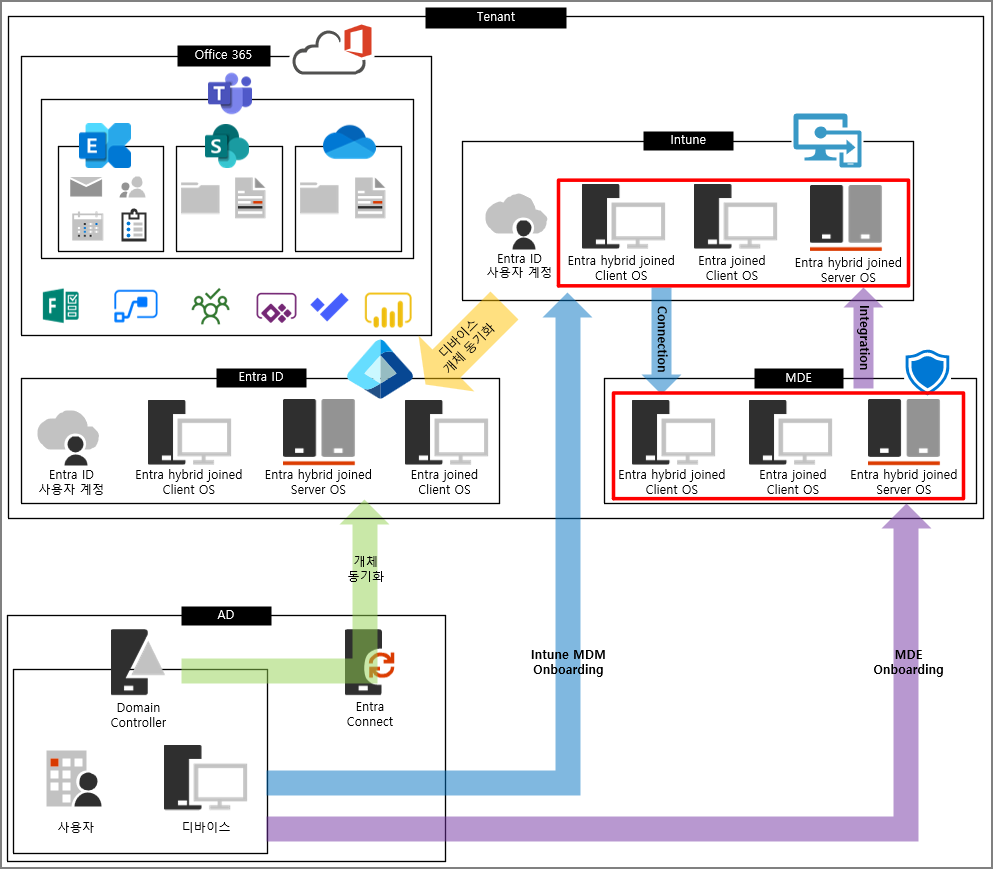

Entra Connect를 통해서 동기화가 진행 될 때, Windows Server OS도 동기화됩니다. (위의 Diagram에서 Intune 위치를 재배치 하였습니다.)

다만 Windows Server OS는 Intune Onboarding을 지원하지 않습니다.

Intune Onboarding을 지원하지 않는 이유는 여러가지 생각해 볼 수 있습니다.

Windows Server OS는 처음부터 MDM 관리 대상으로 설계 대상으로 설계되지 않았습니다.

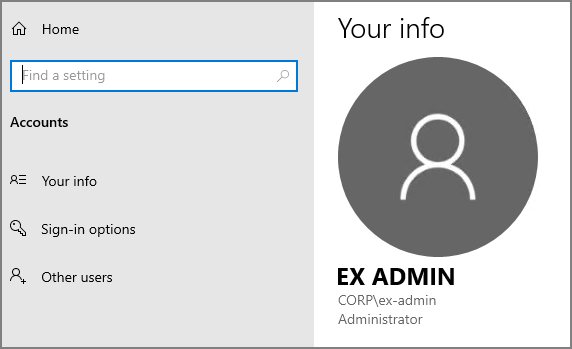

Windows Server OS에서는 Client OS와 달리 Entra ID에 등록하는 메뉴 자체가 제공되지 않습니다.

이건 어떻게 생각하면 당연합니다.

Server OS는 M365처럼 Email 형태의 계정으로 관리하는 것이 아니라 서비스 계정으로 관리하는 대상입니다.

각 서버마다 서비스 계정을 관리하기도 하고, 통합으로 Administrator 계정으로 관리하기도 합니다.

그래서 MDE for Server는 User License 개념보다는 Device CAL License 개념으로 적용되는 것이 적합합니다.

이러한 여러가지 이유를 추정해 볼 수 있으며, Windows Server OS 에 대한 MDE 라이선스는 Microsoft Defender for endpoint Server (MDE Server), Microsoft Defender for Cloud에서 제공하는 (MDE for Server Plan 1,2)가 있습니다.

이 포스팅은 MDE Server 라이선스를 구매한다는 기준으로 작성하였습니다.

MDC 계열의 라이선스는 Azure에서 Azure Arc등 온보딩 방식이 다소 차이가 있습니다. 나중에 여유가 되면 추가로 작성해보겠습니다.

참고 자료: Compare Microsoft endpoint security plans | Microsoft Learn

| Options for onboarding servers Defender for Endpoint Plan 1 and 2, Defender for Business, and Microsoft 365 Business Premium don't include server licenses. To onboard servers, choose from the following options:

|

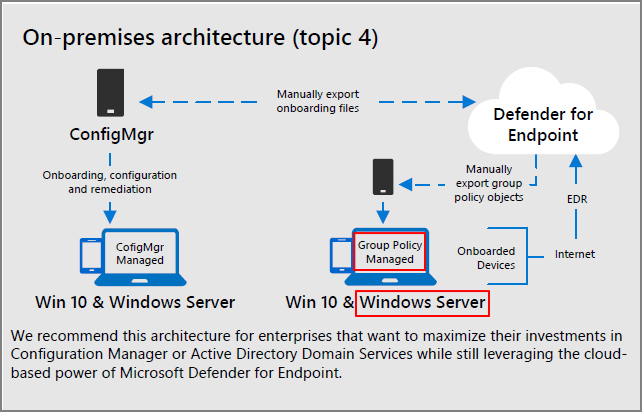

MS에서 제시한 아키텍처와 같이 GPO 템플릿을 설치 및 배포하여 온보딩을 진행합니다.

다음과 같은 흐름으로 온보딩을 진행합니다.

II. Download Onboarding Package

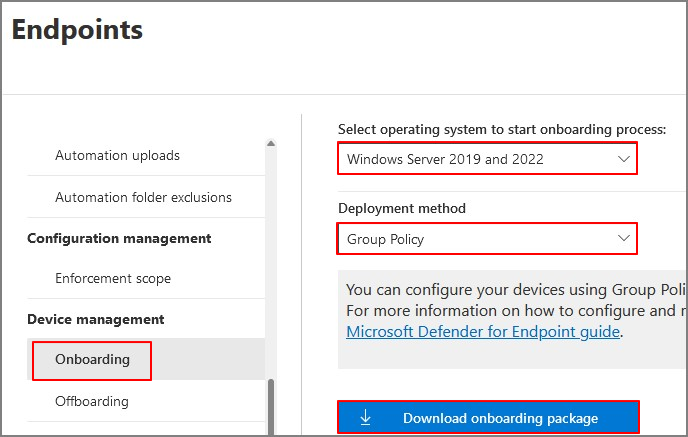

Defender -> Settings -> Endpoints

Device Management -> Onboarding -> Server OS 선택 -> Group Policy -> Download Onboarding Package

생성된 Script 확인

III. Onboarding GPO 생성

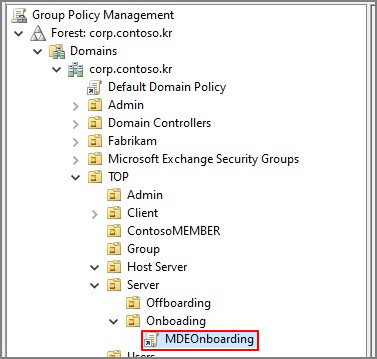

Domain Controller에서 MDE Onboarding GPO 생성

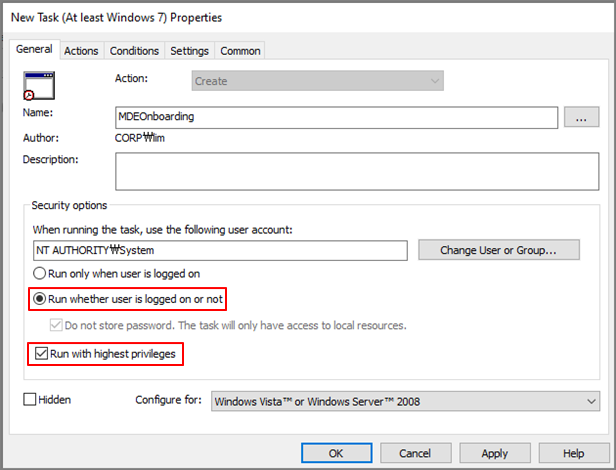

Preferences -> Control Panel Settings -> Scheduled Tasks -> 우클릭 -> New -> Immediate Task (At least Windows 7)

General -> Change User or Group

SYSTEM -> Check Names

Run whether user is logged on or not -> Run with highest privileges

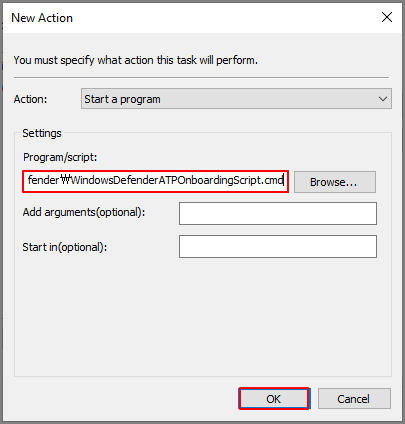

Actions -> New

Program/script -> 네트워크 경로 지정 (패키지가 저장된 경로) -> OK

경로 예시

OK

생성 확인

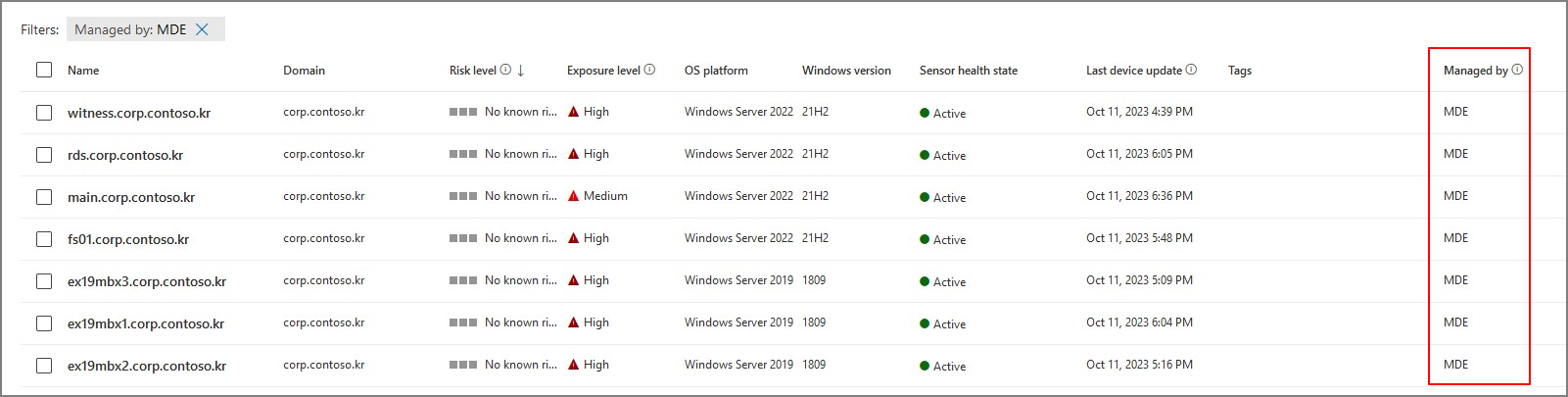

Onboarded 로 표시되며, Server OS들이 Onboarding 된 것을 알 수 있습니다.

시간이 지나면 Managed by가 MDE로 표시됩니다.

제가 진행하는 포스팅에서는 Managed by 기준으로 Intune / MDE 온보딩 2가지로 구분합니다.

Entra 관리 센터에서도 보안 설정 관리 항목이 Server OS는 Microsoft Defender for Endpoint로 표시됩니다.

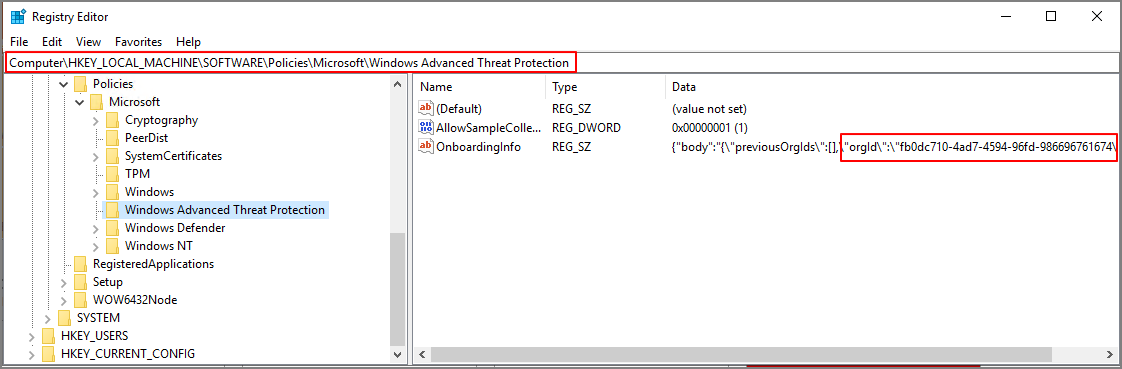

참고로 Onboarding Script를 보면 특정 경로에 orgID 를 입력해주는 구조입니다.

해당 조직 ID는 Defender -> Settings -> Microsoft 365 Defender -> Account 에서 확인할 수 있습니다.

레지스트리 위치

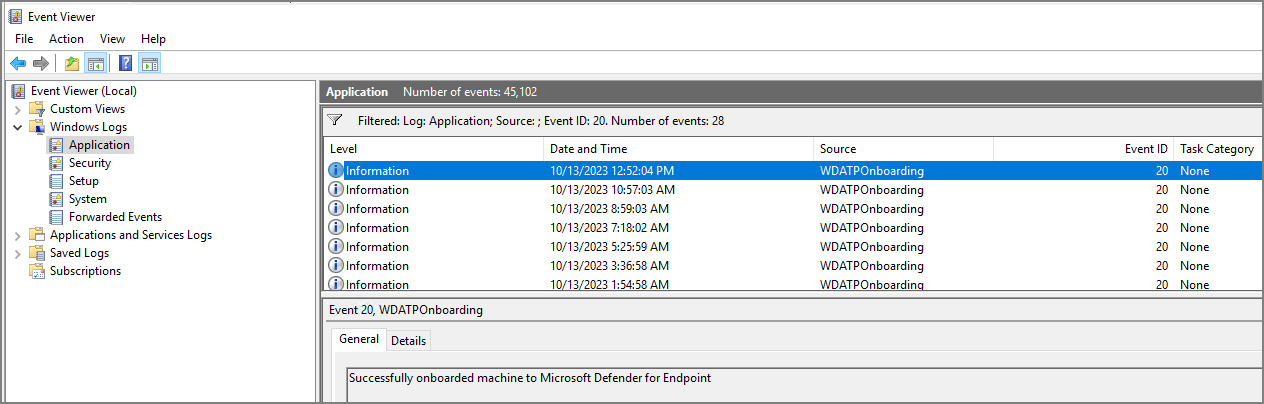

온보딩 관련 이벤트로그

온보딩 관련 체크사항은 Intune 온보딩도 동일하게 적용됩니다. 배포하는 방법만 다르고, 온보딩하는 근본적 원리는 동일합니다.

아래와 같이 Windows Server OS에 대한 온보딩 Diagram이 완성됩니다.

IV. Integration

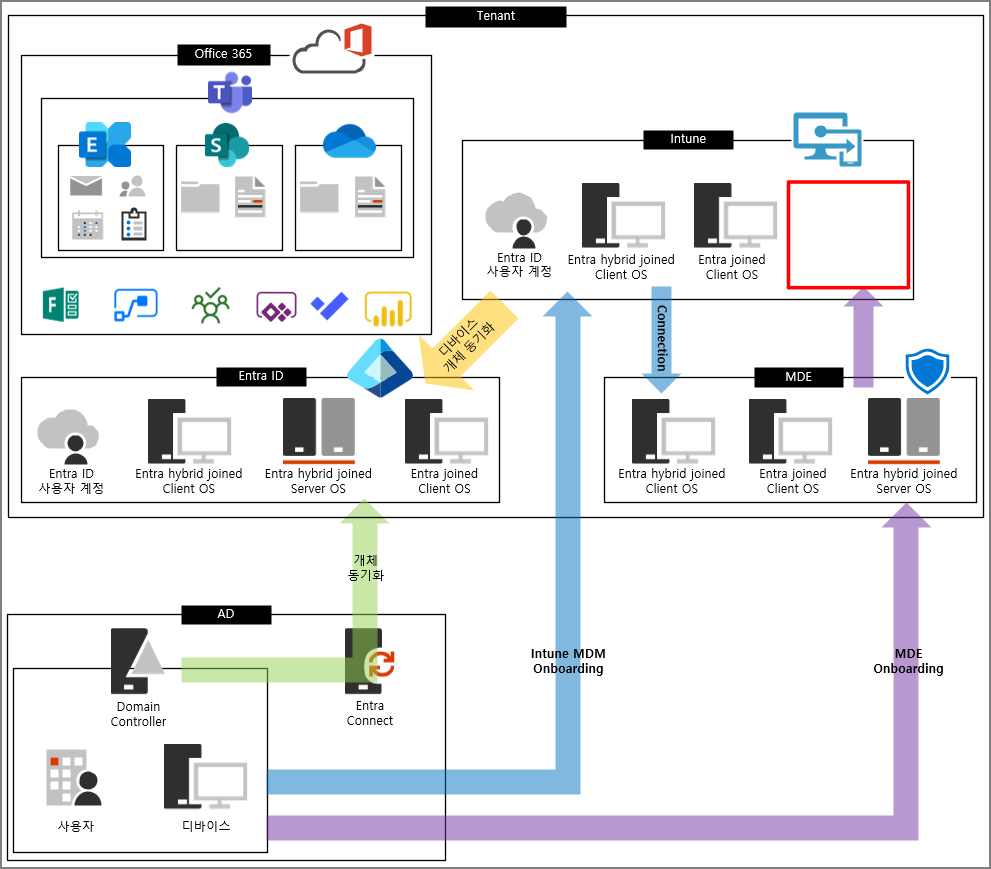

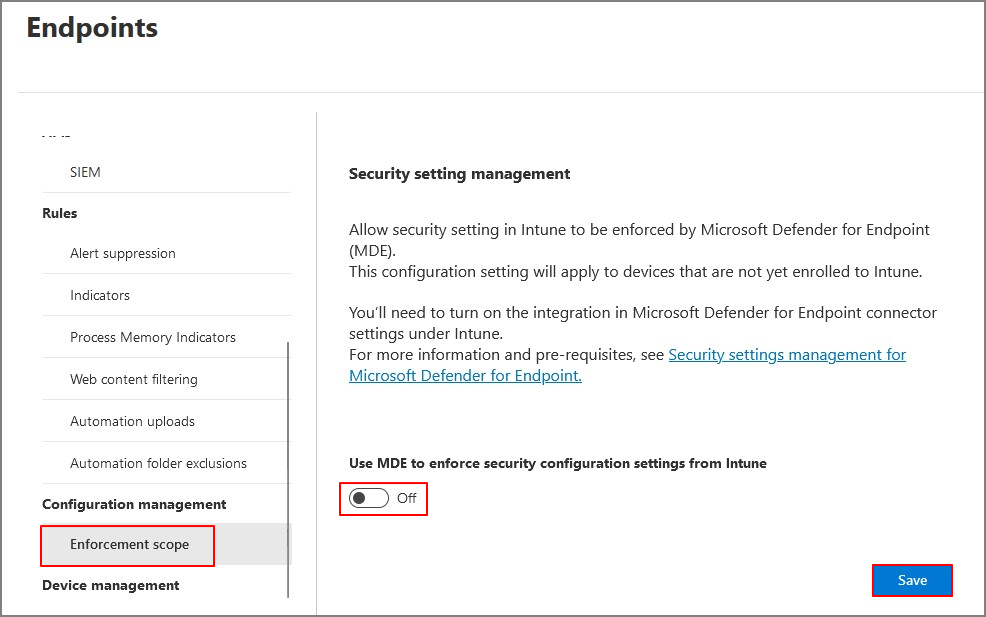

Windows Server OS에서도 Intune 정책을 적용하려면 Integration 설정이 필요합니다.

Endpoints -> Configuration management -> Enforcement scope -> ON

Enable configuration management -> Windows Server devices 체크

Integration 적용이 완료되면, Intune 관리 센터에서 MDE 온보딩된 디바이스에 대해서 아래와 같이 표시됩니다.

Integration이 완료된 시점의 Diagram은 다음과 같습니다.

즉, Integration은 MDE 장치 -> Intune 으로 동기화 해주는 개념이라고 할 수 있습니다.

V. Create EDR Profile

Integration이 완료된 시점부터는 Windows Server OS도 동일하게 Intune 정책을 적용할 수 있습니다.

EDR Profile을 생성하여 Sample 수집 정책을 생성해 보겠습니다. 물론 Onboarding 정책을 설정할 때, Sample 수집에 대해서 AD GPO로 설정하여도 괜찮습니다. Intune에서 Sample 수집에 대해서 정책을 생성하는 이유는 되도록 MDE와 관련된 정책은 Intune에서 한 눈에 확인하는 목적하기 위해서 입니다.

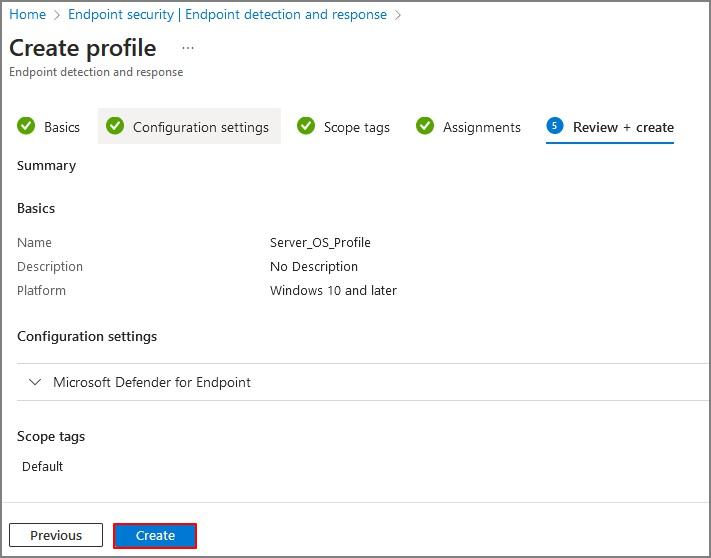

Create Policy -> Platform 지정 -> EDR Profile 선택

프로필 이름 지정

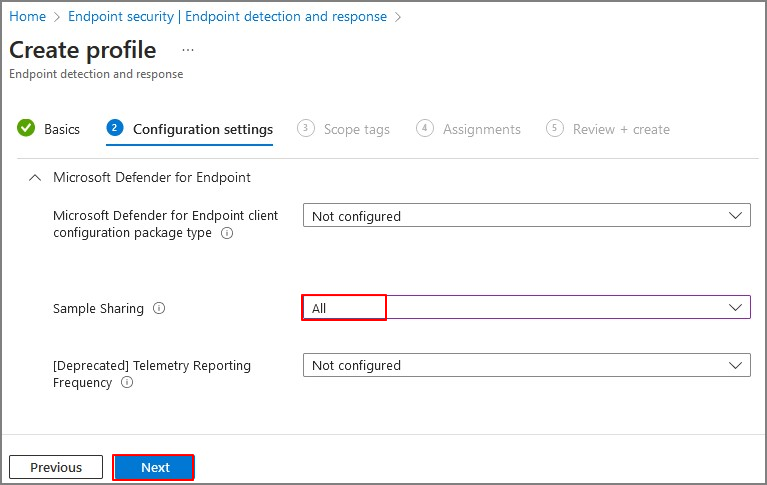

Sample Sharing만 All 로 지정 -> Next

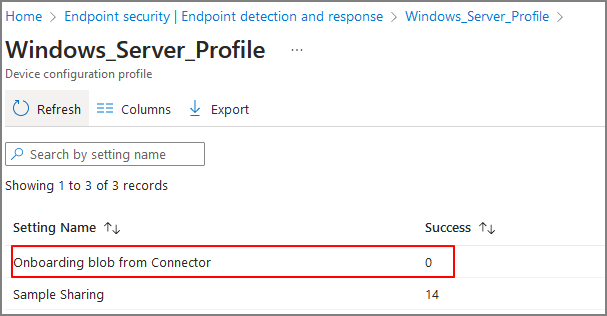

MDE 온보딩은 커넥터를 설정할 필요가 없습니다.

커넥터는 Intune -> MDE 방향으로 온보딩을 위한 수단인데, Server OS는 MDE 온보딩을 통해서 이미 완료되었기 때문입니다.

실제 테스트를 해보면 Connector 설정은 적용되지 않습니다.

Windows Server OS 그룹 추가 -> Next

Create

EDR Sample 수집 설정까지 완료되면, MDE 온보딩 절차는 완료되었다고 할 수 있습니다.

아래의 Diagram 처럼 Windows Client OS, Windows Server OS 모두 동일하게 Intune / MDE 기능을 활용할 준비가 되었다고 할 수 있습니다.

이번 포스팅에서는 MDE 온보딩을 진행하는 방법에 대해서 작성하였습니다.

다음 포스팅에서는 Antivirus (AV) 정책에 대해서 작성해보겠습니다.