이전글

이번에는 Web Protection 에 대해서 다루겠습니다.

Web protection | Microsoft Learn

I. Introduction

- 브라우저 기반에서 동작되는 웹 위협으로부터 장치 보호

- 사전에 정의된 범주를 기반으로 동작

- Edge 브라우저는 SmartScreen, 3rd Party 브라우저는 Network Protection과 연계하여 동작

- 악성 사이트부터 업무에 불필요하다고 판단되는 사이트 범주들을 차단할 수 있습니다.

1P = 1st Party, 3P = 3rd Party

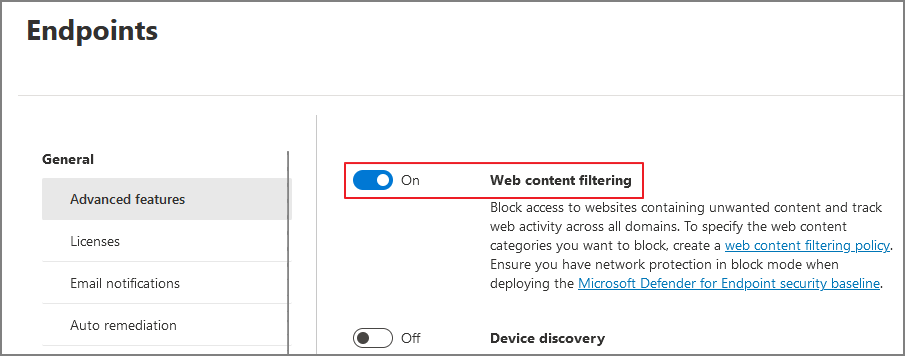

II. Enable Feature

Endpoints -> General -> Advanced features -> Web content filtering -> On

-> Web content filtering은 SmartScreen 과 Network Protection과 연계하여 동작합니다.

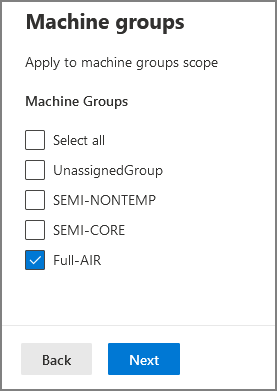

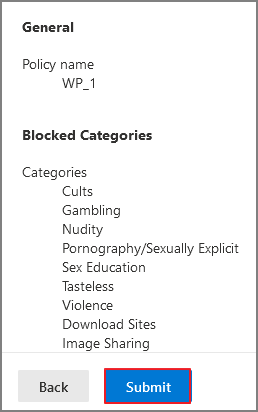

III. Add Policy

Endpoints -> Genernal -> Advanced features -> Add Policy

정책 이름 지정

차단할 범주를 지정합니다.

이전에 생성한 디바이스 그룹을 지정합니다.

Submit

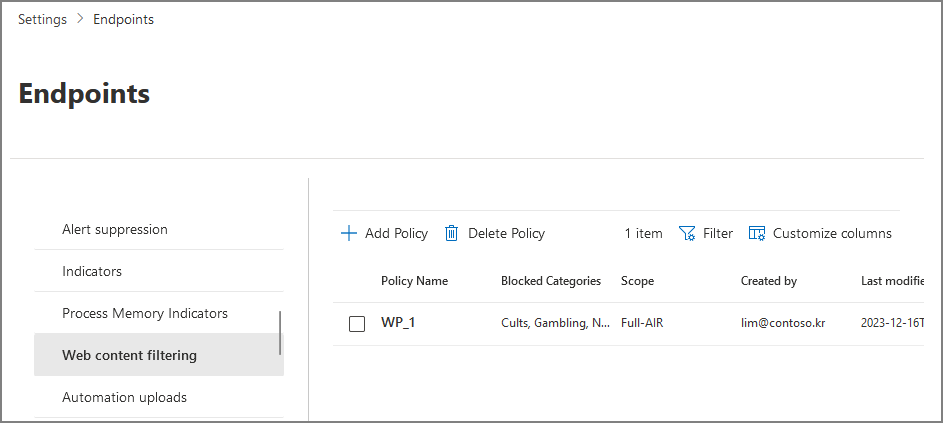

생성된 정책확인

IV. Enable Smart Screen

Edge에서 Web Protection을 적용하려면 Smart Screen을 활성화 해야합니다.

저는 Intune의 Configuration Profile을 기준으로 작성하였습니다. (GPO도 가능함)

이 정책읜 해외 MVP 블로그 글들을 보고 참고하여 작성했습니다.

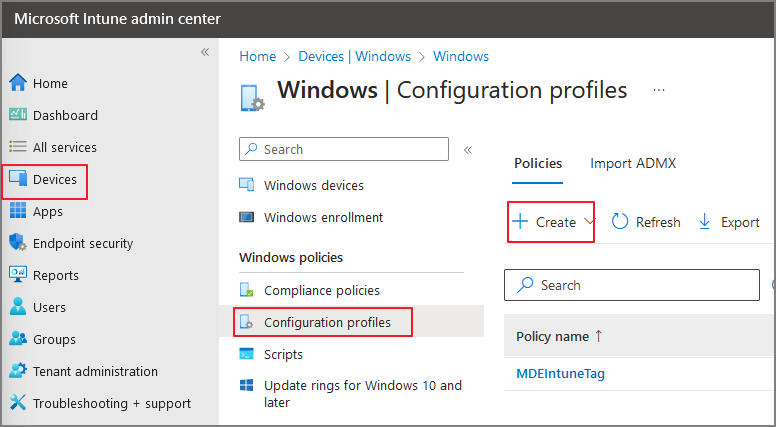

Devices -> Configuration Profiles -> Create Policy

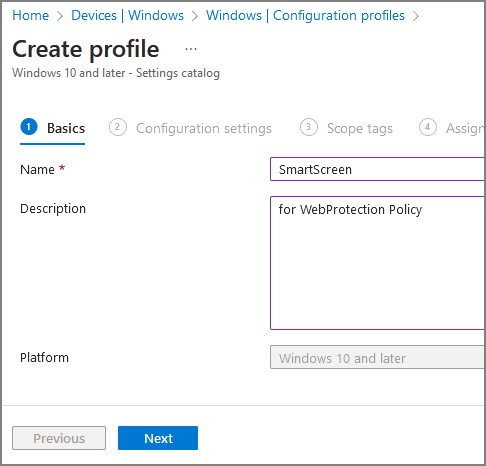

Windows 10 and later -> Settings catalog -> create

정책 이름 입력 -> Next

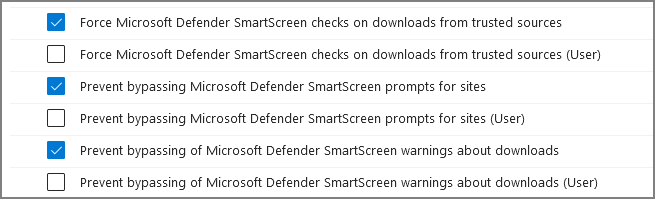

+Add settings

Smartscreen settings -> Microsoft Edge\SmartScreen settings

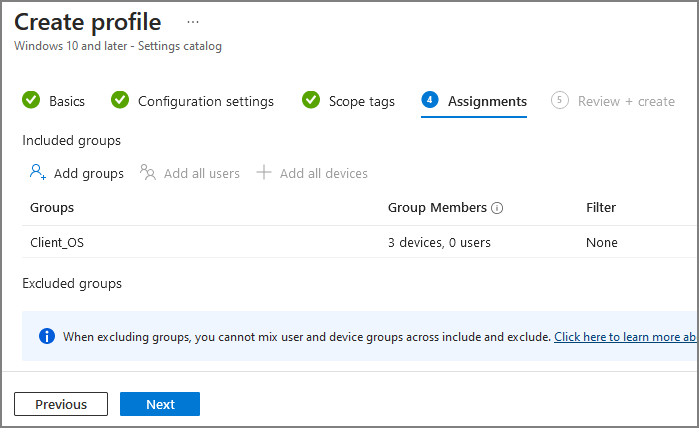

적용할 그룹을 지정 -> Next

Create

V. Test

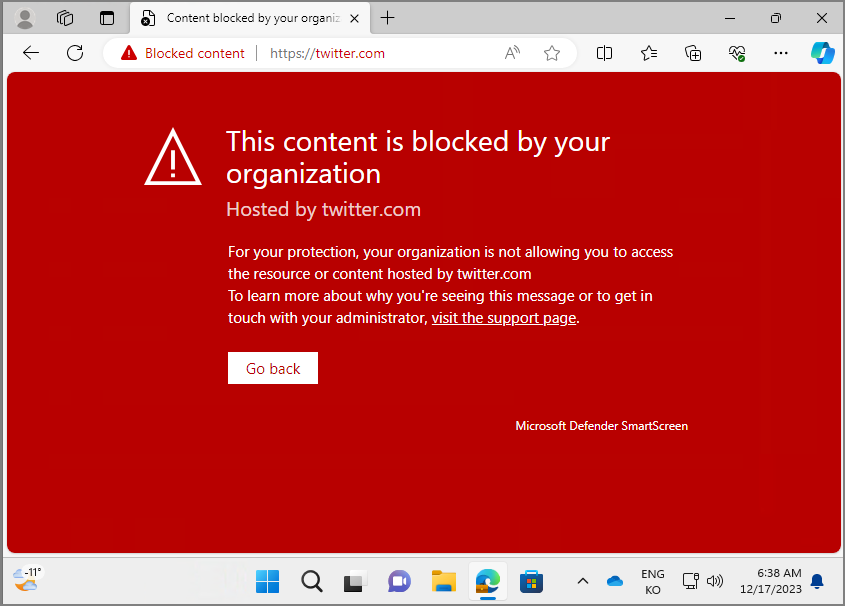

Edge 에서 twitter.com 접속 -> SmartScreen + Web Contents Filtering 적용 -> 차단 확인

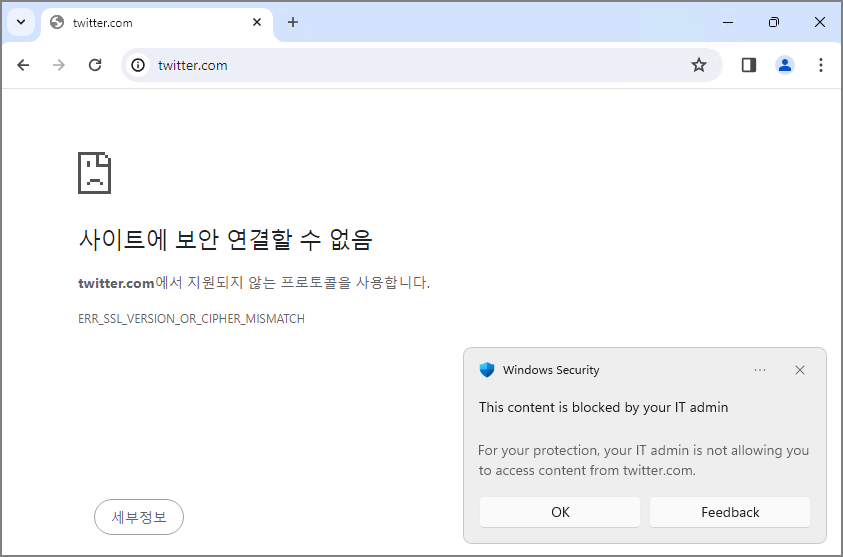

Chrome (3rd Party 브라우저) -> Twitter.com 접속 -> Network Protection + Web Contents Filtering 적용 -> 차단 확인 (추측하단에 Block 메시지 표시)

Advanced hunting에서 다음 쿼리문으로 기록을 확인할 수 있습니다.

#Edge

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

#3rd Party 브라우저

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

이번 글은 Web Protection에 대한 기본적인 설정에 다루었습니다. Skill up이 된 후 나중에 다양한 활용방법에 대해서 다뤄 보도록 하겠습니다.