이전글

2023.11.19 - [Microsoft 365/MDE] - Deploy Microsoft Defender for Endpoint (MDE). (6) Tagging

이번에는 Automated investigation and remediation (AIR) 에 대해서 다루겠습니다.

Use automated investigations to investigate and remediate threats | Microsoft Learn

저는 아래와 같이 간략하게 개념 정의를 하였습니다.

AIR = 자동화된 조사 및 대응

- 자동화된 조사 및 대응은 검사 알고리즘을 사용하여 경고를 검사

학습한 내용을 토대로 동일한 패던들은 최대한 자동 조치를 한다. 라고 이해했습니다.

만약 학습이 이미 되었고 과거에 A라는 조치가 취해지면 동일한 패턴은 계속 A로 자동 처리한다. 라는 개념인 것 같습니다.

I. Configure Permissions

Endpoints 설정 -> Permissions -> Roles -> Turn on roles

Role을 추가하거나 기본 값 선택

Admin 그룹 추가

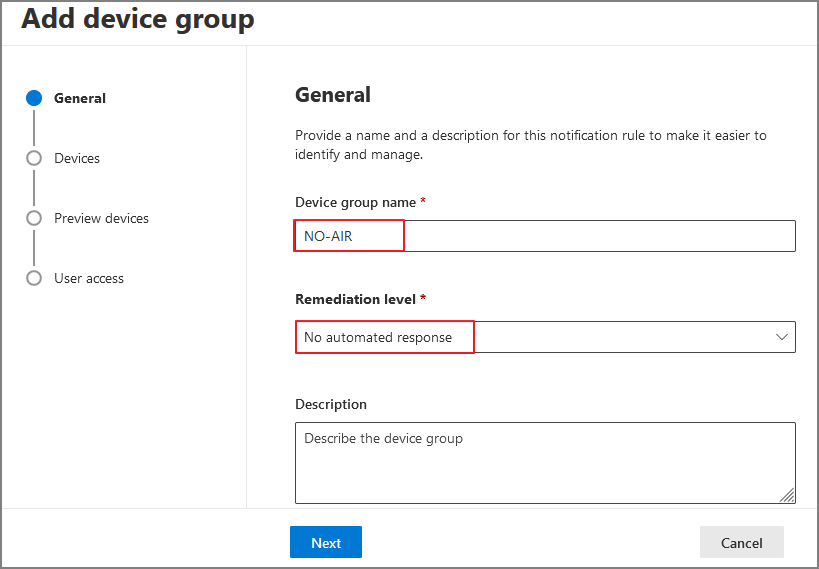

Device groups -> Add device group

Device Group Name을 Remediation level에 맞게 입력합니다.

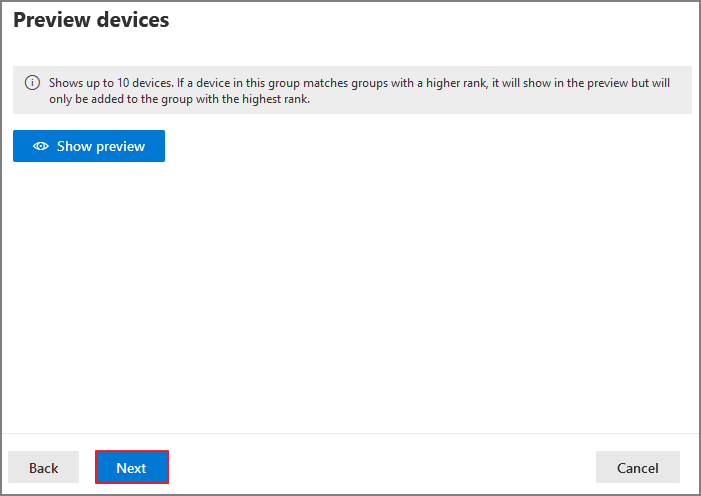

해당 그룹에 맞는 조건을 지정합니다.

Next

Device Group에 액세스할 수 있는 Admin Group을 지정합니다.

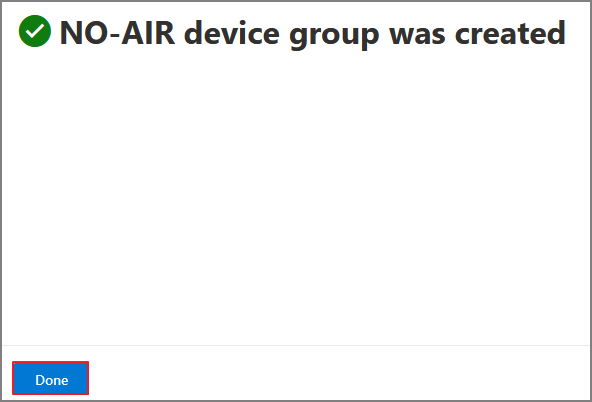

Done

Apply changes

지정되지 않은 디바이스 그룹은 모두 승인이 필요하도록 설정하였습니다.

그림으로 표현하면 다음과 같습니다.

#주의 사항

MDE에서 사용되는 Device Group과 Entra ID, Intune에서 사용되는 Device Group은 다른 개념입니다.

어떻게 보면 온보딩이라는 개념 자체가 Azure AD Sync 개념으로 등록되는 것이 아니다보니, 기존의 그룹이 MDE에서는 지원되지 않는 개념이다 라고 이해하였습니다.

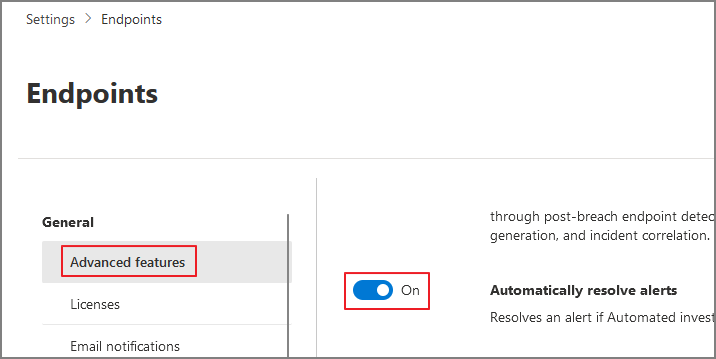

Settings -> Endpoints -> General -> Advanced features -> Automatically resolve alerts -> On

II. Test

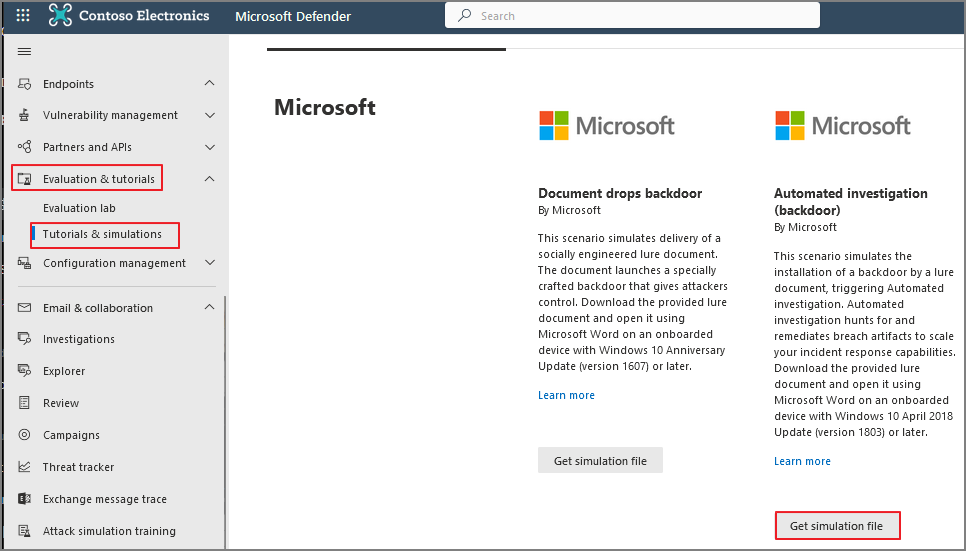

Evaluation & tutorials -> Tutorials & simulations -> Get simulation file

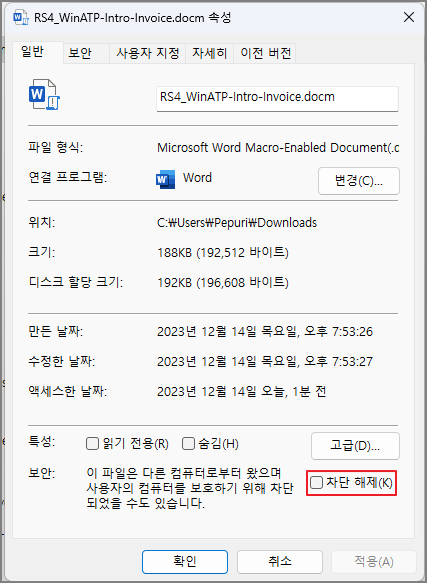

다운로드 받은 파일의 속성을 확인 -> 차단 해제 표시가 있으면 체크 -> 적용

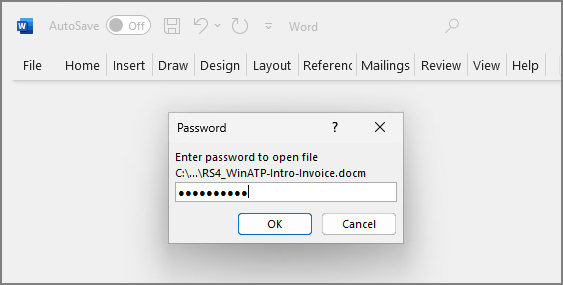

파일 Open -> 암호: WDATP!diy#

Enable Content

OK

만약 아래와 같이 나타난다면, AIR이 아닌 ASR 룰에 의해 차단 된 것입니다.

우측 하단의 경고 창

Protection History에 다음과 같이 표시됩니다.

이벤트로그

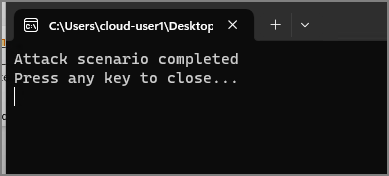

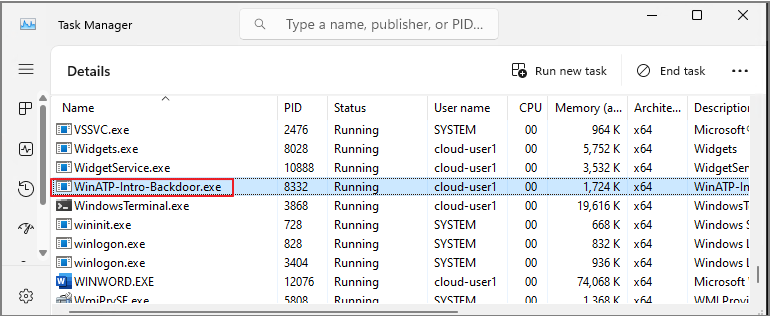

ASR Rule이 Disable 되면 아래와 같이 Backdoor가 실행됩니다.

아래와 같이 Backdoor가 실행되는 것을 확인할 수 있습니다.

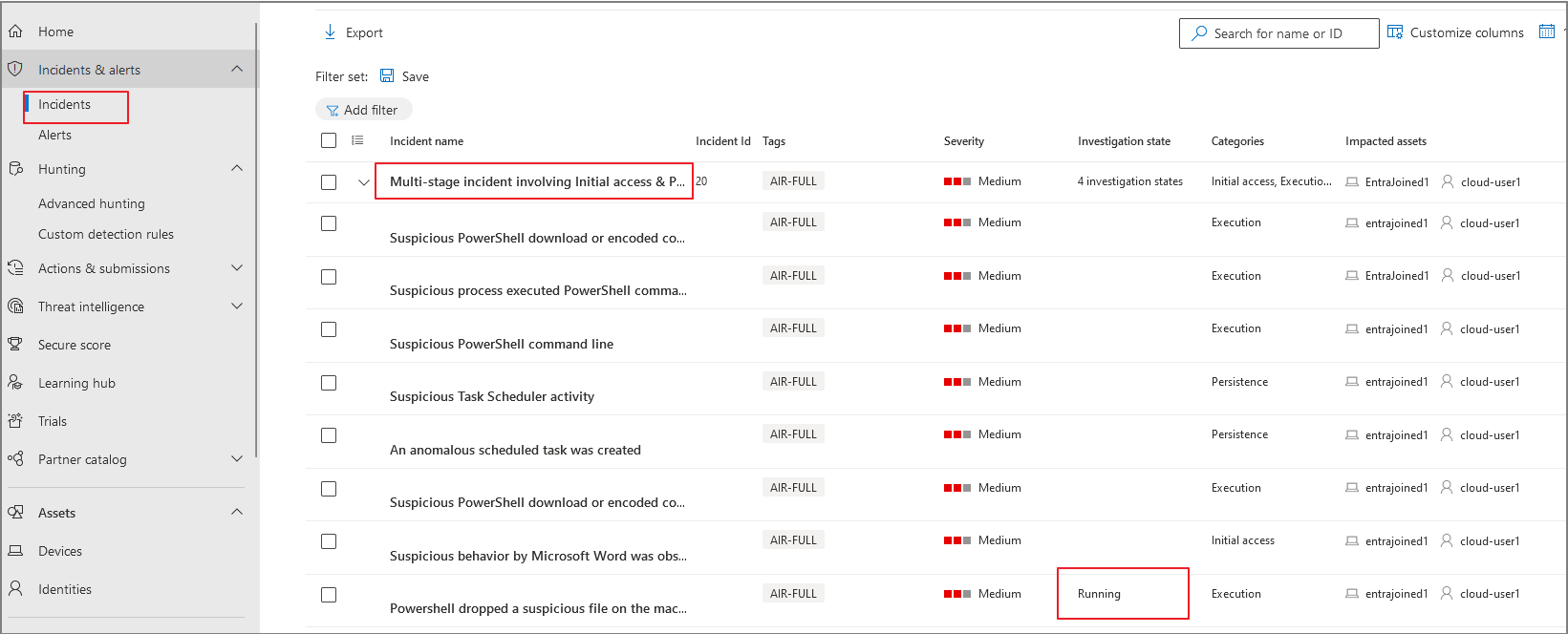

Alerts 에서 현재 조사중인 항목을 확인할 수 있습니다.

인시던트 쓰레드에서 동일하게 조사중인 항목이 확인됩니다. Multi-stage incident ~~ 를 클릭합니다.

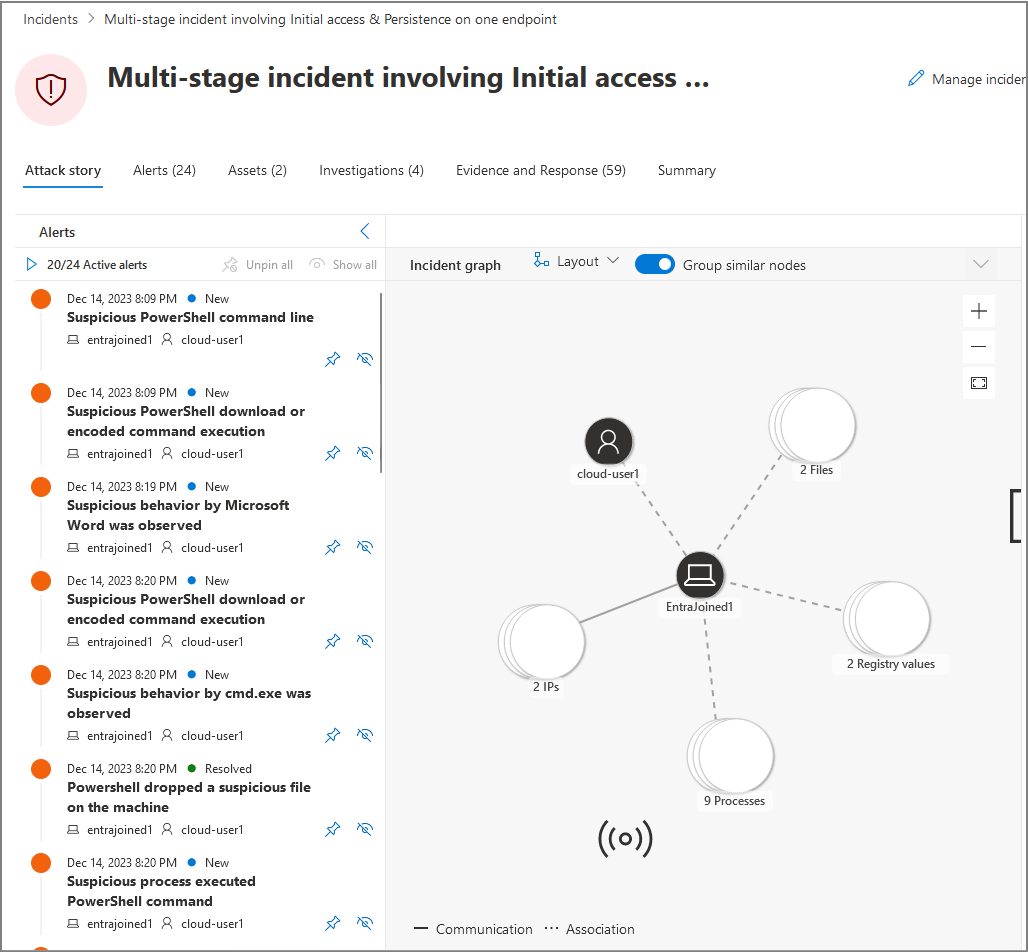

글 작성을 위해서 여러 번 테스트하다 보니 아래와 같이 Attack Story에 기록이 반복적으로 확인되는 것을 알 수 있습니다.

Alerts 탭에서도 동일한 맥락의 경고는 묶어서 표시합니다.

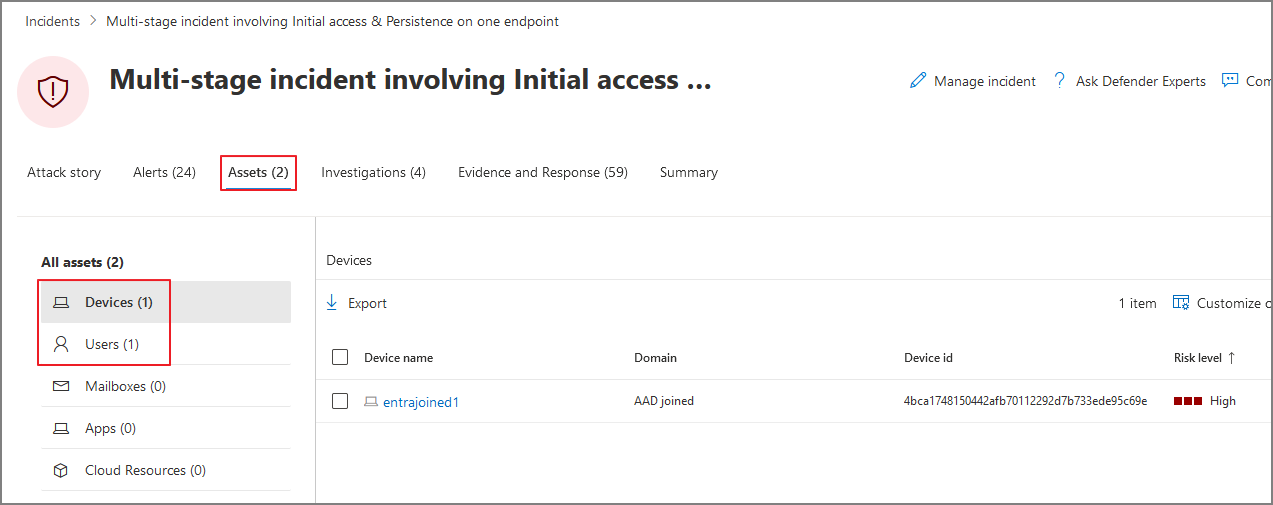

Assets 에서는 해당 인시던트와 관련하여 영향을 받은 디바이스 및 사용자를 표시합니다.

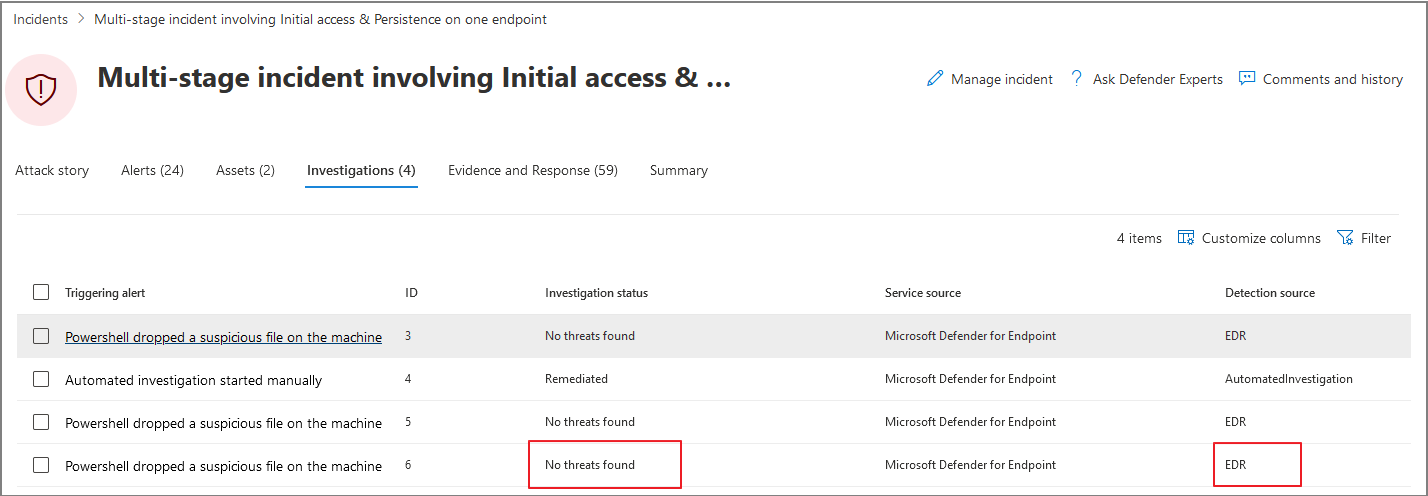

Investigations 탭에는 조사했던 결과와 현재 조사 중인 항목에 대해서 표시합니다.

Evidence and Response 탭에서는 해당 인시던트로 인하여 영향을 받았거나 관련있는 항목에 대해서 검사 및 확인한 엔터티에 대해서 표시합니다.

시간이 지나서 No threats found로 표시되었습니다. Detection source도 EDR로 표시됩니다.

사실 목적은 Source는 AIR이고 Investigation status는 Remediated가 목표였지만, 이것을 재현하는게 쉽지 않았습니다.

글을 쓰기 전에는 분명히 AIR이 동작 했었지만.. 글을 작성할 때는 동작하지 않았습니다.

몇번을 해봐도 동일하게 EDR이 감지하는 것을 봐서는 예제파일이 트레이닝 된 것 같습니다.

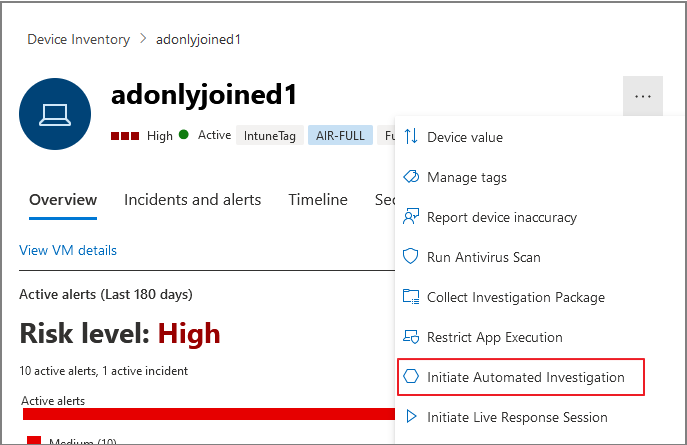

아쉬운대로 아래와 같이 머신에서 AIR을 강제로 시작하는 방법도 있습니다.

아래와 같이 진행되는 것을 알 수 있습니다.

MS AIR 소개 영상을 봤을대는 Detection Source 자체는 크게 상관 없는 것 같기도 합니다.

AIR에 대해서 명확하게 재현하고 로직에 대해서 알게 되는게 있다면 추후 업데이트 하겠습니다.

다음글

2023.12.17 - [Microsoft 365/MDE] - Deploy Microsoft Defender for Endpoint (MDE). (8) Web Protection