이번에는 B2B collaboartion 에 초점을 맞춰서 확인해 보겠습니다.

아래의 자료들을 확인하였습니다.

External Identities in Azure Active Directory - Microsoft Entra | Microsoft Docs

B2B collaboration overview - Azure AD - Microsoft Entra | Microsoft Docs

[B2B Collaboration Overview]

| With B2B collaboration, you can invite anyone to sign in to your Azure AD organization using their own credentials so they can access the apps and resources you want to share with them. Use B2B collaboration when you need to let external users access your Office 365 apps, software-as-a-service (SaaS) apps, and line-of-business applications, especially when the partner doesn't use Azure AD or it's impractical for administrators to set up a mutual connection through B2B direct connect. There are no credentials associated with B2B collaboration users. Instead, they authenticate with their home organization or identity provider, and then your organization checks the guest user’s eligibility for B2B collaboration. B2B 협업 을 사용 하면 자신의 자격 증명을 사용하여 Azure AD 조직에 로그인하도록 누구든지 초대할 수 있으므로 공유하려는 앱과 리소스에 액세스할 수 있습니다. 외부 사용자가 Office 365 앱, SaaS(Software-as-a-Service) 앱 및 기간 업무 응용 프로그램에 액세스할 수 있도록 해야 하는 경우, 특히 파트너가 Azure AD를 사용하지 않거나 관리자는 B2B 직접 연결을 통해 상호 연결을 설정합니다. B2B 협업 사용자와 연결된 자격 증명이 없습니다. 대신, 홈 조직 또는 ID 제공업체에 인증한 다음 조직에서 게스트 사용자의 B2B 협업 자격을 확인합니다. |

핵심 사항을 이해하고 넘어야 할 것 같습니다.

1. 초대(Invite)

다른 테넌트와 관계를 맺어서 자동으로 동기화 하는 개념이 아닙니다.

여기서 주의 해야할 사항은 B2B라고해서 특정 조직 자체를 초대하는 것이 아닙니다.

저도 처음에 헷갈려서 아래와 같이 조직대 조직의 관계로 이해했습니다.

아래와 같이 특정 사용자를 초대하는 개념으로 이해하면 될 것으로 보입니다.

여기서 그러면 한 개인을 초대하는 것이니 B2C가 아니냐 라고 하실 수도 있습니다. 여기서는 "테넌트의 구성원이면 한 기업의 구성원이고, 이것은 곧 소비자와 같은 개인을 의미하는 것은 아니다." 라고 이해했습니다.

같은 맥락으로 초대할 때는 게스트 1명 or 여러명의 개념으로 초대합니다.

그리고는 아래와 같이 #EXT#@Tenantname.onmicrosoft.com 형태로 Azure AD에 계정이 생성됩니다.

2. 파트너가 Azure AD를 사용하지 않아도 연결할 수 있다.

- 다양한 ID 공급자를 지정할 수 있습니다. 애초에 테넌트 대 테넌트 개념이 아닙니다.

반드시 M365(Azure AD) 사용자가 아니어도 초대할 수 있습니다.

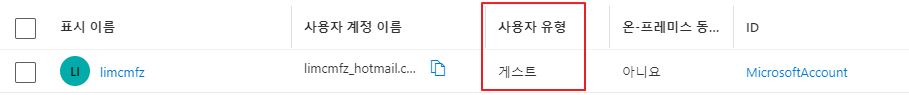

3. 초대된 사용자는 사용자 유형이 게스트 입니다.

물론 기술자료에서도 나와있지만, 해당 속성을 구성원으로 변경은 할 수 있지만 기본적으로는 게스트가 기본 값이다. 라는 것을 알고 있어야 합니다. 그래야 이 후에 복잡한 개념이 나와도 기준을 잡을 수 있습니다.

| Invite users to B2B collaboration using their Azure AD accounts, Microsoft accounts, or social identities that you enable, such as Google. An admin can use the Azure portal or PowerShell to invite users to B2B collaboration. The user signs into the shared resources using a simple redemption process with their work, school, or other email account. Use self-service sign-up user flows to let external users sign up for applications themselves. The experience can be customized to allow sign-up with a work, school, or social identity (like Google or Facebook). You can also collect information about the user during the sign-up process. Use Azure AD entitlement management, an identity governance feature that lets you manage identity and access for external users at scale by automating access request workflows, access assignments, reviews, and expiration. Azure AD 계정, Microsoft 계정 또는 Google과 같이 활성화한 소셜 ID를 사용하여 사용자를 B2B 협업에 초대합니다. 관리자는 Azure Portal 또는 PowerShell을 사용하여 사용자를 B2B 공동 작업에 초대할 수 있습니다. 사용자는 직장, 학교 또는 기타 이메일 계정으로 간단한 사용 프로세스를 사용하여 공유 리소스에 로그인합니다. 셀프 서비스 등록 사용자 흐름을 사용하여 외부 사용자가 애플리케이션에 직접 등록할 수 있도록 합니다. 직장, 학교 또는 소셜 ID(예: Google 또는 Facebook)로 가입할 수 있도록 환경을 사용자 지정할 수 있습니다. 가입 과정에서 사용자에 대한 정보를 수집할 수도 있습니다. 액세스 요청 워크플로, 액세스 할당, 검토 및 만료를 자동화 하여 대규모 외부 사용자의 ID 및 액세스를 관리할 수 있는 ID 거버넌스 기능인 Azure AD 자격 관리 를 사용 하세요. |

-> 다양한 방법으로 초대할 수 있는 부분에 대해서 설명하고 있습니다.

| A user object is created for the B2B collaboration user in the same directory as your employees. This user object can be managed like other user objects in your directory, added to groups, and so on. You can assign permissions to the user object (for authorization) while letting them use their existing credentials (for authentication). 직원과 동일한 디렉토리에 B2B 협업 사용자에 대한 사용자 개체가 생성됩니다. 이 사용자 개체는 디렉터리의 다른 사용자 개체처럼 관리하고 그룹에 추가하는 등의 작업을 수행할 수 있습니다. 사용자 개체에 권한을 할당(인증용)하면서 기존 자격 증명을 사용하도록 허용할 수 있습니다(인증용). |

-> 아래와 같이 동일한 Azure AD에서 관리된 다는 것을 설명하고 있습니다.

아래의 자료로 넘어가서 조금 더 확인해 보도록 하겠습니다.

B2B collaboration overview - Azure AD - Microsoft Entra | Microsoft Docs

| Azure Active Directory (Azure AD) B2B collaboration is a feature within External Identities that lets you invite guest users to collaborate with your organization. With B2B collaboration, you can securely share your company's applications and services with external users, while maintaining control over your own corporate data. Work safely and securely with external partners, large or small, even if they don't have Azure AD or an IT department. Azure AD(Azure Active Directory) B2B 공동 작업은 조직과 공동 작업할 게스트 사용자를 초대할 수 있는 외부 ID 내의 기능입니다. B2B 협업을 통해 회사의 애플리케이션 및 서비스를 외부 사용자와 안전하게 공유하는 동시에 회사 데이터에 대한 제어를 유지할 수 있습니다. Azure AD 또는 IT 부서가 없더라도 크고 작은 외부 파트너와 함께 안전하고 안전하게 작업하세요. |

-> 한번 더 반복된다고 보시면 될 것 같습니다. B2B Collaboration 은 Guest 사용자를 초대하는 기능이다.

| A simple invitation and redemption process lets partners use their own credentials to access your company's resources. You can also enable self-service sign-up user flows to let external users sign up for apps or resources themselves. Once the external user has redeemed their invitation or completed sign-up, they're represented in your directory as a user object. B2B collaboration user objects are typically given a user type of "guest" and can be identified by the #EXT# extension in their user principal name. 간단한 초대 및 사용 프로세스를 통해 파트너는 자신의 자격 증명을 사용하여 회사 리소스에 액세스할 수 있습니다. 또한 셀프 서비스 가입 사용자 흐름을 활성화하여 외부 사용자가 앱이나 리소스에 직접 가입할 수 있도록 할 수도 있습니다. 외부 사용자가 초대를 사용하거나 등록을 완료하면 디렉터리에 사용자 개체 로 표시 됩니다. B2B 협업 사용자 개체에는 일반적으로 "게스트"라는 사용자 유형이 지정되며 사용자 프린시펄 이름의 #EXT# 확장자로 식별될 수 있습니다. |

-> User Type은 Guest 이며 #EXT#가 붙는 형태의 계정이다 라는 것을 설명해주고 있습니다.

Collaborate with any partner using their identities

With Azure AD B2B, the partner uses their own identity management solution, so there is no external administrative overhead for your organization. Guest users sign in to your apps and services with their own work, school, or social identities.

Azure AD B2B를 사용하면 파트너가 자체 ID 관리 솔루션을 사용하므로 조직에 대한 외부 관리 오버헤드가 없습니다. 게스트 사용자는 자신의 직장, 학교 또는 소셜 ID로 앱 및 서비스에 로그인합니다.

|

-> 여기서 핵심 설명을 "관리할 필요가 없다." 입니다.

제 생각에는 엄밀히 따지면 관리할 수 없다로 생각됩니다. 이러한 경우 해당 게스트 계정의 비밀번호가 탈취되면 문제가 있는 것 아니냐 라고 생각하실 수 있습니다. 이러한 부분은 조건부 액세스에서 제어할 수 있습니다. 여기서 다룰 내용은 아니므로 넘어가도록 하겠습니다.

Manage collaboration with other organizations and clouds

B2B collaboration is enabled by default, but comprehensive admin settings let you control your inbound and outbound B2B collaboration with external partners and organizations:

B2B 협업은 기본적으로 활성화되어 있지만 포괄적인 관리 설정을 통해 외부 파트너 및 조직과의 인바운드 및 아웃바운드 B2B 협업을 제어할 수 있습니다.

|

-> Cross-Tenant Access 는 B2B Collaboration 에 대해서 이해한 뒤, 다루도록 하겠습니다.

Microsoft Cloud Setting은 중국이나 정부에서 사용하기 때문에 다른 의미에서 분리된 것은 어떻게 협업하느냐의 개념입니다. 애초에 서비스 목적과 지역법 규제로 인하여 분리된 것이기 때문에 협업을 목적으로 설정할 일은 없을 것으로 보입니다.

Easily invite guest users from the Azure AD portal

As an administrator, you can easily add guest users to your organization in the Azure portal.

관리자는 Azure Portal에서 조직에 게스트 사용자를 쉽게 추가할 수 있습니다.

|

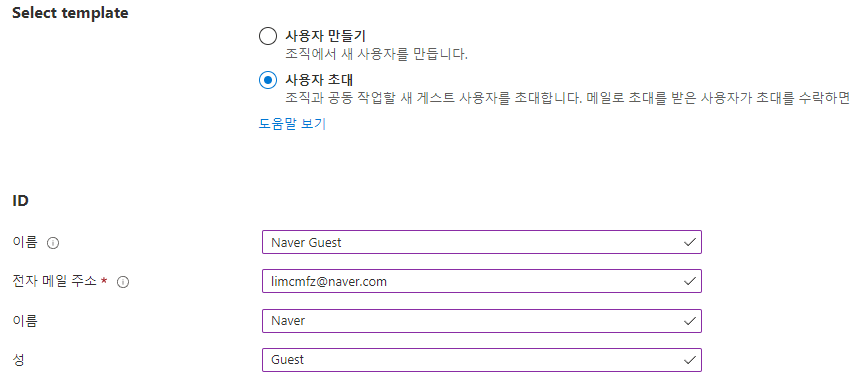

- 관리자가 게스트 사용자를 초대하는 가장 일반적인 시나리오입니다. 초대를 진행해보도록 하겠습니다.

Azure Portal -> Azure Active Directory -> 새 게스트 사용자를 클릭합니다.

아래와 같이 작성한 뒤, 초대합니다.

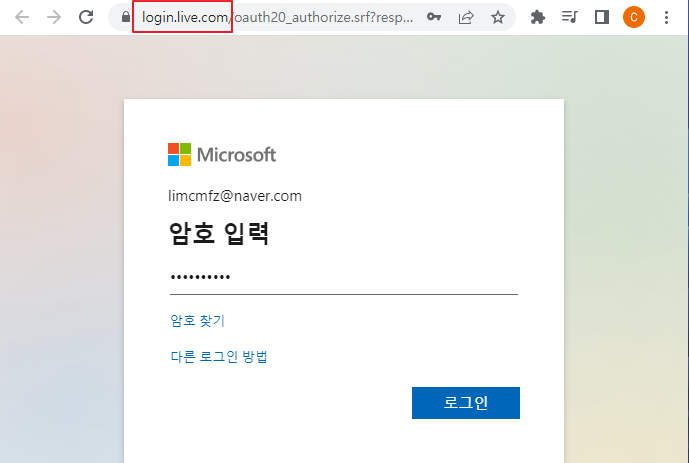

아래와 같이 수락합니다.

계정의 도메인을 인식하여 개인용 MS 계정인지 or 기업용 MS 계정인지 판단하고 로그인 프로세스가 진행됩니다.

수락을 클릭합니다.

별도의 설정이 진행된 것이 없기 때문에 아래와 같이 표시됩니다.

Azure AD 상에서는 아래와 같이 확인할 수 있습니다.

Integrate with Identity providers

| Azure AD supports external identity providers like Facebook, Microsoft accounts, Google, or enterprise identity providers. You can set up federation with identity providers so your external users can sign in with their existing social or enterprise accounts instead of creating a new account just for your application. Learn more about identity providers for External Identities. Azure AD는 Facebook, Microsoft 계정, Google 또는 엔터프라이즈 ID 공급자와 같은 외부 ID 공급자를 지원합니다. 외부 사용자가 애플리케이션용으로 새 계정을 만드는 대신 기존 소셜 또는 엔터프라이즈 계정으로 로그인할 수 있도록 ID 공급자와의 페더레이션을 설정할 수 있습니다. 외부 ID용 ID 제공자에 대해 자세히 알아보세요 . |

-> MS 계정이 아닌 외부 ID을 설정하는 방법에 대해 언급하였습니다.

Azure Portal -> Azure Active Directory -> External Identites -> 모든 ID 공급자 메뉴로 이동합니다.

아래와 같이 추가 메뉴를 확인할 수 있습니다.

Integrate with SharePoint and OneDrive

| You can enable integration with SharePoint and OneDrive to share files, folders, list items, document libraries, and sites with people outside your organization, while using Azure B2B for authentication and management. The users you share resources with are typically added to your directory as guests, and permissions and groups work the same for these guests as they do for internal users. When enabling integration with SharePoint and OneDrive, you'll also enable the email one-time passcode feature in Azure AD B2B to serve as a fallback authentication method. 인증 및 관리를 위해 Azure B2B를 사용하는 동안 SharePoint 및 OneDrive와의 통합을 활성화 하여 조직 외부의 사람들과 파일, 폴더, 목록 항목, 문서 라이브러리 및 사이트를 공유할 수 있습니다. 리소스를 공유하는 사용자는 일반적으로 디렉터리에 게스트로 추가되며 권한 및 그룹은 내부 사용자와 마찬가지로 이러한 게스트에 대해 동일하게 작동합니다. SharePoint 및 OneDrive와의 통합을 사용하도록 설정하면 Azure AD B2B 의 전자 메일 1회용 암호 기능도 사용하도록 설정하여 대체 인증 방법으로 사용할 수 있습니다. |

-> 이 부분은 다음 포스팅에서 다루도록 하겠습니다.