이전글

Microsoft Defender for Endpoint (MDE)를 이미 배포했다면 MDCA를 쉽게 테스트 해 볼 수 있는 것 중 하나가 Integration입니다.

아래의 기술자료를 토대로 진행해 보겠습니다.

Integrate Microsoft Defender for Endpoint - Microsoft Defender for Cloud Apps | Microsoft Learn

앞부분에 Important로 시작하며 아래와 같이 설명되어 있습니다.

| Important This document focuses on shadow IT discovery capabilities from Defender for Endpoint logs. For more information on shadow IT governing capabilities via Defender for Endpoint, see Govern discovered apps using Microsoft Defender for Endpoint. 이 문서에서는 엔드포인트용 Defender 로그의 섀도 IT 검색 기능에 중점을 둡니다. 엔드포인트용 Defender를 통한 섀도 IT 관리 기능에 대한 자세한 내용은 엔드포인트용 Microsoft Defender 사용하여 검색된 앱 관리를 참조하세요. |

-> 즉 MDE에서 수집되는 로그를 기준으로 모니터링하고, 판단한다는 것이 핵심입니다.

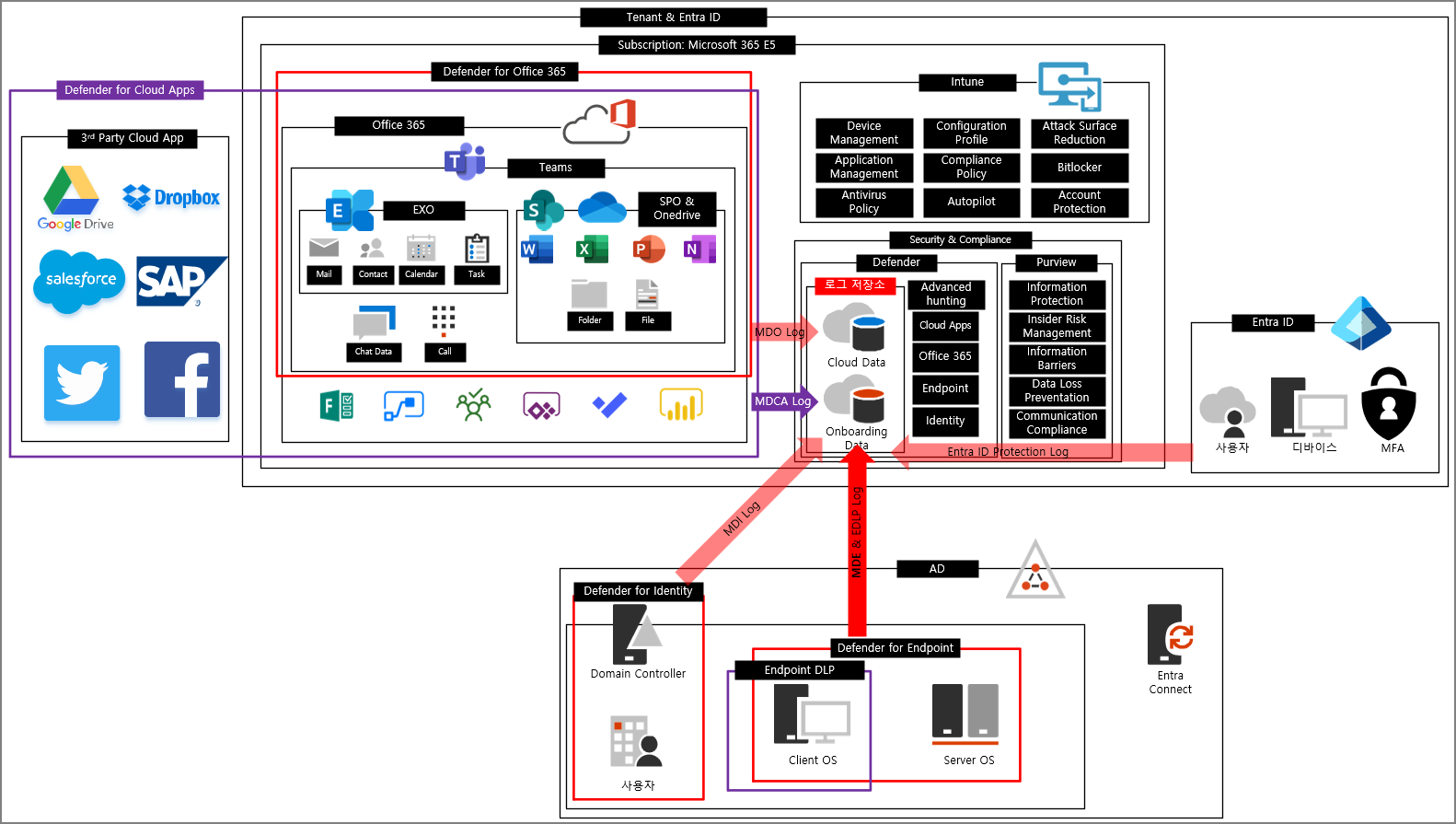

사실 M365 Architecture Diagram은 자세히 그려진 자료들이 많습니다. 저는 Defender의 Advanced hunting에 조회 되는 것을 기준으로 제가 나름대로 그려본 Diagram 입니다. 용어나 흐름이 정확하지 않을 수 있지만, 모든 로그가 Defender에 모인다라는 개념으로 이해해 주시면 좋을 것 같습니다.

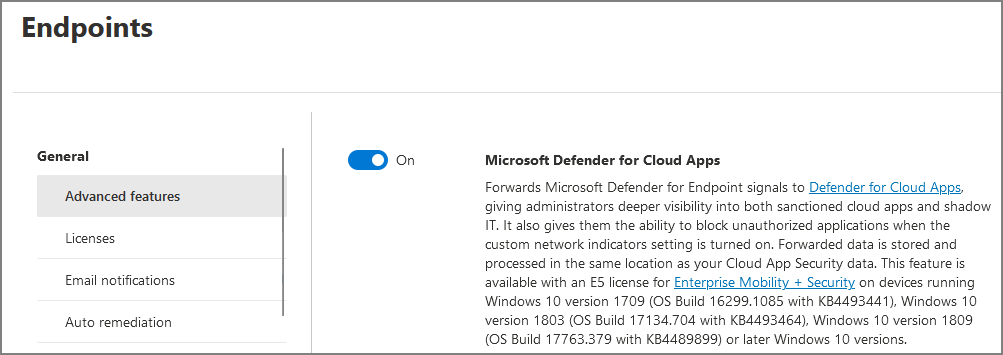

I. Forward Signals (From MDE to MDCA)

Settings -> Endpoints ->General -> Advanced features -> Microsoft Defender for Cloud apps -> On

MDE 신호를 MDCA로 전달하는 옵션라고 설명하고 있습니다.

| Forwards Microsoft Defender for Endpoint signals to Defender for Cloud Apps, giving administrators deeper visibility into both sanctioned cloud apps and shadow IT. It also gives them the ability to block unauthorized applications when the custom network indicators setting is turned on. Forwarded data is stored and processed in the same location as your Cloud App Security data. 엔드포인트용 Microsoft Defender 신호를 클라우드 앱용 Defender로 전달하여 관리자에게 승인된 클라우드 앱과 섀도 IT에 대한 더 깊은 가시성을 제공합니다. 또한 사용자 정의 네트워크 표시기 설정이 켜져 있을 때 승인되지 않은 애플리케이션을 차단하는 기능도 제공합니다. 전달된 데이터는 Cloud App Security 데이터와 동일한 위치에 저장되고 처리됩니다. |

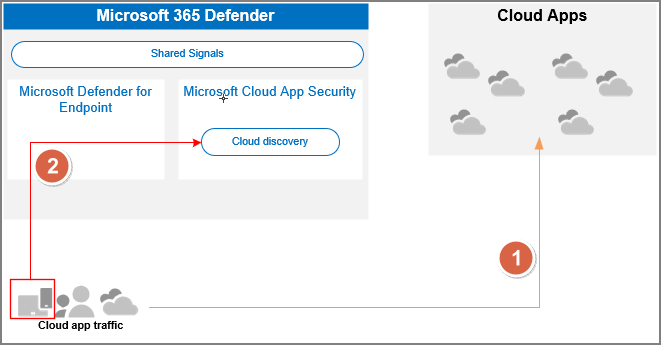

이전 포스팅에서도 다룬 것처럼 아래와 같이 Signal을 전달하는 구조가 설정됩니다.

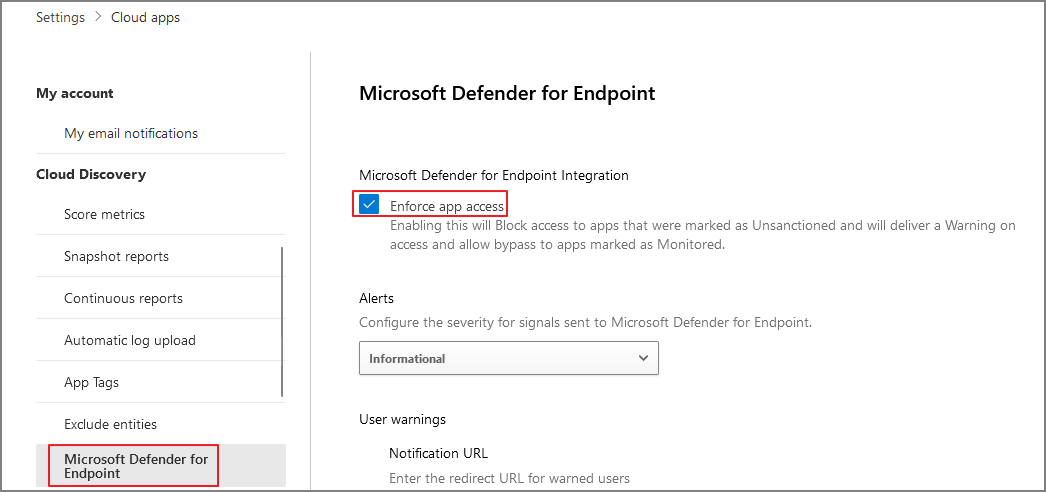

II. MDE Integration

Settings -> Cloud Apps

Cloud Discovery -> Microsoft Defender for Endpoint -> Enforce app access -> Enable

| Enforce app access Enabling this will Block access to apps that were marked as Unsanctioned and will deliver a Warning on access and allow bypass to apps marked as Monitored. 이를 활성화하면 승인되지 않은 것으로 표시된 앱에 대한 액세스가 차단되고 액세스에 대한 경고가 표시되며 모니터링됨으로 표시된 앱에 대한 우회가 허용됩니다. It can take up to 30 minutes for this setting to take effect. 이 설정이 적용되는 데 최대 30분이 걸릴 수 있습니다. |

Settings -> Endpoints ->General -> Advanced features -> Custom network indicators -> On

| Configures devices to allow or block connections to IP addresses, domains, or URLs in your custom indicator lists. 사용자 정의 표시기 목록의 IP 주소, 도메인 또는 URL에 대한 연결을 허용하거나 차단하도록 장치를 구성합니다. This allows you to leverage Microsoft Defender Antivirus network protection capabilities to block access to a predefined set of URLs using Defender for Cloud Apps, either by manually assigning app tags to specific apps or automatically using an app discovery policy. 이렇게 하면 Microsoft Defender 바이러스 백신 네트워크 보호 기능을 활용하여 특정 앱에 앱 태그를 수동으로 할당하거나 앱 검색 정책을 자동으로 사용하여 Defender for Cloud Apps를 사용하여 미리 정의된 URL 집합에 대한 액세스를 차단할 수 있습니다. |

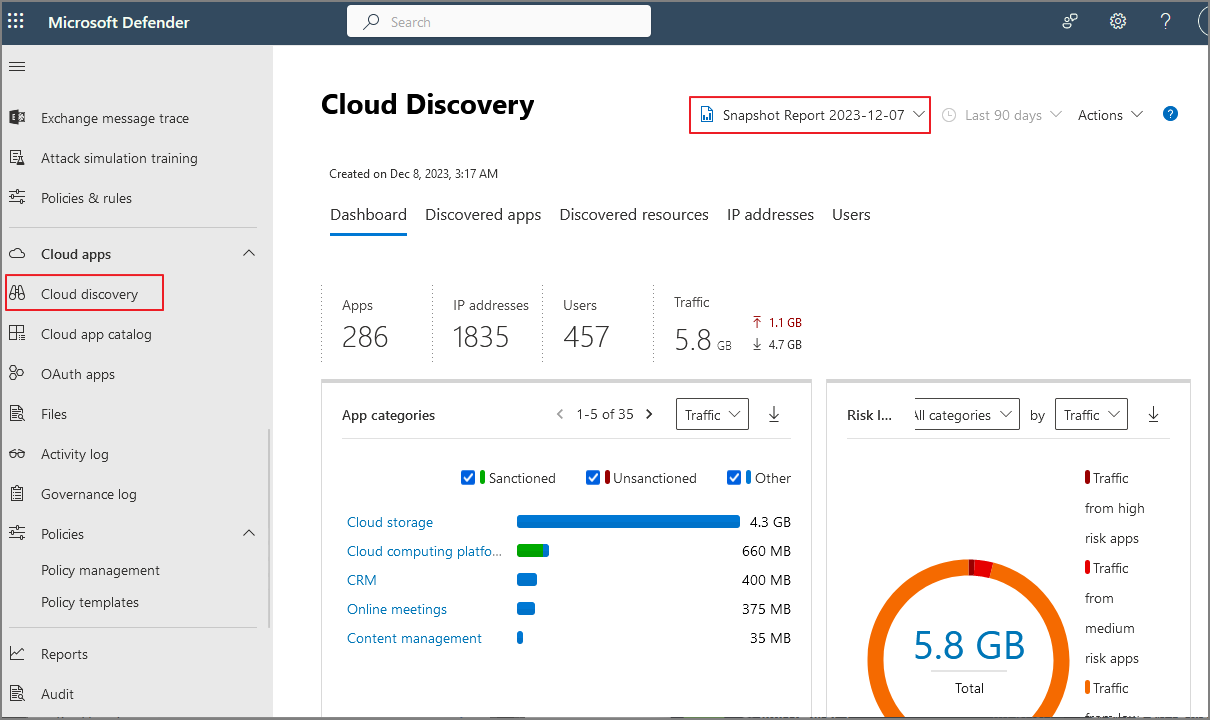

III. Cloud Discovery

현재 조직에서 사용하고 있는 SaaS App에 대한 통계는 Cloud Discovery에서 확인할 수 있습니다. 기본 값은 Snapshot Report가 나타납니다. 이것은 Sample이고 별도의 설정이 없다면, 업데이트되지 않습니다.

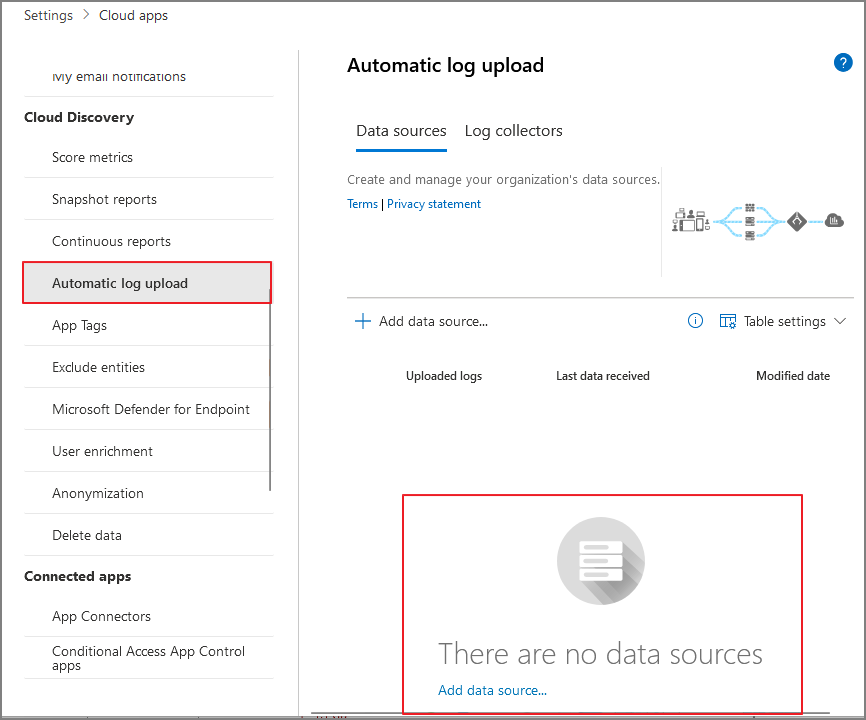

Integration 설정 전에는 아래와 같이 Automatic log upload에 연결된 Source가 없습니다.

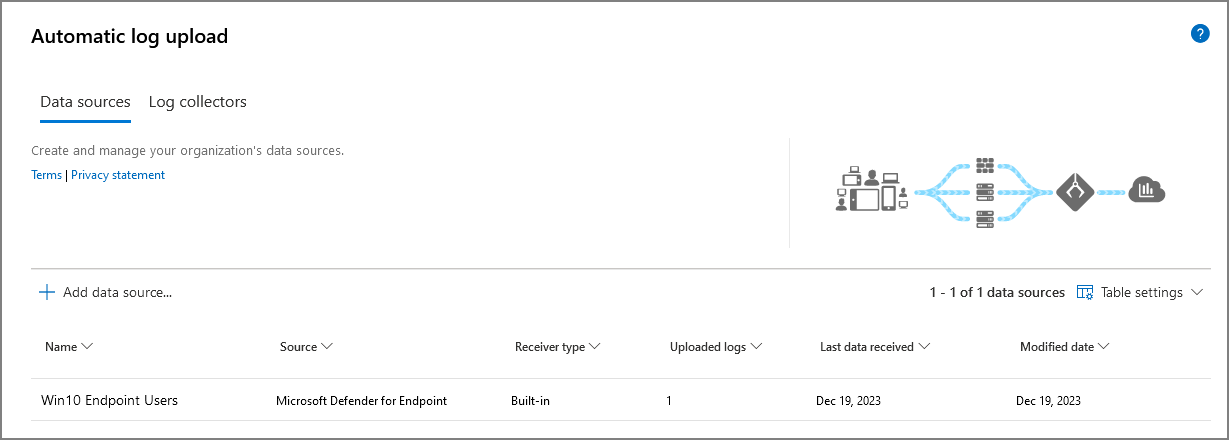

설정이 완료되면 아래와 같이 Built-in 으로 MDE와 연결됩니다.

-> 자체적으로 MDE에서 로그를 수집하여 MDCA로 업로드 해줍니다.

| Note It takes up to two hours after you enable the integration for the data to show up in Defender for Cloud Apps. Cloud Apps용 Defender에 데이터가 표시되도록 통합을 활성화한 후 최대 2시간이 걸립니다. |

일정 시간이 지난 뒤, MDE Onboarding 된 디바이스들의 Traffic 기록들이 확인되는 것을 알 수 있습니다.

IV. Blocking App

MDE Integration 이후에 MDCA로 Cloud App을 제어할 수 있습니다.

기술자료

우선 기본 요구사항은 다음과 같습니다.

MDE, MDCA 라이선스는 어떻게 보면 당연한 요구 사항입니다.

그리고 MDE의 AV 정책 및 Network protection 활성화인데, 이 것은 이전에 포스팅했던 Web Protection과 같은 맥락입니다. Edge는 SmartScreen 기반, 3rd Party 브라우저는 Network Protection 기반으로 제어한다 라고 이해하시면 좋을 것 같습니다.

MDE 설정 및 동작 방식에 대해서는 이전 MDE 글을 참고하시면 좋을 것 같습니다.

Cloud app catalog -> 차단할 앱 검색 -> 차단 설정

Settings -> Endpoints ->General -> Advanced features -> Rules -> Indicators -> URLs/Domains 에 아래와 같이 동기화 됩니다.

세부 정보 상에서 MDCA를 통해서 설정되었다는 것을 알 수 있습니다.

기술자료 상에서는 동기화 및 반영되는 시간이 최대 3시간 걸린다고 언급되어 있습니다.

(MDCA-> MDE: 1시간, MDE -> Client: 2시간)

아래와 같이 차단됩니다.

Edge

Chrome

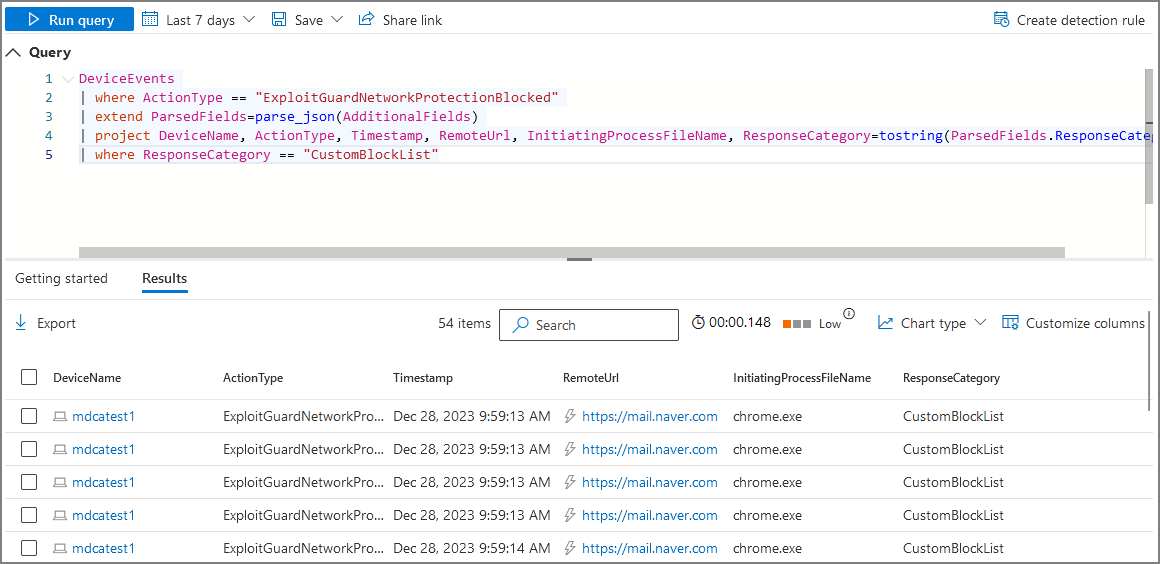

Advanced Hunting에서 다음과 같은 방법으로 이력을 조회할 수 있습니다.

#Edge

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomBlockList"

#3rd Party

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomBlockList"

'Microsoft Defender XDR > MDCA' 카테고리의 다른 글

| Microsoft Defender for Cloud Apps (MDCA). (1) Understand the Architecture (0) | 2023.12.26 |

|---|