MDE를 1차 정리를 마치고, 이번에는 Microsoft Defender for Cloud Apps(MDCA) 에 대해서 정리하려고 합니다.

MDCA의 정의는 MS Youtube 영상에서 아래와 같이 언급하였습니다.

https://youtu.be/CWvweHUIGUs?si=VeCM0iR7gB97Hn21

우선 MDCA란 무엇인가?

Microsoft Defender for Cloud Apps는 CASB 또는 클라우드 액세스 보안 브로커로 알려져 왔습니다.

이는 사용자가 애플리케이션과 상호 작용하는 방식을 보호하는 주요 보호 메커니즘입니다.

오늘날 사용자가 사용하는 수많은 SaaS 앱이 있습니다.

그들은 사용자가 어떤 애플리케이션에 액세스하고 있는지, 위험한지, 규정을 준수하는지, 사용하기에 안전한지 확신하지 못합니다. 따라서 MDCA는 해당 애플리케이션에 대해 올바른 보호 기능을 적용할 수 있는 기능 모음이 있습니다.

우선 제품 정의는 확인하였습니다. 사실 어디서 출발해야 아래의 자료를 기준으로 MDCA 아키텍쳐에 대해서 어떻게 설명하는지에 대한 물음표로 출발하려고 합니다.

MDE와 마찬가지로 제가 Self Study 하는 방식이기 때문에 실제 고객사에서 Deployment 하는 개념과는 맞지 않을 수도 있습니다.

Understanding the Architecture

| Microsoft Defender for Cloud Apps is a cloud access security broker (CASB). CASBs act a gatekeeper to broker access in real time between your enterprise users and cloud resources they use, wherever your users are located and regardless of the device they are using. Microsoft Defender for Cloud Apps natively integrates with Microsoft security capabilities, including Microsoft Defender XDR. Cloud Apps용 Microsoft Defender는 CASB(클라우드 액세스 보안 브로커)입니다. CASB는 사용자가 어디에 있든, 사용하는 장치에 관계없이 기업 사용자와 이들이 사용하는 클라우드 리소스 간에 실시간으로 액세스를 중개하는 문지기 역할을 합니다. 클라우드 앱용 Microsoft Defender는 기본적으로 Microsoft Defender XDR을 포함한 Microsoft 보안 기능과 통합됩니다. |

-> 여기서 Cloud Apps에 대한 정의가 필요할 것 같습니다.

Office 365, Sales force, SAP과 같은 App 형태뿐만 아니라 Naver Mail, Youtube 등 사용자가 브라우저 기반에서 동작하는 사이트까지 포함된다고 볼 수 있습니다.

| Without Defender for Cloud Apps, cloud apps that are used by your organization are unmanaged and unprotected, as illustrated. 클라우드 앱용 Defender가 없으면 그림과 같이 조직에서 사용하는 클라우드 앱이 관리되지 않고 보호되지 않습니다. |

In the illustration:

그림에서:

|

-> 예를 들면 사용자가 내부문서를 Naver Mail을 통해서 외부로 유출하거나, 구글 드라이브를 통해서 개인 파일을 업로드할 수 있습니다. 조직에서 관리되지 않을 경우에는 사용자가 조직내의 데이터를 유출하는 것에 대한 방지가 안되는 시나리오를 설명하고 있습니다.

I. Discovering cloud apps

| The first step to managing the use of cloud apps is to discover which cloud apps are used by your organization. This next diagram illustrates how cloud discovery works with Defender for Cloud Apps. 클라우드 앱 사용을 관리하는 첫 번째 단계는 조직에서 사용하는 클라우드 앱을 검색하는 것입니다. 다음 다이어그램에서는 클라우드 검색이 Defender for Cloud Apps에서 작동하는 방식을 보여 줍니다. In this illustration, there are two methods that can be used to monitor network traffic and discover cloud apps that are being used by your organization. 이 그림에는 네트워크 트래픽을 모니터링하고 조직에서 사용 중인 클라우드 앱을 검색하는 데 사용할 수 있는 두 가지 방법이 있습니다. |

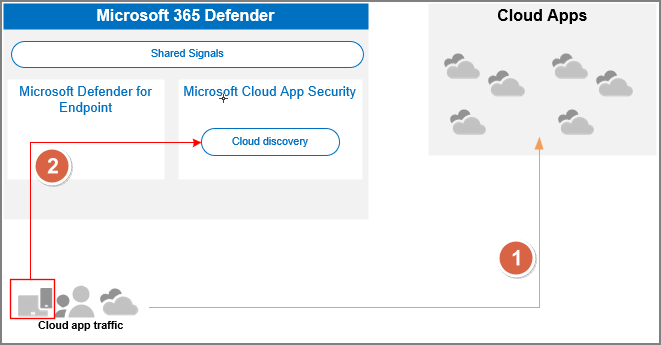

시나리오A

사용자가 Cloud App에 접속

MDCA와 MDE가 Integrate 설정이 되어 있으면, MDE 센서로 수집되는 로그가 MDCA에도 전달됩니다.

| Cloud App Discovery integrates with Microsoft Defender for Endpoint natively. Defender for Endpoint reports cloud apps and services being accessed from IT-managed Windows 10 and Windows 11 devices. Cloud App Discovery는 기본적으로 엔드포인트용 Microsoft Defender 통합됩니다. 엔드포인트용 Defender는 IT 관리 Windows 10 및 Windows 11 디바이스에서 액세스되는 클라우드 앱 및 서비스를 보고합니다. |

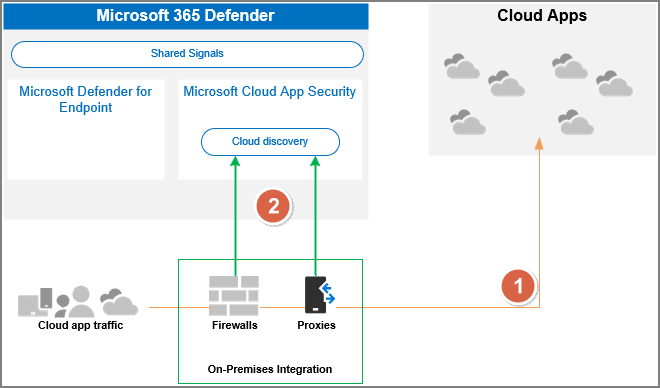

시나리오 B

사용자는 방화벽이나 프록시장비를 통해서 Cloud App에 접속합니다.

방화벽이나 프록시 장비에서 수집된 로그를 MDCA에 전달합니다.

| For coverage on all devices connected to a network, the Defender for Cloud Apps log collector is installed on firewalls and other proxies to collect data from endpoints. This data is sent to Defender for Cloud Apps for analysis. 네트워크에 연결된 모든 디바이스에 대한 검사를 위해 Defender for Cloud Apps 로그 수집기는 엔드포인트에서 데이터를 수집하기 위해 방화벽 및 기타 프록시에 설치됩니다. 이 데이터는 분석을 위해 Defender for Cloud Apps로 전송됩니다. |

-> 즉 조직에서 사용되는 Cloud App의 기록을 수집하는 방법은 MDE와의 통합, 그리고 큰 틀에서 네트워크 장비에서의 로그 수집입니다.

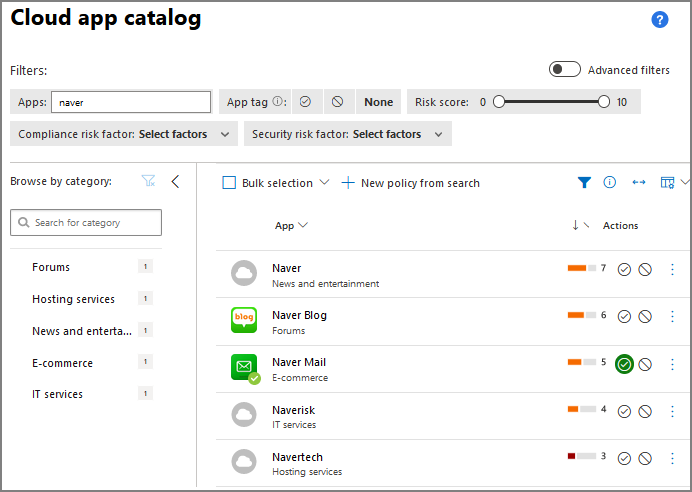

수집되면 아래와 같이 확인됩니다.

II. Managing cloud apps

| After you discover cloud apps and analyze how these apps are used by your organization, you can begin managing cloud apps that you choose. 클라우드 앱을 검색하고 조직에서 이러한 앱을 사용하는 방법을 분석한 후 선택한 클라우드 앱 관리를 시작할 수 있습니다. |

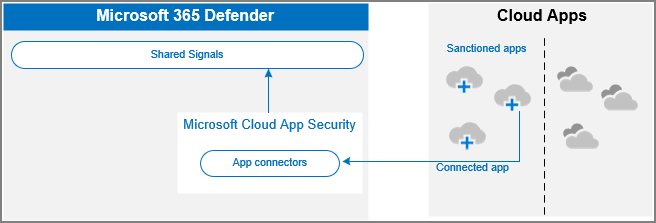

#Sanctioned apps: 승인된 앱

| Some apps are sanctioned for use. This sanction is a simple way of beginning to manage apps. You can enable greater visibility and control by connecting apps with app connectors. App connectors use the APIs of app providers. 일부 앱은 사용이 승인되었습니다. 이 제재는 앱 관리를 시작하는 간단한 방법입니다. 앱을 앱 커넥터와 연결하여 가시성과 제어를 강화할 수 있습니다. 앱 커넥터는 앱 공급자의 API를 사용합니다. |

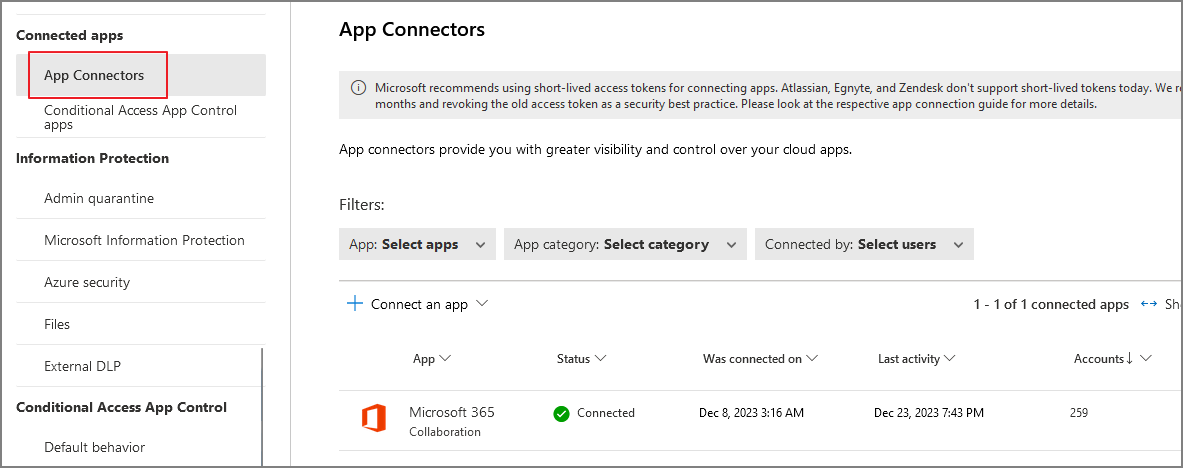

App Connectors 메뉴에서 App관리를 할 수 있으며

App 공급자의 API를 사용하여 커넥터를 연결할 수 있습니다.

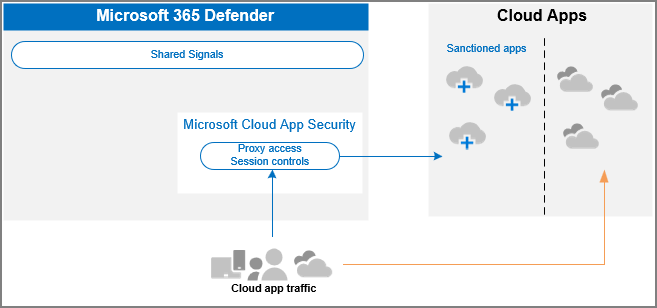

III. Applying session controls to cloud apps

| Microsoft Defender for Cloud Apps serves as a reverse proxy, providing proxy access to sanctioned cloud apps. This provision allows Defender for Cloud Apps to apply session controls that you configure. Microsoft Defender for Cloud Apps 역방향 프록시 역할을 하여 승인된 클라우드 앱에 대한 프록시 액세스를 제공합니다. 이 프로비저닝을 통해 Defender for Cloud Apps는 사용자가 구성한 세션 컨트롤을 적용할 수 있습니다. |

In this illustration:

|

-> 내용을 보면 승인된 Cloud App에 대해서 세션 제어를 사용할 수 있는 것 처럼 설명되어 있지만, 세션 제어 정책 자체가 조건부 액세스와 연결되는 구조이기 때문에 사실상 3rd Party가 연결되려면 SSO 및 커넥터로 연결된 구조가 되어야 할 것 같습니다. 단순히 승인된 앱이면 가능한지 여부는 향후 테스트 후 업데이트 하겠습니다.

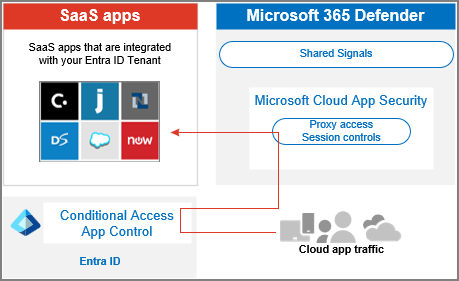

IV. Integrating with Microsoft Entra ID with Conditional Access App Control

| You might already have SaaS apps added to your Microsoft Entra tenant to enforce multi-factor authentication and other conditional access policies. Microsoft Defender for Cloud Apps natively integrates with Microsoft Entra ID. All you have to do is configure a policy in Microsoft Entra ID to use Conditional Access App Control in Defender for Cloud Apps. This routes network traffic for these managed SaaS apps through Defender for Cloud Apps as a proxy, which allows Defender for Cloud Apps to monitor this traffic and to apply session controls. 다단계 인증 및 기타 조건부 액세스 정책을 적용하기 위해 Microsoft Entra 테넌트에 SaaS 앱이 이미 추가되어 있을 수 있습니다. Microsoft Defender for Cloud Apps 기본적으로 Microsoft Entra ID와 통합됩니다. Defender for Cloud Apps에서 조건부 액세스 앱 제어를 사용하도록 Microsoft Entra ID에서 정책을 구성하기만 하면 됩니다. 이렇게 하면 Defender for Cloud Apps를 프록시로 통해 이러한 관리되는 SaaS 앱에 대한 네트워크 트래픽을 라우팅하여 Defender for Cloud Apps가 이 트래픽을 모니터링하고 세션 제어를 적용할 수 있습니다. |

In this illustration:

이 그림의 내용은 다음과 같습니다.

|

그림의 내용은 다음과 같습니다.

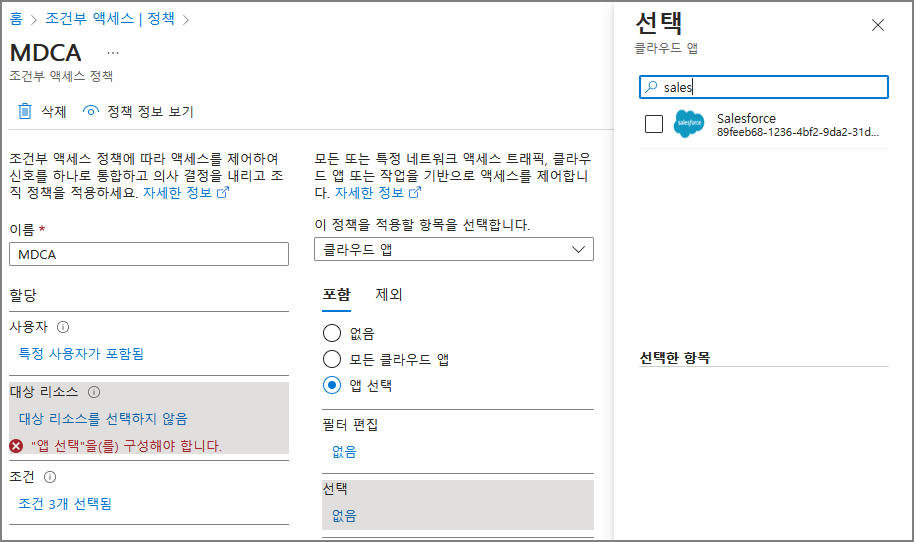

SaaS App이 Entra ID와 SSO 설정이 되어 있다면, 아래와 같이 조건부 액세스에서도 해당 App을 제어할 수 있습니다.

아래와 같이 세션 메뉴에서 조건부 액세스 앱 제어를 사용하면,

위에서 설명한 것과 같이 라우팅(역방향 프록시)되어 URL이 변경되고, MDCA에 의해서 모니터링 된다는 것을 알 수 있습니다.

기술자료를 그대로 읽으면서 이해한 대로 글을 작성해 보았습니다.

현재까지는 MDCA에 대한 컨셉 이해가 부족하여.. 아직 조금 더 공부해봐야 할 것 같네요.

어느 부분은 실제로 테스트나 구현이 가능한 부분이 있고, 어느 부분은 실제 장비나 App이 연계되어야만 확인할 수 있는 부분이 있습니다.

최대한 구현 가능한 영역은 작성해 보려고 합니다.

우선 Discovery Cloud App을 다루려면 MDE와 Integrate를 하면 조금은 쉽게 접근할 것 같습니다.

다음 포스팅은 MDE 통합에 대해서 다뤄보도록 하겠습니다.

'Microsoft Defender XDR > MDCA' 카테고리의 다른 글

| Microsoft Defender for Cloud Apps (MDCA). (2) Microsoft Defender for Endpoint(MDE) Integration (0) | 2023.12.28 |

|---|