이전글

이번에는 Device Group을 나눌 때 필요한 Tagging에 대해서 다뤄보겠습니다.

Web Protection 이나 Automated investigation and remediation (AIR) 을 사용할 때에는 Device Group으로 분류하여 운영합니다.

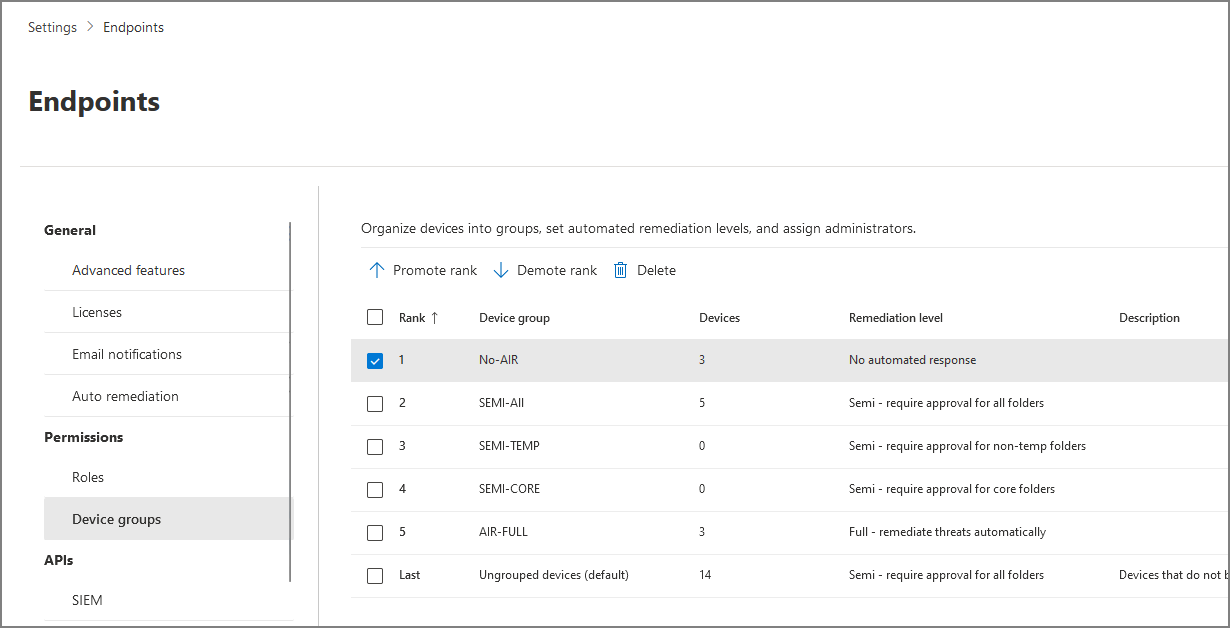

아래는 Device Group을 나누는 설정 예시입니다.

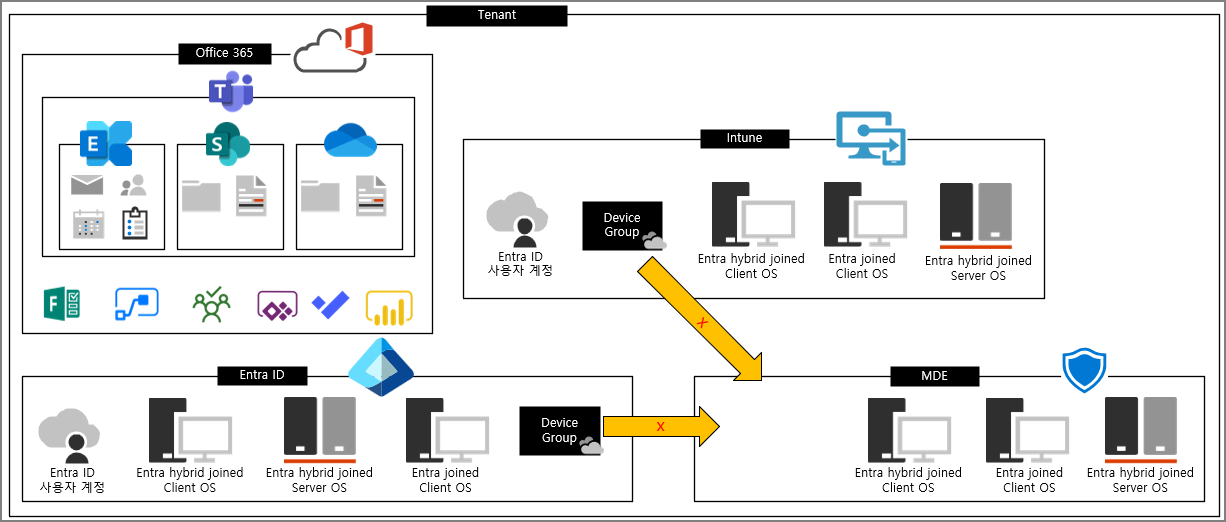

그런데, MDE에서는 Entra Id나 Intune에 등록된 Device Group을 가져올 수 없는 구조로 설계되어 있습니다.

왜 Device Group을 가져오면 편할 것 같은데, 왜 안될까를 곰곰히 생각해보면, MDE에 장치가 온보딩 된다는 것은 엄밀히 따지면 각각이 디바이스에 존재하는 활성화 한다는 개념입니다. 이 활성화된 센서는 AD나 Entra ID와는 아무런 상관관계게 없기 때문에 연계할 수 없는 구조일 것으로 예상됩니다.

그룹핑을 하려면 Name, Domain, Tag, OS 로만 지정할 수 있습니다. 문제는 이 4가지만 가지고는 100대 이상의 장치를 올바르게 구분하기 어렵습니다.

그나마 가장 적합한 것은 Tag입니다.

Tag는 AD나 Intune 정책으로 구분하여 할당할 수 있습니다.

참고 자료

How to use tagging effectively (Part 1) - Microsoft Community Hub

Create and manage device tags | Microsoft Learn

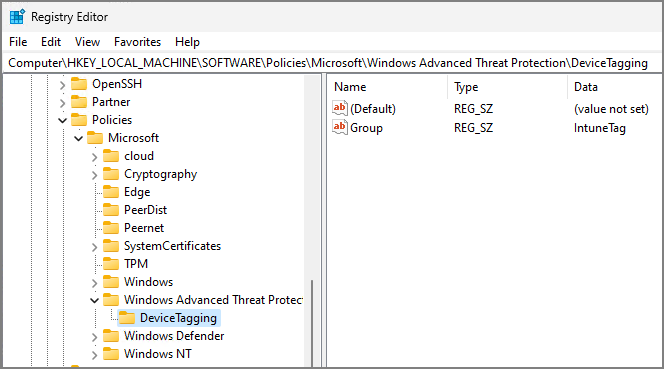

Tag를 지정하는 레지스트리 위치는 다음과 같습니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging\

레지스트리로 입력한 부분과 UI에서 입력한 부분이 겹치지 않습니다. Tag 개념이 성격별로 분류하는 개념이기 때문에 여러 개를 가질 수 있다. 라고 이해하였습니다.

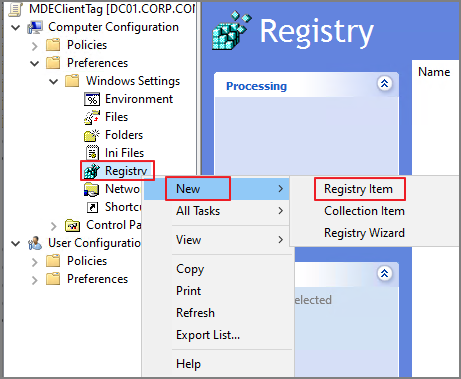

이번에는 GPO로 배포해보겠습니다.

우선 AD에서는 Client OS와 Server OS에 대한 구분을 진행하겠습니다.

새 정책 생성

Computer Configuration -> Preference -> Registry -> New -> Registry Item

다음과 같이 입력합니다.

| Hive: HKEY_LOCAL_MACHINE Key Path: SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging\ Value Name: Group Value Type: REG_SZ Value Data: TagName |

아래와 같이 반영되는 것을 알 수 있습니다.

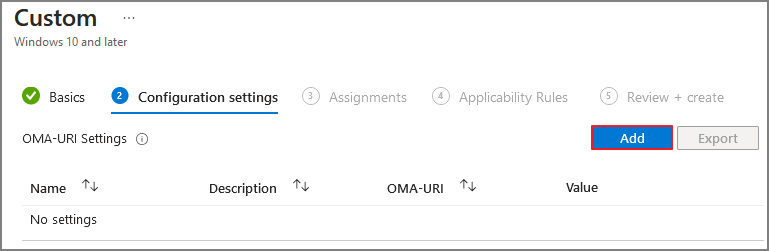

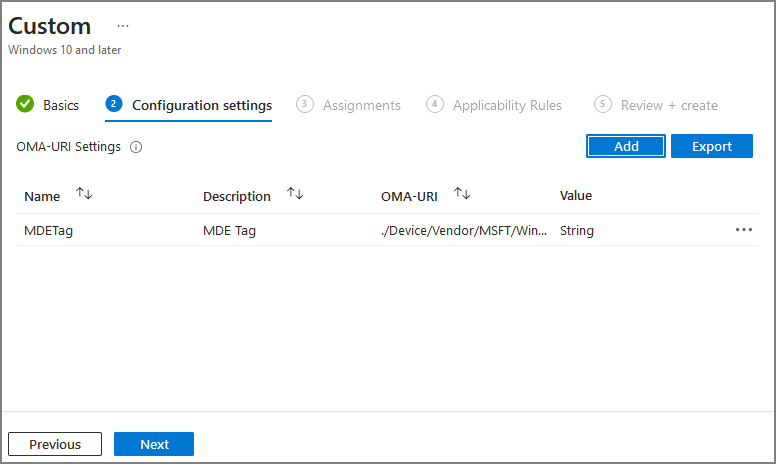

Intune에서 Tag를 관리할 경우 아래와 같이 진행합니다.

Configuration profiles -> Create -> Windows 10 and later -> Templates -> Custom -> Create

Name 입력

Add

아래와 같이 입력 -> Save

| OMA-URI: ./Device/Vendor/MSFT/WindowsAdvancedThreatProtection/DeviceTagging/Group Data Type: String Value: TagName |

Next

대상 그룹 추가

Create

정책이 반영되면, 아래와 같이 레지스트리가 생성됩니다.

Device Inventory에서 확인

다음 포스팅에서는 Device Group 및 AIR에 대해서 다루도록 하겠습니다.

다음글