이전 글에서는 MDI 로그 → Sentinel → Log Analytics API → PowerShell → CSV → BI로 이어지는 로그 관리 흐름을 다루었습니다.

PowerShell로 로그를 내보내는 작업까지 진행하면서, 이런 고민이 들었습니다.

"점점 서버리스(Serverless) 환경으로 전환되는 추세인데, PowerShell 스케줄링을 위해 VM을 운영해야 한다면 관리 포인트가 오히려 늘어나지 않을까?"

비용만 고려한다면 VM에서 PowerShell로 스케줄링하여 SharePoint나 OneDrive에 저장하는 방식이 저렴할 수 있습니다.

하지만 장기적으로는 VM에서 PowerShell 스크립트를 돌리는 방식보다 서버리스 구조로 전환하는 것이 더 효율적이라고 생각합니다.

또한, 로그를 BI로 시각화해 관리하면 더 많은 인사이트를 얻을 수 있습니다.

이런 관점에서 언젠가는 Microsoft Fabric 등과의 연동이 필요해질 것이라 예상합니다.

이번 글에서는 Azure Data Lake Storage (ADLS) Gen2로 로그를 내보내고, 이를 BI로 연결하는 과정을 다룹니다.

Youtube 영상: Microsoft 365 로그 관리 (3): Sentinel 로그를 Azure Data Lake Storage Gen2 연결하기

Step 1. ADLS Gen2 공간 생성

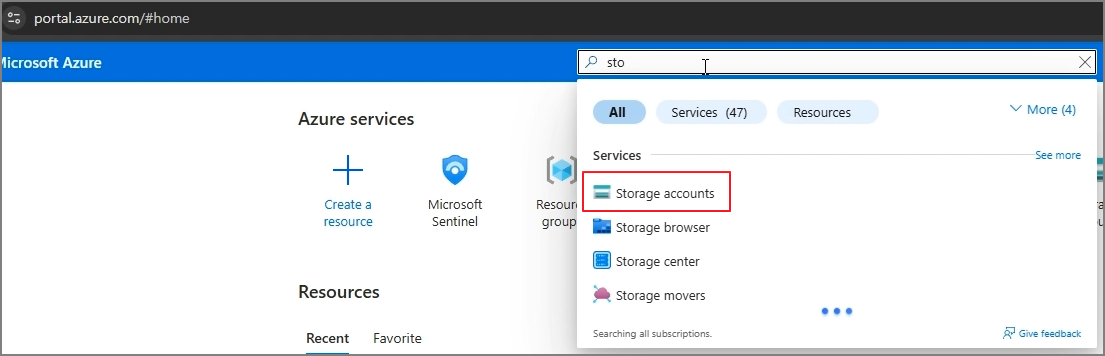

1. Azure Portal 접속 → Storage Accounts 검색

2. Preferred storage type에서 Azure Blob Storage or Azure Data Lake Storage Gen2 선택

3. Hierarchical Namespace에서 Enable hierarchical namespace 체크

Big Data 분석 등 데이터 분석용 스토리지로 Data Lake Storage Gen2가 적합하다는 것을 알 수 있습니다.

이후 쭉 생성과정을 진행합니다.

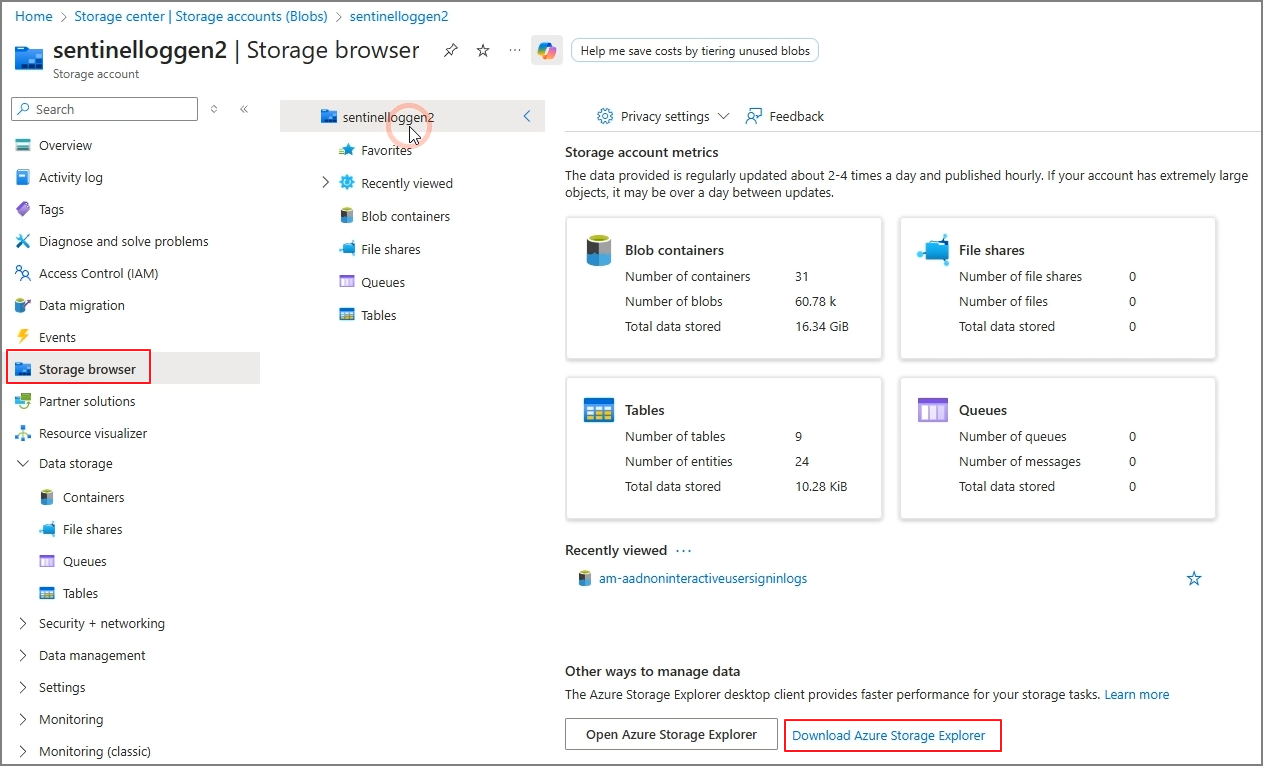

4. 생성 완료 후 확인

Step 2. Export Rule 생성

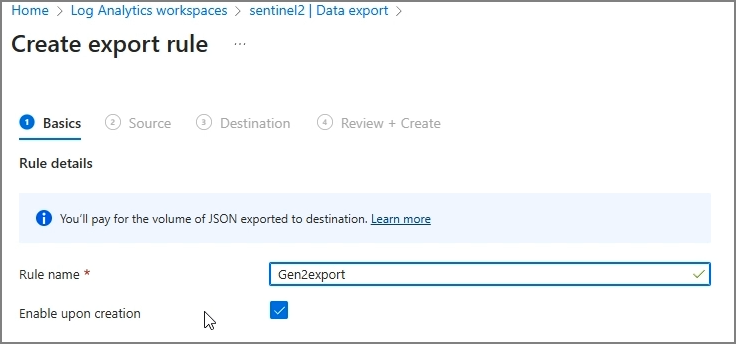

1. Log Analytics Workspace → Settings → Data Export → Create export rule

2. Rule 이름 지정

3. Export할 테이블 선택

4. 생성한 Storage Account 지정

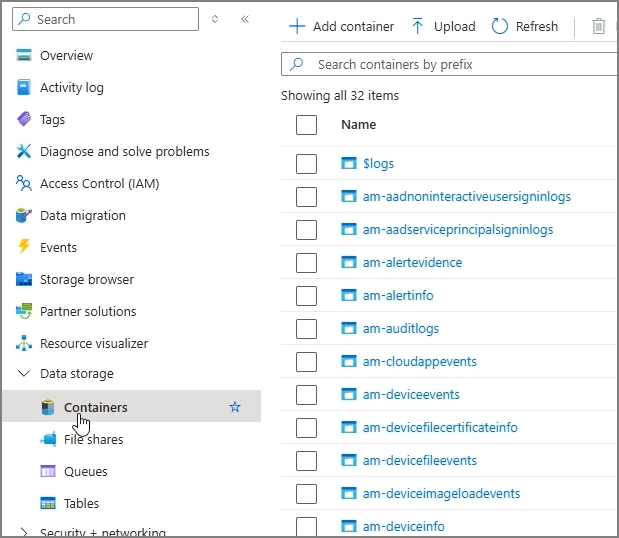

5. Data storage → Containers에서 Export된 테이블 확인 (반영되는데 시간이 소요될 수 있습니다.)

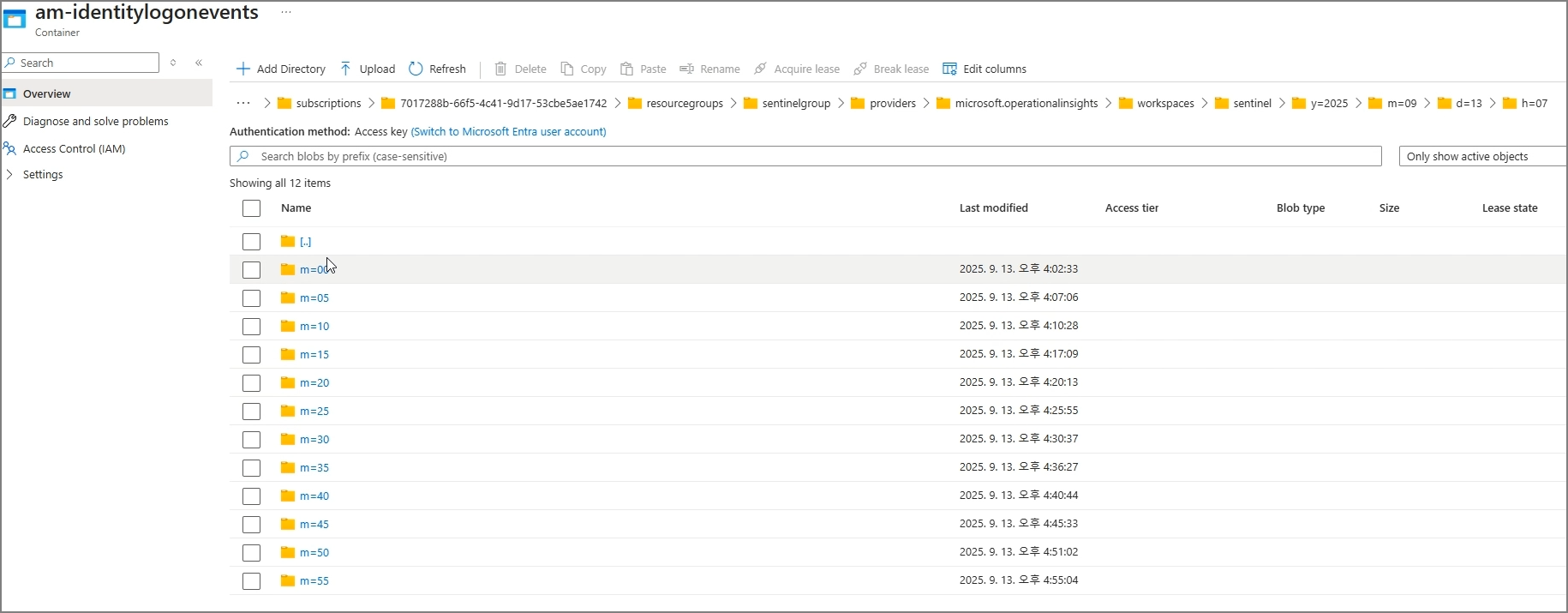

6. 하위 폴더에서 5분마다 내보내기 진행 확인할 수 있습니다.

Step 3. Power BI 연결

1. Power BI Desktop → Get data → More

2. Azure를 선택하면 Azure Data Lake Storage Gen2 가 지원되는 것을 알 수 있습니다.

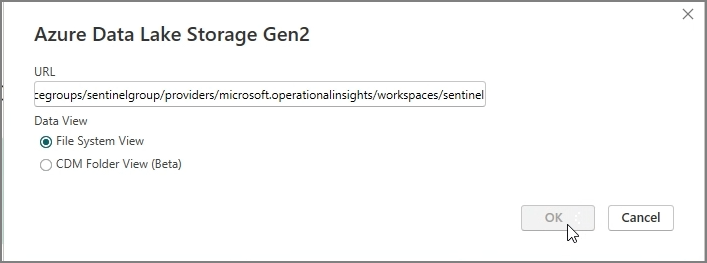

3. URL 입력 요구

4. Azure Storage Explorer로 DFS URL 확인

- Storage Account → Storage browser → Download Azure Storage Explorer → 설치

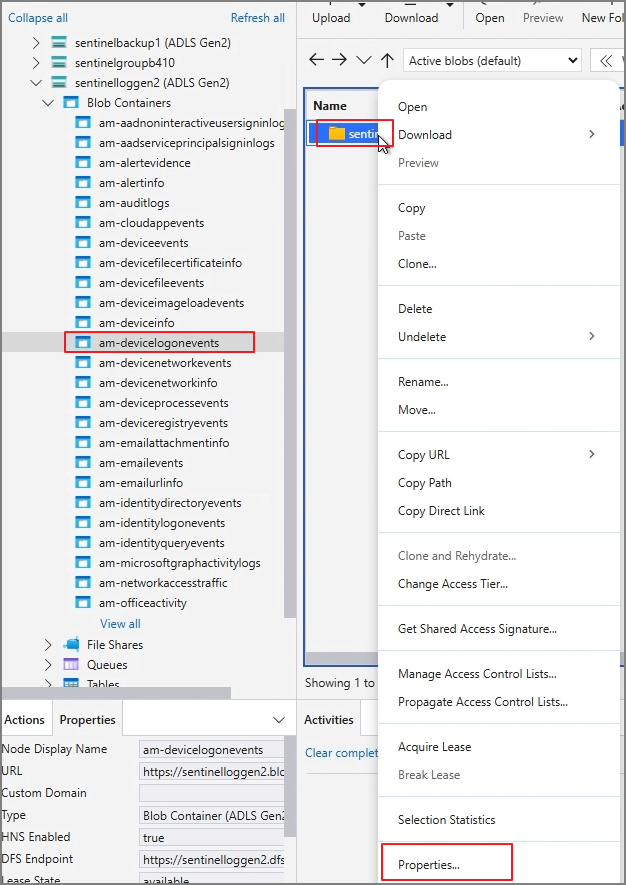

- 연결 후 폴더 경로 이동 → Properties

- DFS URL 복사

5. Power BI에 URL 붙여넣기

6. 자격증명 입력 (Account Key)

- Account Key는 Security + networking → Access keys에서 확인 가능

7. Connect 후 데이터 Combine & Transform

SharePoint에 저장할 때는 직접 쿼리를 만들어야 했지만, Native Connector를 지원하므로 번거로움이 줄어듭니다.

마무리

이렇게 하면 Microsoft 365 로그를 Azure Data Lake Storage Gen2로 내보내고, Power BI에서 쉽게 시각화할 수 있습니다.

서버리스 환경과 BI 연동을 고려한다면, 이 방식이 장기적으로 더 효율적이고 확장성 있는 로그 관리 방법이 될 것입니다.

'Microsoft 365' 카테고리의 다른 글

| Microsoft 365 로그 관리 (5). Sentinel 로그를 Excel에서 분석하기 (0) | 2025.12.25 |

|---|---|

| Microsoft 365 로그 관리 (4). Windows Update 기록을 통한 대시보드 만들기 (0) | 2025.12.14 |

| Microsoft 365 로그 관리 (2): Microsoft Defender for Identity (MDI) 로그 관리와 Power BI 연결 (2) | 2025.08.24 |

| Microsoft 365 로그 관리 (1): Sentinel로 시작하기 (2) | 2025.08.10 |

| Power Platform. QR Code 발급하여 참석자 등록 앱 만들기 (0) | 2024.11.10 |