M365. 테스트 환경 구축(4). ADFS 구성

지난 포스팅에 이어서 Active Directory Federation Services (ADFS) 구성에 대해서 다뤄 보겠습니다.

지난 포스팅

2021.06.19 - [Office 365] - M365. 테스트 환경 구축(1). 개발자 테넌트 만들기

2021.06.19 - [Office 365] - M365. 테스트 환경 구축(2). 도메인 등록

2021.06.22 - [Office 365] - M365. 테스트 환경 구축(3). Active Directory (AD) 구성

ADFS 구성은 필수는 아닙니다. 사용하는 기업도 있지만, 사용하지 않는 기업도 있습니다.

ADFS 의 사용 목적은 Single Sign On(SSO)입니다.

단순하게 생각하면, 로그인 페이지를 우리 사내 환경에 구축한다 라고 생각하면 됩니다.

여기서 조금 더 확장해 나가면, 다른 3rd Party 로그인도 전부 AD & ADFS 로 처리한다로 이해하시면 됩니다.

사내에서 사용하는 프로그램 및 Tool은 다양하며, 보안을 위지하기 위해서는 계정로그인이 필요합니다. 이 부분을 하나의 계정 하나의 로그인 페이지로 설정한다면 매우 편리할 것입니다.

대표적으로 구글, 네이버, 카카오 계정의 경우 여러 사이트에서 SSO 처리가 가능한 것도 비슷한 개념이라고 볼 수 있습니다.

공식 자료는 2012 R2 기준으로 나와있으나, 처음 구성해보시는 분들은 보고 따라하기 어려울 수 있습니다.

Windows Server 2012 R2의 AD FS에 대한 랩 환경 설정 | Microsoft Docs

구성을 하고 어느 정도 레벨이 올라가면 아래의 자료를 쭉 읽어 보는 것을 권장 드립니다.

AD FS 2016 배포 | Microsoft Docs

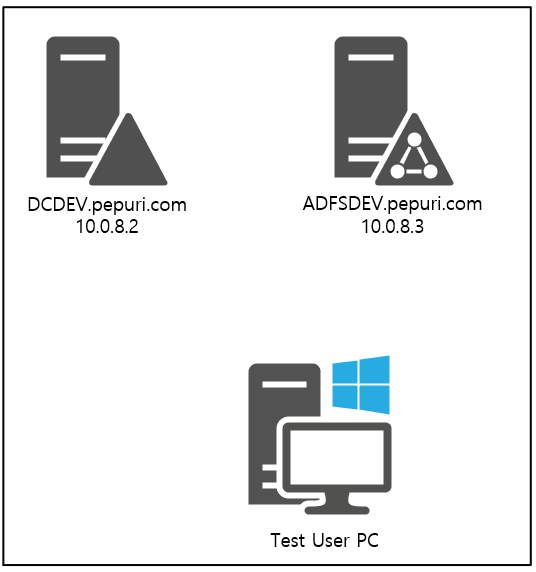

ADFS 까지 구성하면 인프라 환경은 다음과 같습니다.

[단계1] 기본 구성 준비

테스트환경에서 RAM이 많이 요구되지 않기 때문에 CPU: 4 Core / RAM: 2GB 로 준비합니다.

OS: Windows Server 2019 EN

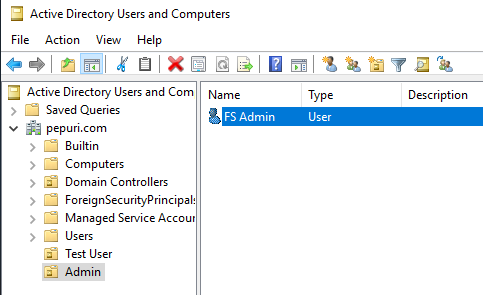

DC에서 아래와 같이 서비스 계정을 생성합니다.

DNS는 DC를 바라보도록 설정합니다.

시스템 정보 메뉴에서 Change settings

PC 이름을 변경 한 뒤, 도메인 정보를 입력합니다.

서비스 계정을 입력합니다.

OK

재시작을 보류 합니다.

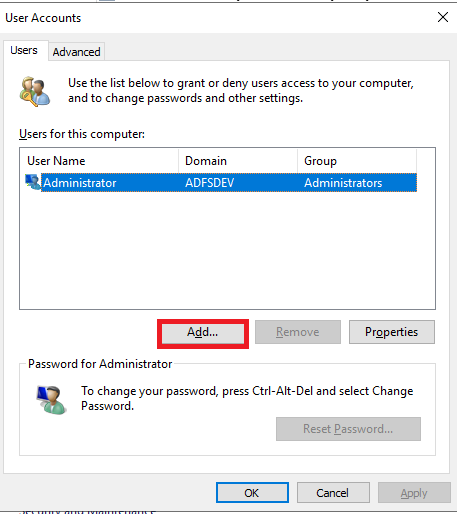

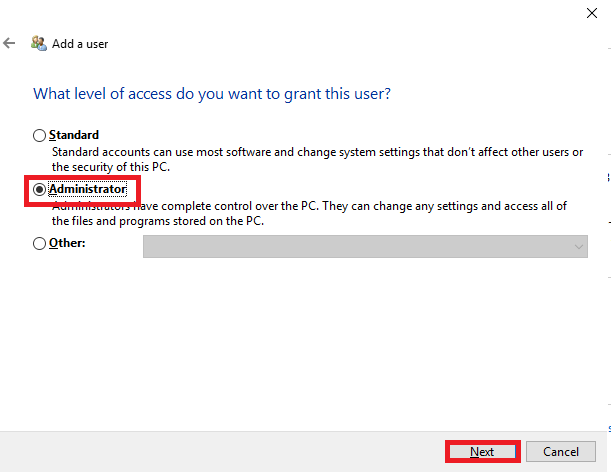

Netplwiz 실행

Add

서비스 계정정보 입력

Administrator 지정

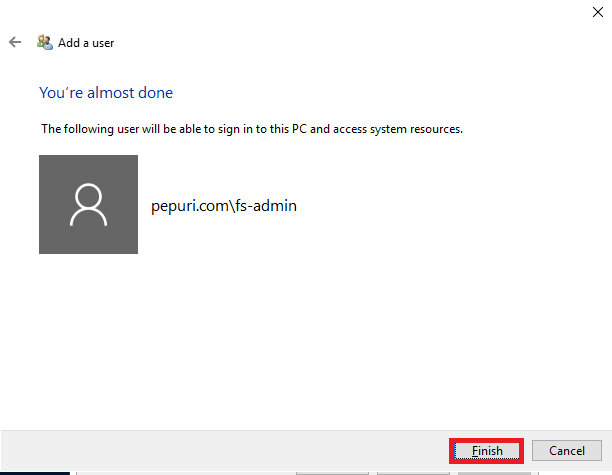

Finish - 재부팅

서비스 계정으로 로그인

[단계2] SSL 인증서 구매 or 준비

M365는 사설인증서와의 연계를 지원하지 않습니다. 같은 맥락으로 Exchange Hybrid 구성시 반드시 공인 SSL 인증서가 필요합니다.

예전 글들에서는 https://gogetssl.com 울 추천 했었지만, 지금은 Sectigo/Comodo PositiveSSL Multi-Domain SAN SSL 인증서 국내 최저 가격 발급 (멀티 도메인) - SecureSign (sslcert.co.kr) 여기도 괜찮은 것 같습니다. 항상 국내가격이 비쌌는데, 처음으로 저렴한 곳을 찾았습니다.

예전에는 IIS나 각 서버의 신청페이지를 안내 했었는데, 아래의 Digicert UTIL로 진행하는 것이 편리합니다.

아래의 파일을 다운로드합니다.

https://digicert.com/StaticFiles/DigiCertUtil.zip

압축을 해제한 뒤, Digicertutil 을 실행합니다.

I Accept

Create CSR

아래와 같이 도메인을 입력 - Generate

Copy CSR

인증서 신청 페이지에서 CSR 넣는 위치에 복사합니다.

그리고 SAN Item1에 보조 주소를 입력합니다.

인증서 신청/재발급 페이지는 SSL 구매 업체마다 다릅니다.

Import

발급 받은 인증서를 지정합니다.

이름 지정 후 Finish

인증서 불러오기가 완료된 것을 확인할 수 있습니다.

[단계3] ADFS 구성

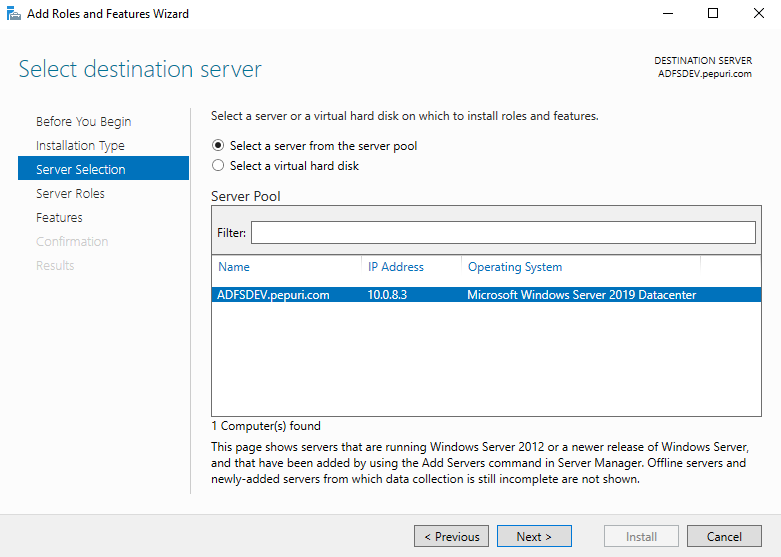

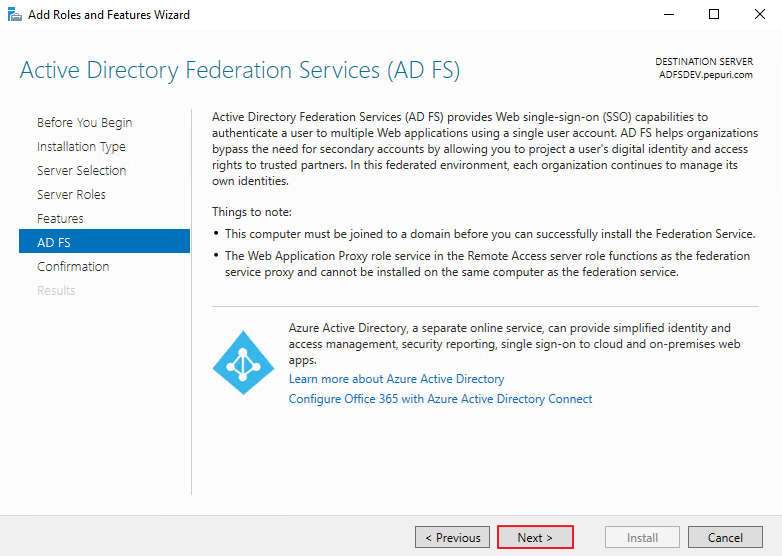

Server Manager - Dashboard - Add roles and features

Next

Next

Next

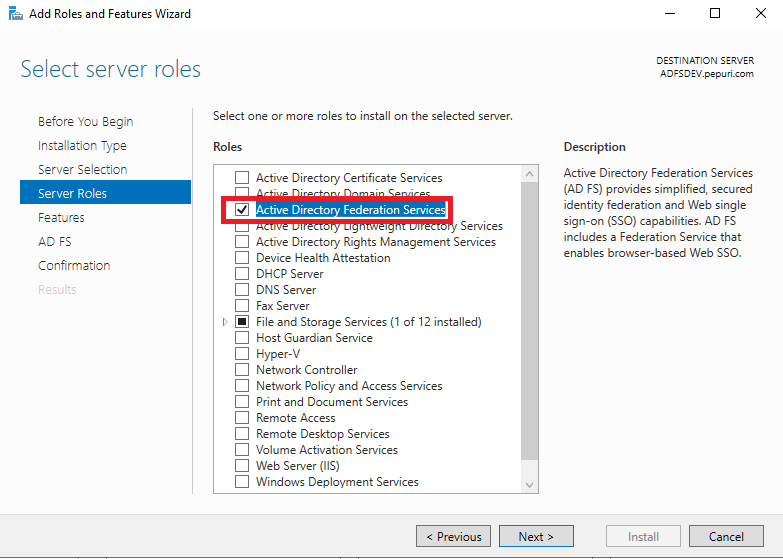

Active Directory Federation Service - Next

Next

Install

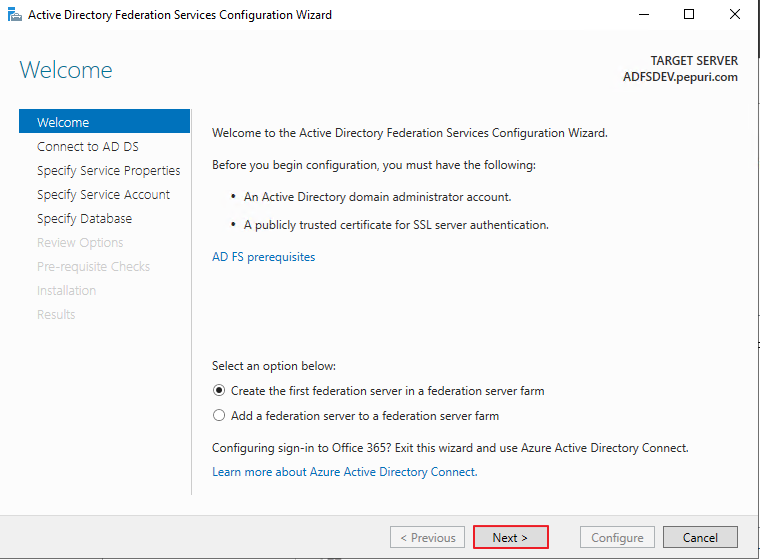

Configure the federation service on this server

Next

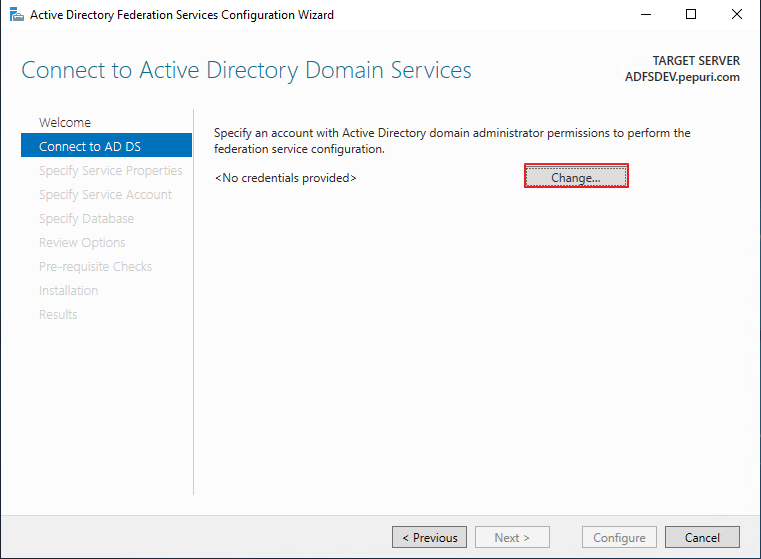

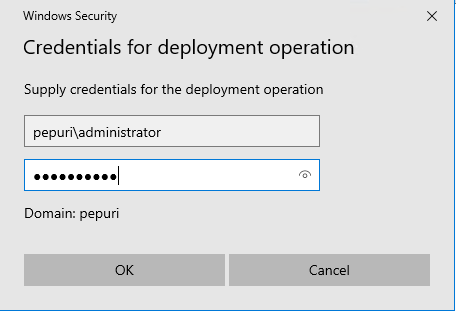

Change

AD Administrator 계정을 입력합니다.

Next

인증서를 지정 - Display Name 지정 - Next

서비스 계정 지정 - Next

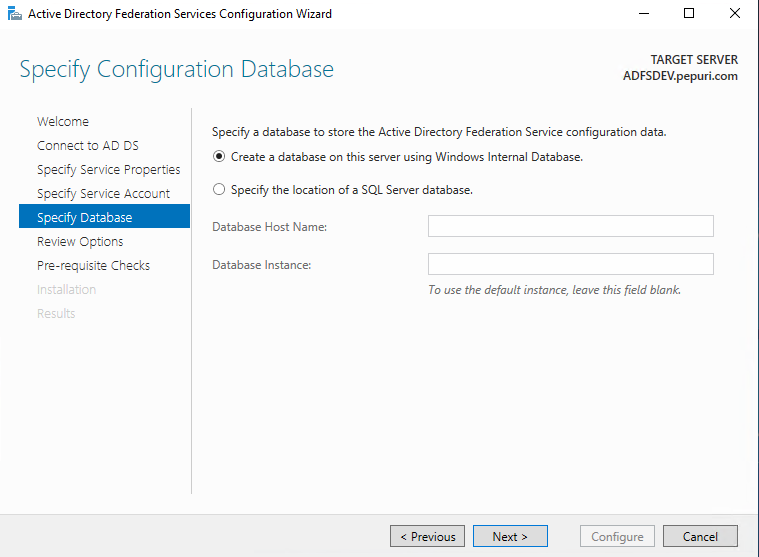

Next

Next

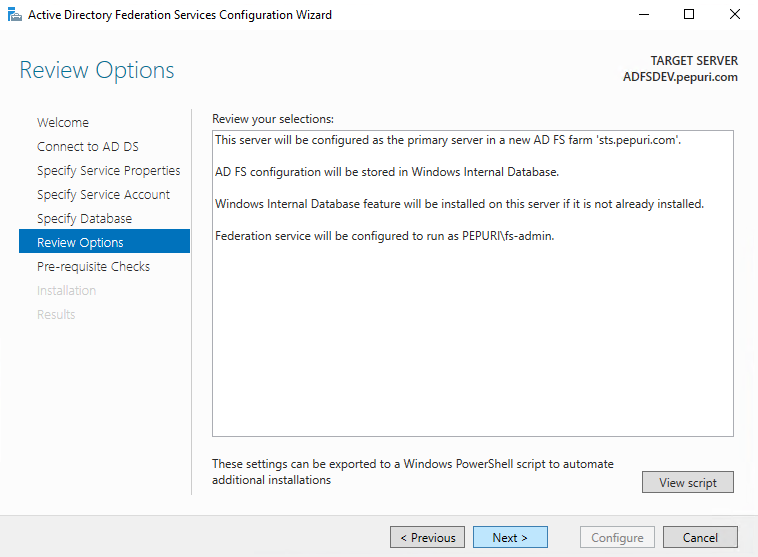

Configure

Close

시작 버튼 - Windows Administrative Tools - AD FS Management

Service - Authentication Methods - Edit

Intranet 에서 Windows Authentication 을 체크 해제합니다. (MFA 등 사용시 해당인증 지원하지 않음)

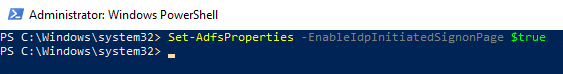

다음 명령어 입력 (ADFS 테스트 페이지 Open 명령어)

Set-AdfsProperties -EnableIdpInitiatedSignonPage $true

참고자료

AD FS 문제 해결-Idp-Initiated 로그온 | Microsoft Docs

[단계4] 내부 DNS 설정

DC에서 DNS 를 실행합니다.

AD DNS 페이지에서 도메인 을 우클릭 - New Host

Name은 sts / IP Address 는 ADFS IP를 입력합니다.

등록된 레코드 확인

Powershell 우클릭 - 관리자 권한으로 실행

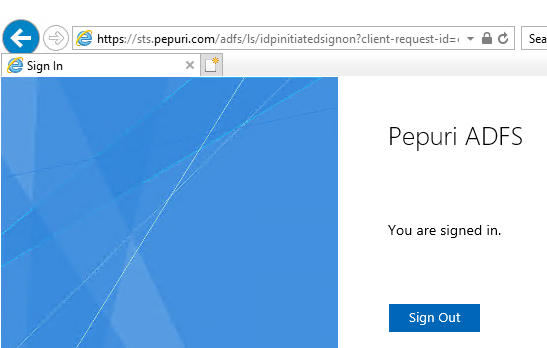

아래와 같은 형태의 URL 로 접속합니다.

https://sts.pepuri.com/adfs/ls/idpinitiatedsignon.aspx

테스트 계정으로 로그인

아래와 같이 표시되면 정상적으로 테스트 완료

다음 포스팅에서는 Web Application Proxy (WAP) 구성에 다루도록 하겠습니다.