Microsoft 365 로그 관리 (1): Sentinel로 시작하기

Microsoft 365. Sentinel 활성화 - YouTube

Microsoft 365 Log

M365를 운영하면서 가장 많이 고민했던 부분 중 하나가 로그 관리였습니다.

처음에는 메시지 추적이나 감사 로그 정도면 충분했는데, 요즘은 Microsoft Defender 같은 보안 솔루션에서 나오는 로그까지 챙기려다 보니 데이터가 정말 많아졌습니다.

그동안 해왔던 방식

예전에는 PowerShell 스크립트로 필요한 로그를 뽑아서 별도 저장소에 넣고, 나중에 SQL 서버로 관리하면서 쿼리로 분석하는 식으로 운영했습니다.

이 방식도 나름 잘 돌아갔지만, 몇 가지 불편한 점이 있었어요.

- 로그 수집용으로 별도 VM을 운영해야 함

- 자격 증명 관리가 번거롭고 보안 리스크도 있음

- SaaS 기반으로 전환되는 흐름과는 잘 맞지 않는 방식처럼 느껴졌음

- 로그 스키마가 계속 바뀌고 새로운 로그가 추가되니 유지보수 부담이 커짐

솔직히 말해, 점점 손이 많이 가는 구조가 되어버렸습니다.

Sentinel을 선택한 이유

이 문제를 해결할 방법을 찾다가 Microsoft Sentinel에 관심이 갔습니다.

Sentinel은 원래 SIEM 솔루션이지만, 저는 우선 로그 통합 관리에 초점을 맞춰보려고 합니다.

왜 Sentinel이냐면:

- M365와 네이티브로 연동 가능

- 로그 수집과 스키마 업데이트가 자동화

- Defender, Entra, Intune 등 다른 서비스와도 쉽게 연결 가능

AI

요즘 AI 덕분에 이런 기술에 대한 진입장벽이 많이 낮아졌습니다.

특히 Copilot을 활용하면 Sentinel에서 쌓인 데이터를 더 똑똑하게 활용할 수 있을 것 같아요.

결국, 로그가 Sentinel에 쌓이면 DB처럼 적재 → 데이터 활용으로 이어질 거고, AI는 이 데이터를 기반으로 질문에 답해줄 겁니다.

저는 지금 그 준비를 시작하려고 합니다.

이 과정을 통해 기존의 수동적 로그 관리에서 벗어나, 조금 더 자동화되고 똑똑한 방식으로 운영해보려고 합니다.

그러면 본격적으로 구성을 진행해 보겠습니다.

Sentinel이란?

Microsoft Sentinel은 클라우드 기반 SIEM(Security Information and Event Management) 솔루션으로, 다양한 소스에서 보안 로그와 이벤트를 수집하고 분석할 수 있습니다.

이를 통해 위협 탐지, 대응 자동화, 그리고 보안 운영 효율화를 지원합니다.

(Sentinel의 본래 취지에 맞게 진행하는 것은 아니지만, 그래도 정의는 알아야 할 것 같아서 작성하였습니다.)

참고 자료: Microsoft Sentinel이란? | Microsoft Learn

M365 로그 수집 아키텍처

제가 구성하려는 Microsoft 365 → Sentinel 아키텍처는 다음과 같습니다.

각 M365 영역에서 발생하는 시그널은 기본적으로 제공되는 Built-in 커넥터를 통해 Sentinel로 전달됩니다.

하지만 실제로 테스트해보니, Built-in 커넥터만으로는 모든 로그를 수집할 수 없었습니다.

지원되지 않는 로그는 API 호출 방식이나 Custom Connector를 활용해 추가로 연동해야 합니다.

이번 글에서는 Sentinel 활성화까지만 다루고, 각 영역별 상세 설정은 별도의 포스팅에서 정리할 예정입니다.

Sentinel 활성화 단계

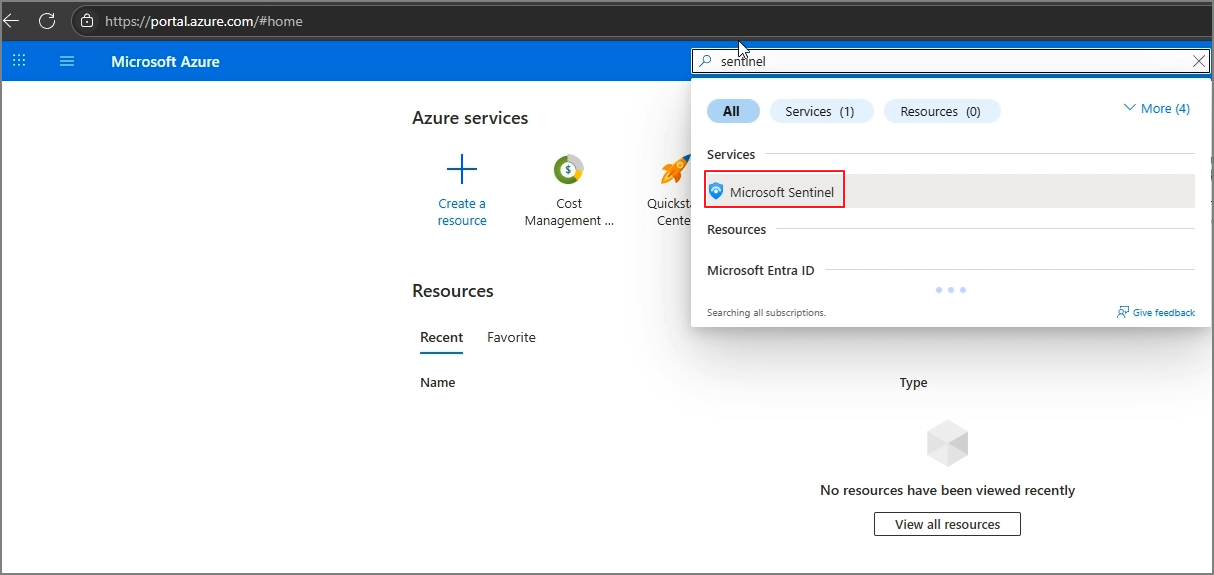

1.Azure Portal 접속

https://portal.azure.com -> Sentinel

2.Sentinel 리소스 생성

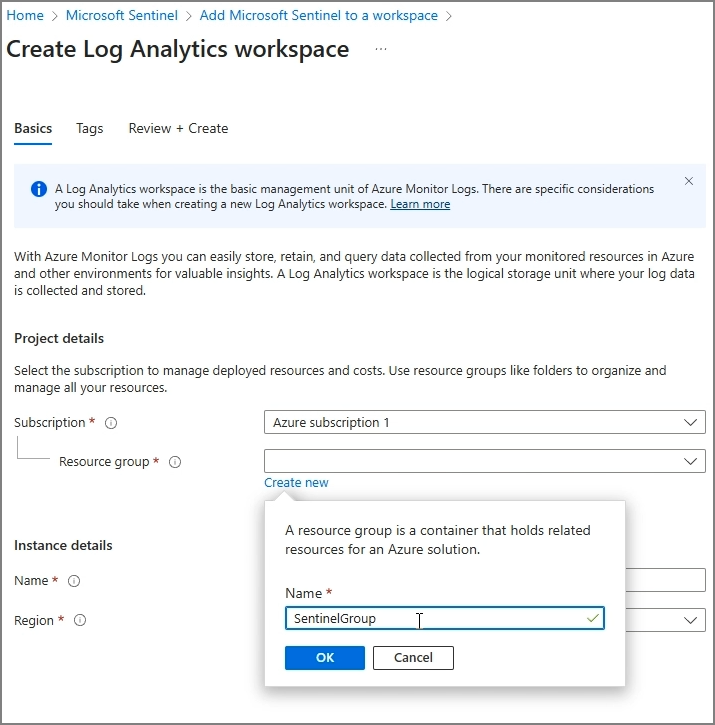

3. Log Analytics Workspace 연결

Log Analytics workspace 생성

생성된 것은 Log Analytics workspace입니다.

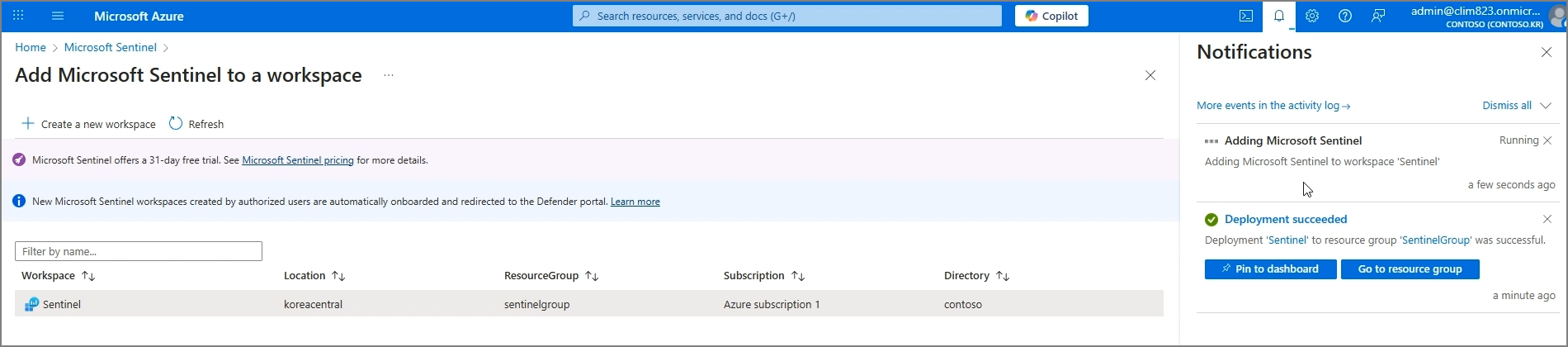

다시 Sentinel로 이동하여 Create new Microsoft Sentinel

Add 진행중

4. Microsoft 365 데이터 커넥터 추가

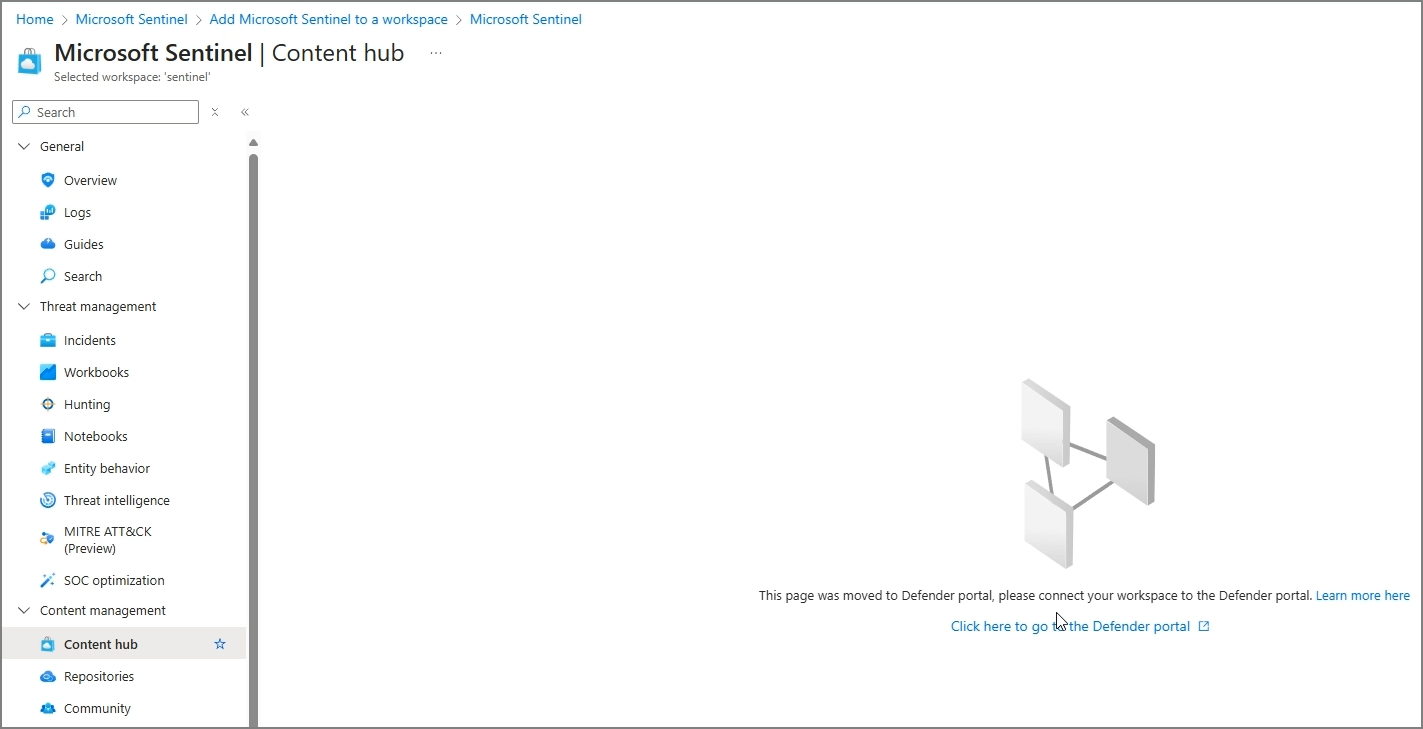

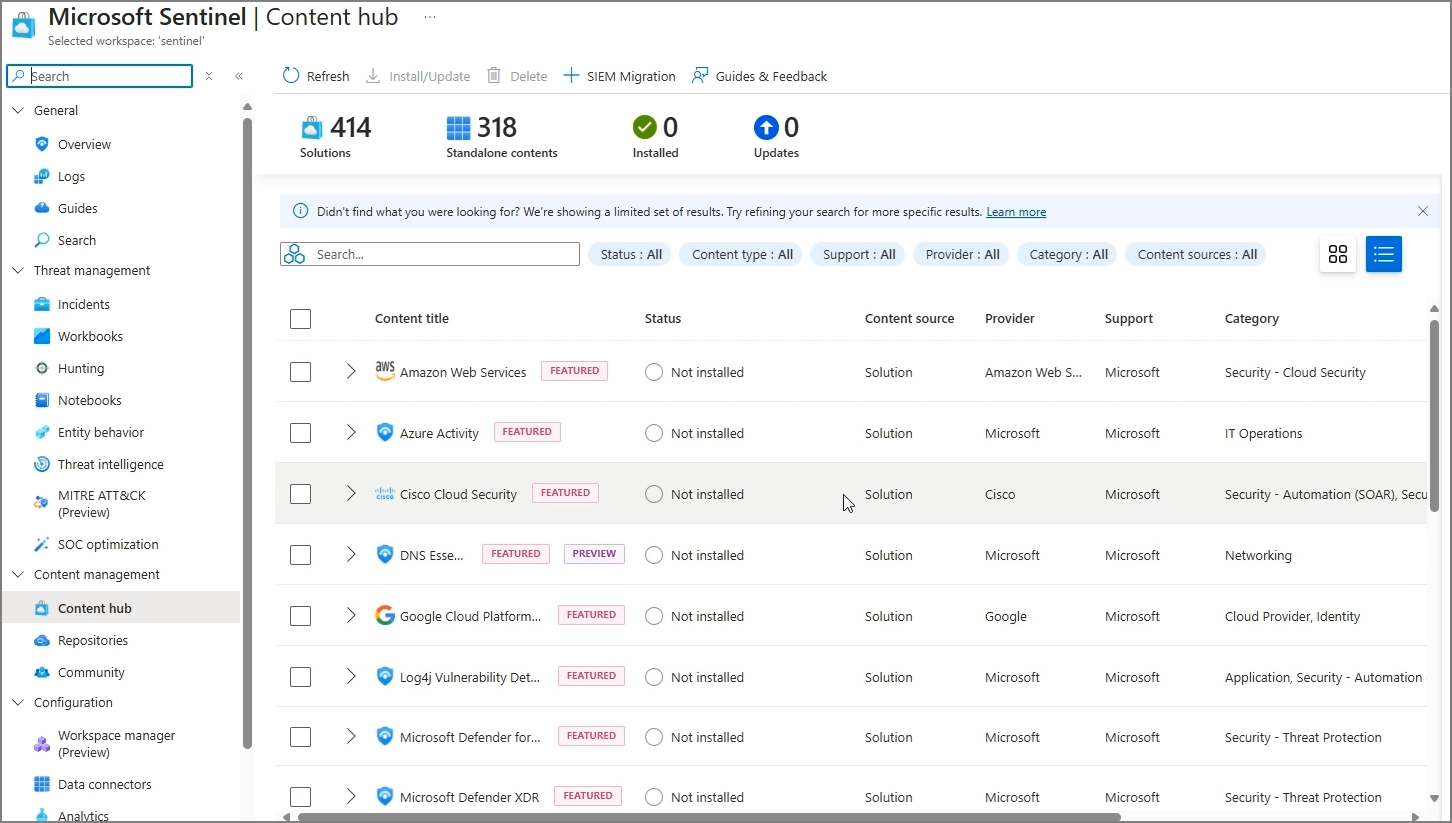

Content hub로 이동

현재 Sentinel은 Defender 페이지와 통합중에 있습니다.

Defender (Security.microsoft.com)이동하여 Microsoft Sentinel을 클릭하면 프로비저닝 되는 것을 확인할 수 있습니다.

Azure 상의 Sentinel - Content hub에서 새로고침을 진행하면, 다음과 같이 추가할 수 있는 Content 들을 확인할 수 있습니다.

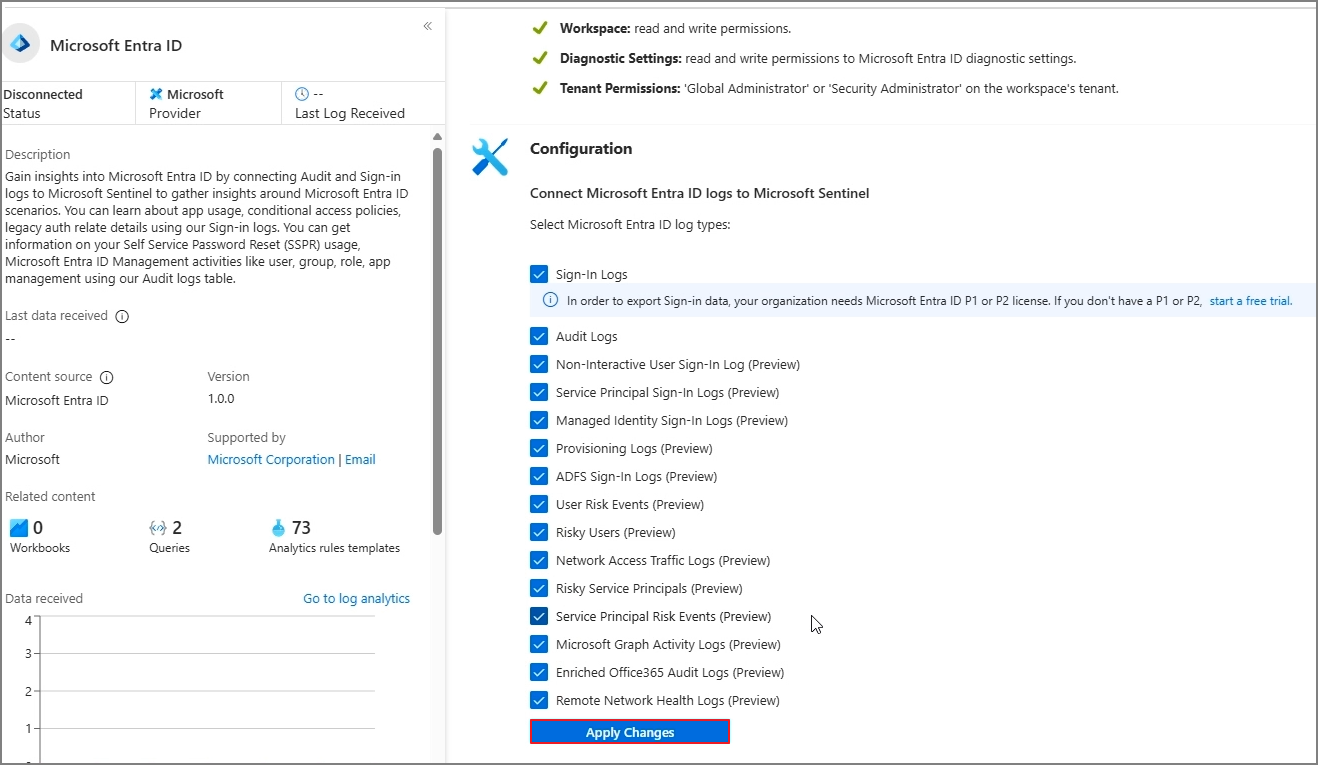

간단한 연결 테스트를 위해서 Microsoft Entra ID를 검색하여 Install을 진행합니다.

Data Connectors -> Microsoft Entra ID -> Open connector page

가져올 Log들을 체크 -> Apply Changes

5. 기본 로그 수집 확인 및 테스트

일정 시간이 지나면 Log 수집이 진행되고, 각 항목에 대한 테이블이 확인됩니다.

Run

KQL mode로 전환하면 적재되는 형태를 확인할 수 있습니다.

다음 글에서는 M365 각 로그 활성화 방법을 다루고, 필요 시 E5 온보딩 절차도 함께 정리할 예정입니다.