Microsoft Entra ID. Set up tenant restrictions v2 by GSA

지난 포스팅

2024.07.06 - [Microsoft 365] - Microsoft Entra ID. Set up tenant restrictions v2 by GPO

지난 포스팅에 이어서 이번에는 GSA를 이용하여 Tenant 제한 설정을 진행해 보겠습니다.

Step1은 지난 포스팅과 과정이 동일합니다.

Client PC는 사전에 장치 등록 과정을 완료하였습니다.

Youtube (Korean)

Step 1: Configure default tenant restrictions v2

Entra Admin Center > Cross-tenant access settings > cross-tenant access settings > Default settings

Edit tenant restrictions defaults

Create Policy

Policy ID가 생성되는 것을 확인합니다.

Step 2: Configure GSA

Global Secure Access -> Activate를 클릭하여 활성화 합니다.

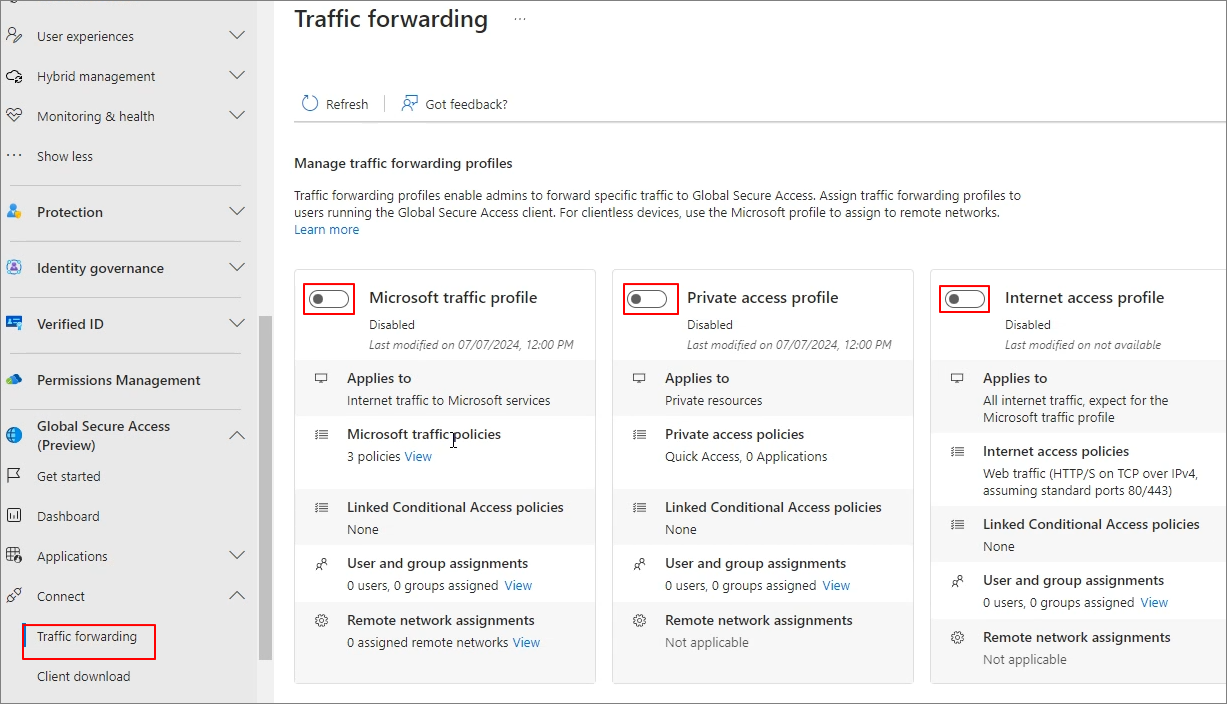

Connect -> Traffic forwarding -> 각각의 프로필을 활성화합니다.

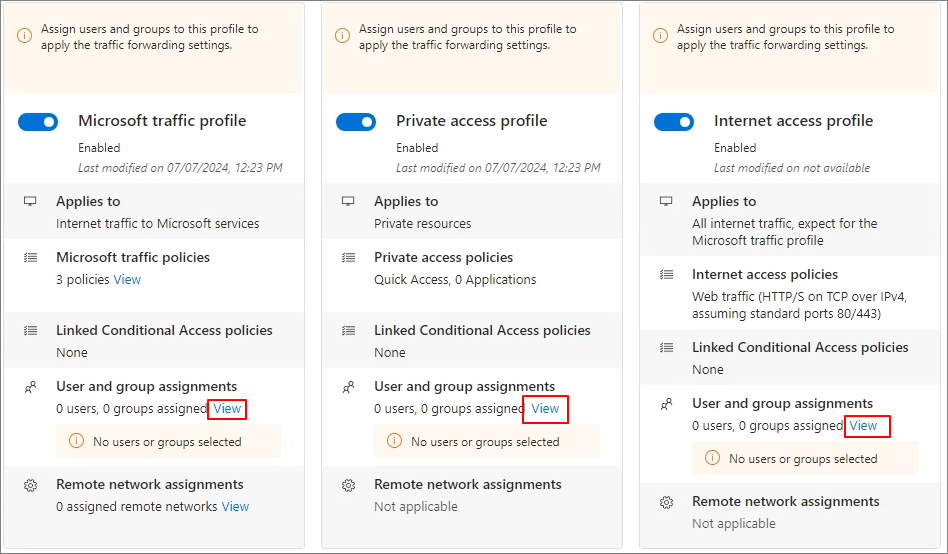

사용자 및 그룹할당을 진행합니다.

Assign to all users -> Yes (전체 할당)

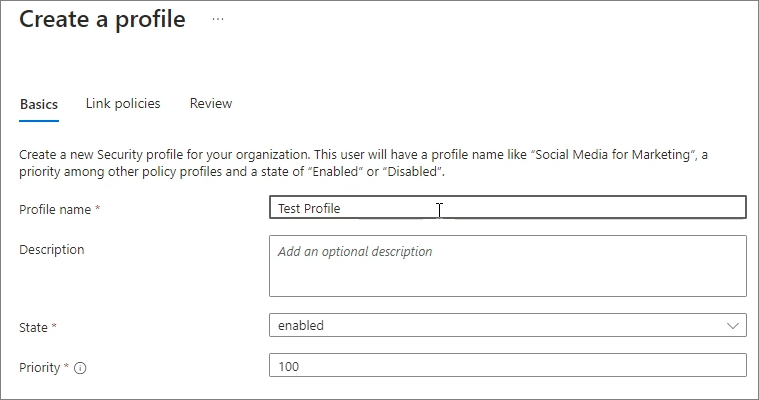

Secure -> Security profiles -> Create profile

프로필 이름 입력

Link policy -> Existing policy

기본 정책 연결 -> 프로필 생성과정 진행

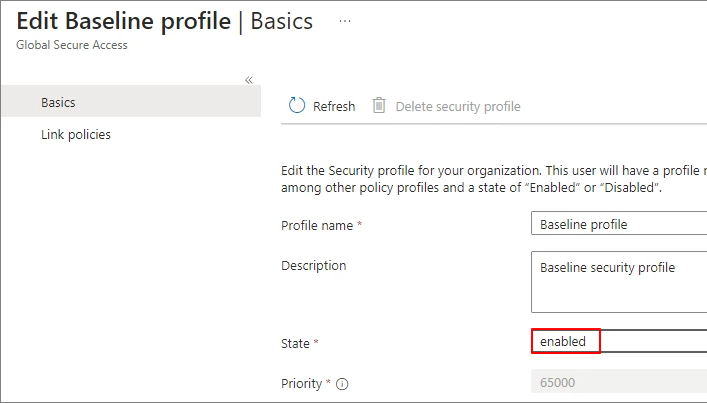

Baseline profile

Enabled 상태로 변경

Step 3: GSA Client 설치

Connect -> Client download

Download client (실제 사용자에게 배포할 때에는 Intune을 활용할 수 있습니다.)

GSA Client 설치과정을 진행합니다.

Sign in 진행

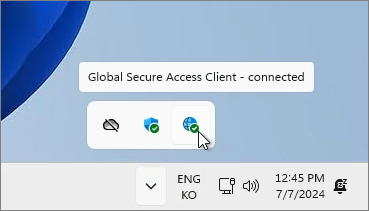

아래와 같이 연결 상태를 확인합니다.

Chrome에서 다른 테넌트로 로그인하면 아래와 같이 차단되는 것을 확인할 수 있습니다.

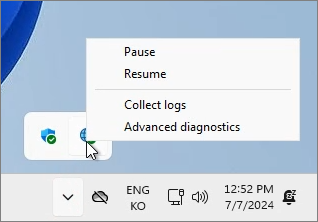

프리뷰 버전의 아쉬운 것은 클라이언트에 Pause 버튼이 있다는 것입니다.

실제 정식 출시가 되면, MDE처럼 Windows에 내장된 서비스에 Built-in 될 것으로 예상됩니다.