Microsoft Entra ID. Set up tenant restrictions v2 by GPO

이번에는 Tenant 제한설정에 대해서 다루겠습니다.

조건부 액세스의 경우 회사의 계정을 개인 장치에서 접속하지 못하게 하는 것이 주 목적입니다.

그런데, 조건부 액세스는 다른 회사의 계정을 회사 장치에 접속하는 것을 막을 수 없습니다.

물론 회사 장치에서 Naver 메일도 접속 가능하고, 구글 드라이브도 접근 가능하다면, 사실 그 회사는 데이터 유출에 대해서는 민감하지 않으므로 이 포스팅은 무시하셔도 좋을 것입니다.

M365를 사용하려면 office.com 등 MS 관련 URL을 오픈해야 합니다. 이 때, 다른 회사나 개인 계정 (outlook.com 등)으로 접속하는 것을 막는 개념이 Tenant Restriction (테넌트 제한)입니다.

Youtube 영상 (한글)

관련 기술자료

Configure tenant restrictions - Microsoft Entra ID - Microsoft Entra External ID | Microsoft Learn

방법은 크게 3가지가 있습니다.

1. GSA

2. 회사 프록시 장비

3. GPO

GSA 를 통한 방법은 GSA에 대한 사전 이해가 필요합니다. 그 부분은 나중에 따로 다루도록 하겠습니다.

이번 포스팅에서는 3번째 옵션인 GPO를 통한 테넌트 제한을 적용하겠습니다.

Step 1: Configure default tenant restrictions v2

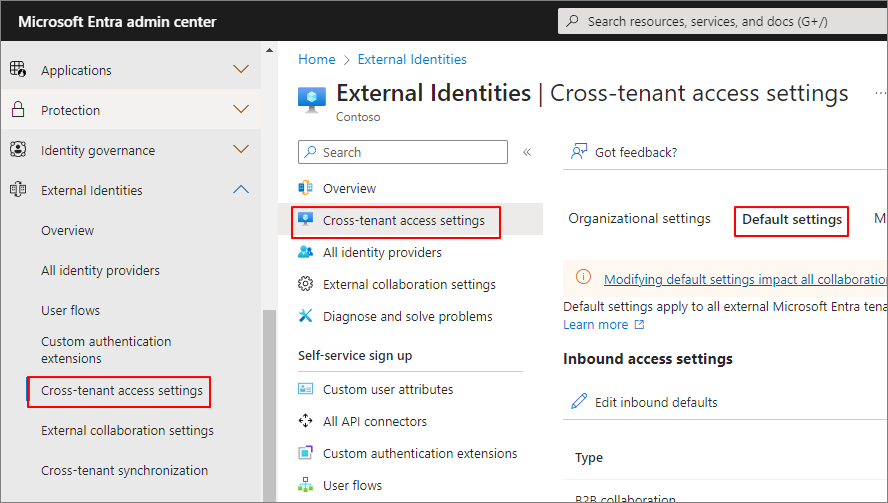

Entra 관리 센터 > Cross-tenant access settings > cross-tenant access settings > Default settings

Edit tenant restrictions defaults

Create Policy

다음과 같이 Policy ID가 생성됩니다. 각각의 값을 복사해 놓습니다.

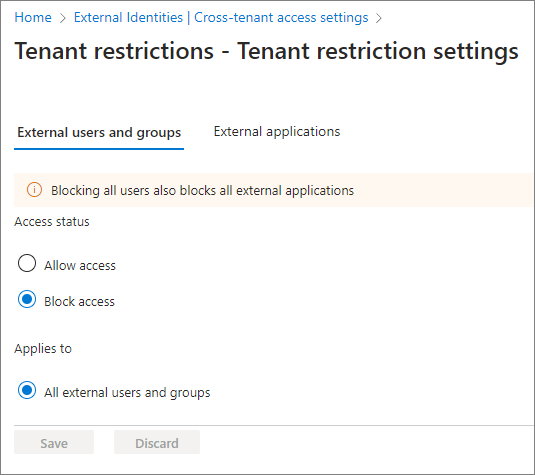

외부 계정에 대한 차단 정책을 한다면, 아래와 같이 설정합니다. (기본값)

모든 외부 앱에 대해서 Block 한다면 아래와 같이 설정합니다.

Step 2: Enable tenant restrictions on Windows managed devices (preview)

기술 자료상에서 아래와 같은 안내사항이 있습니다.

Windows의 테넌트 제한 V2는 일부 시나리오에서 인증 및 데이터 평면을 보호하는 부분 솔루션입니다. 관리형 Windows 디바이스에서 작동하며 .NET 스택, Chrome 또는 Firefox를 보호하지 않습니다. Windows 솔루션은 Microsoft Entra 전역 보안 액세스(미리 보기)에 유니버설 테넌트 제한이 일반 공급될 때까지 임시 솔루션을 제공합니다.

-> 내용을 이해하긴 어렵지만, 향후 다른 방식으로 기능을 제공할 예정이다. 현재는 프리뷰 단계다. 정도로 이해할 수 있습니다.

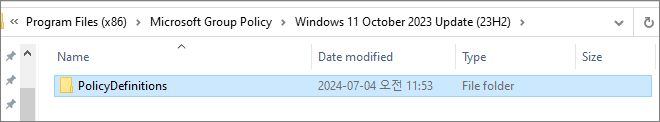

최신 Windows GPO 정책에 대한 ADMX 파일을 다운로드 합니다.

설치하면 아래의 위치에 정책파일이 저장됩니다.

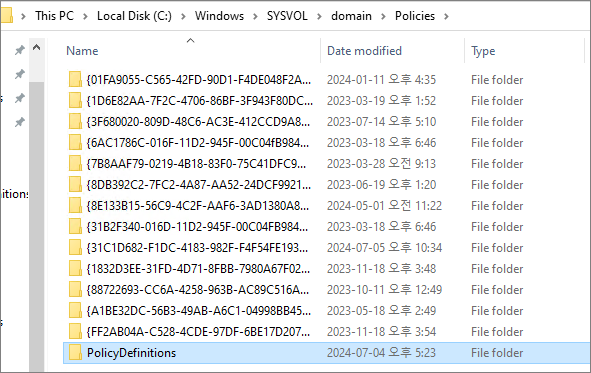

AD에서 정책에 배포하는 방식에 따라서 PolicyDefinitions 폴더를 적절한 위치에 필요한 언어만 복사합니다. (정책관련 부분은 AD 파트이기 때문에 여기서 다루지는 않겠습니다.)

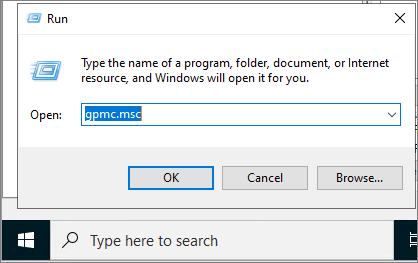

DC에서 gpmc.msc 를 실행합니다.

테스트 할 OU에서 정책을 생성합니다. 우클릭 Edit

Computer Configuration > Administrative Templates > Windows Components > Tenant Restrictions

다음과 같이 설정합니다.

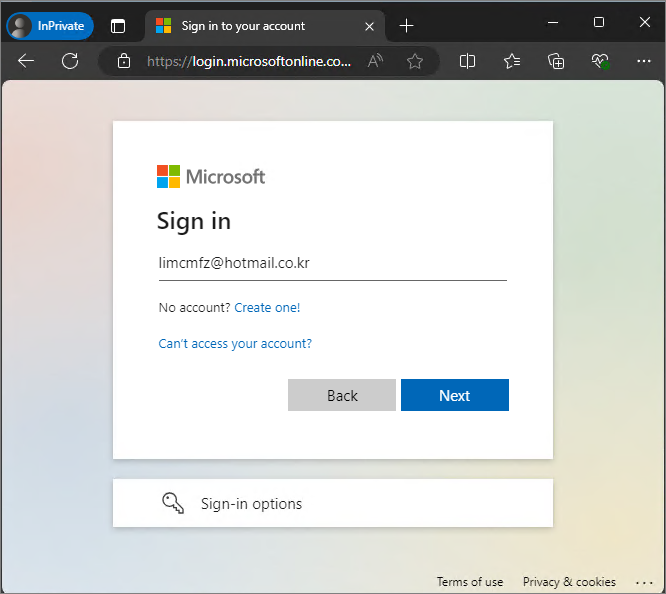

Edge에서 개인 계정으로 로그인 시도

다음과 같이 차단됨 확인

다른 테넌트로 로그인 시도하여도 차단되는 것을 알 수 있습니다.

다만 해당 GPO의 아쉬운 점은 3rd Party 브라우저는 차단하지 못합니다.

Chrome이나 3rd Party 브라우저는 정책으로 URL자체를 차단해야 합니다.

만약 3rd Party 브라우저 기반까지 사용하기를 원한다면, 회사 프록시 장비나, GSA를 사용해야 합니다.

이 부분은 다음 포스팅에서 다루겠습니다.