Deploy Microsoft Defender for Endpoint (MDE). (11) Android using MAM

이전 포스팅에서는 장치를 등록하여 관리하는 Intune MDM으로 온보딩하는 방식에 대해서 포스팅하였습니다.

이번에는 MDM 없이 MAM으로 MDE를 배포하는 방법에 대해서 다루겠습니다.

기술 자료

Step1. Admin prerequisites

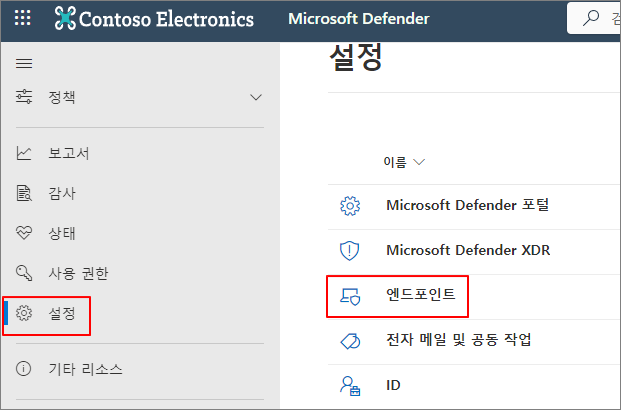

Microsoft Defender -> 설정 -> 엔드포인트

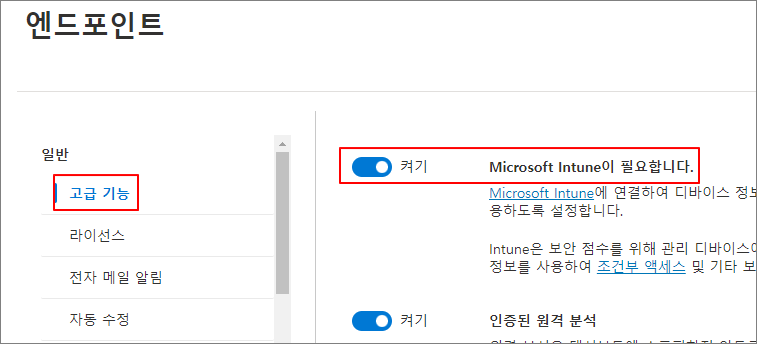

고급 기능 -> Microsoft Intune이 필요합니다. 설정이 켜기로 되어있는지 확인

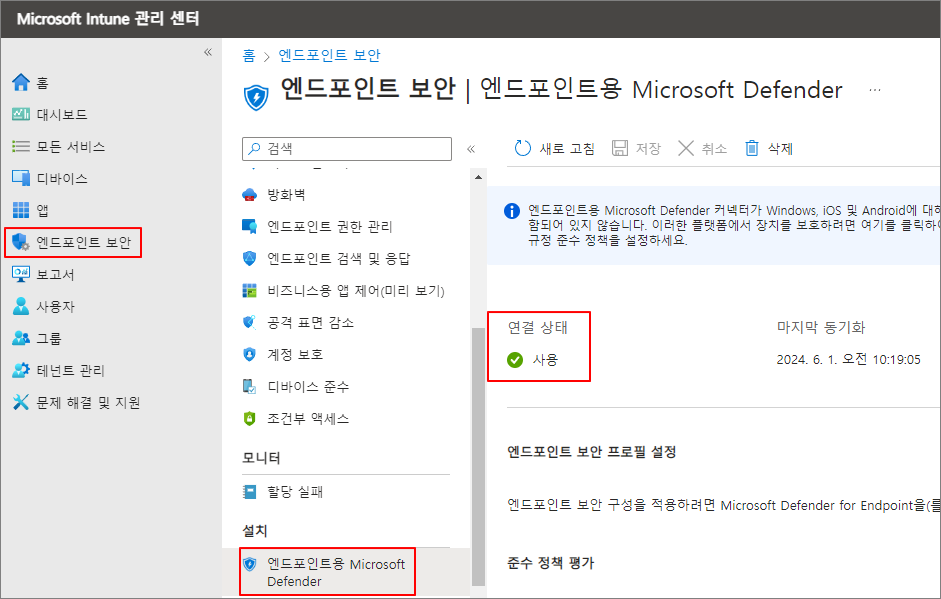

Intune 관리센터에서 MDE 커넥터 연결 상태 확인

정책 평가 앱 보호 -> 켜기 확인

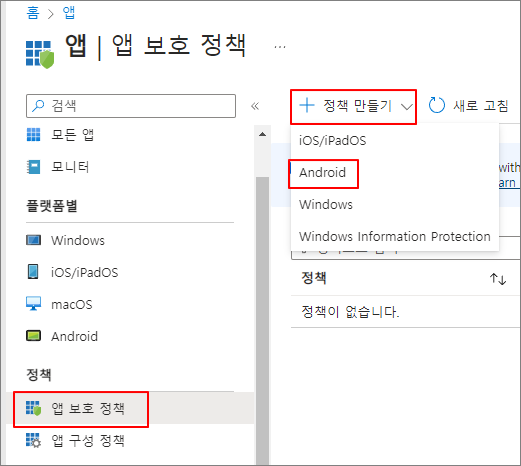

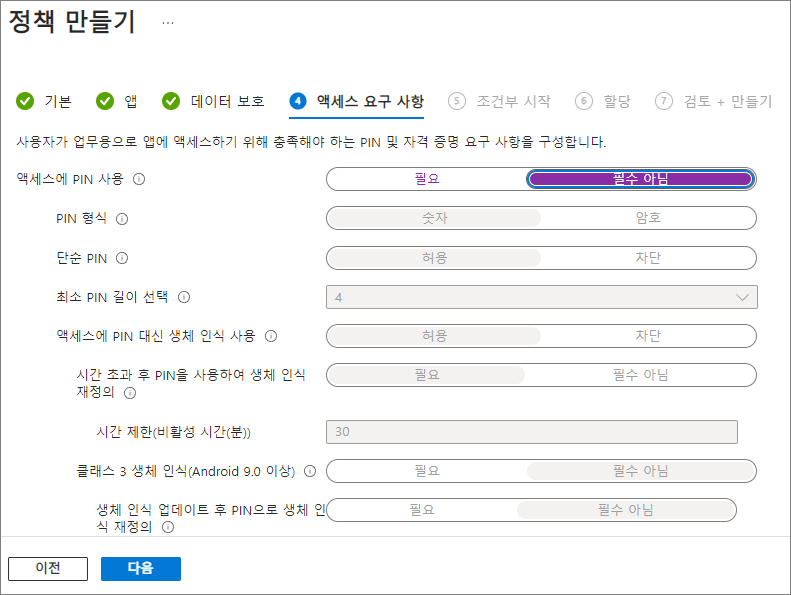

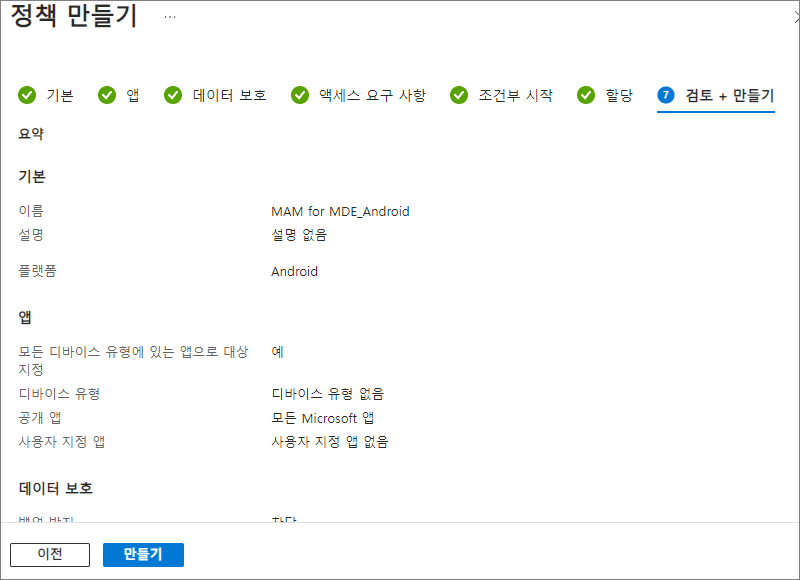

Step2. 앱 보호 정책 구성

대부분 실제 환경에서는 기본 MAM 정책이 있겠지만 없다면, 적절한 테스트 정책을 생성합니다.

정책 이름 지정 -> 다음

모든 Microsoft 앱 지정 -> 다음

정책 설정 -> 다음

디바이스 조건에서 허용되는 최대 디바이스 위협 수준을 추가합니다.

정책 적용대상 추가

만들기

Step3. End-user prerequisites

- 브로커 앱인 Intune 회사포털 앱이 설치되어 있어야 합니다.

- 라이선스가 할당되어야 합니다.

Step4. 앱 구성 정책 설정

앱 구성 정책 -> 추가 -> 관리되는 앱

아래와 같이 입력 및 지정

다음

저는 다음과 같이 설정 (아래의 정책항목은 기술자료를 보고 진행하는 것을 권장 드립니다.)

아래의 설정 값들은 제가 나중에 셀프스터디 후 다시 업데이트 하겠습니다.

| Key | Value | Description |

| antiphishing | 1 | Web protection |

| vpn | 1 | Web protection |

| DefenderMAMConfigs | 1 | |

| DefenderNetworkProtectionEnable | 1 | 1 - 사용, 0 - 사용 안 함; 이 설정은 IT 관리자가 Defender 앱에서 네트워크 보호 기능을 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. |

| DefenderCertificateDetection | 1 | 2-사용, 1 - 감사 모드, 0 - 사용 안 함; 값이 2인 이 기능을 사용하도록 설정하면 Defender에서 잘못된 인증서를 검색하면 최종 사용자 알림이 사용자에게 전송됩니다. 경고도 SOC 관리자에게 전송됩니다. 감사 모드(1)에서는 알림 경고가 SOC 관리자에게 전송되지만 Defender에서 잘못된 인증서를 검색하면 최종 사용자 알림이 사용자에게 표시되지 않습니다. 관리자는 0을 값으로 사용하여 이 검색을 사용하지 않도록 설정하고 2를 값으로 설정하여 전체 기능 기능을 사용하도록 설정할 수 있습니다. |

| DefenderOpenNetworkDetection | 1 | 2-사용, 1 - 감사 모드, 0 - 사용 안 함; 이 설정은 IT 관리자가 열린 네트워크 검색을 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. 기본적으로 개방형 네트워크 검색은 값이 0으로 비활성화되고 Defender는 보안 포털의 SOC 관리자에게 최종 사용자 알림 또는 경고를 보내지 않습니다. 값이 1인 감사 모드로 전환하면 알림 경고가 SOC 관리자에게 전송되지만 Defender가 열린 네트워크를 검색하면 최종 사용자 알림이 사용자에게 표시되지 않습니다. 값 2를 사용하도록 설정하면 최종 사용자 알림이 표시되고 SOC 관리자에게도 경고가 전송됩니다. |

| DefenderEndUserTrustFlowEnable | 0 | 1 - 사용, 0 - 사용 안 함; 이 설정은 IT 관리자가 비보안 및 의심스러운 네트워크를 신뢰하고 신뢰할 수 없도록 최종 사용자 앱 내 환경을 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. |

| DefenderNetworkProtectionAutoRemediation | 1 | 1 - 사용, 0 - 사용 안 함; 이 설정은 IT 관리자가 사용자가 더 안전한 Wi-Fi 액세스 지점으로 전환하거나 Defender에서 검색한 의심스러운 인증서를 삭제하는 등의 수정 작업을 수행할 때 전송되는 수정 경고를 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. |

| DefenderNetworkProtectionPrivacy | 1 | 1 - 사용, 0 - 사용 안 함; 이 설정은 IT 관리자가 네트워크 보호에서 개인 정보를 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. 값 0으로 개인 정보를 사용하지 않도록 설정하면 악의적인 wifi 또는 인증서 데이터를 공유하는 사용자 동의가 표시됩니다. 값이 1인 사용 상태인 경우 사용자 동의가 표시되지 않고 앱 데이터가 수집되지 않습니다. |

| DefenderOptionalVPN | 1 | 선택적 권한 구성 |

| DefenderOptionalAccessibility | 1 | 선택적 권한 구성 |

| DefenderDeviceTag | MAM_Android | 관리센터에 표시할 TAG 지정 |

그룹 할당 -> 다음 -> 만들기

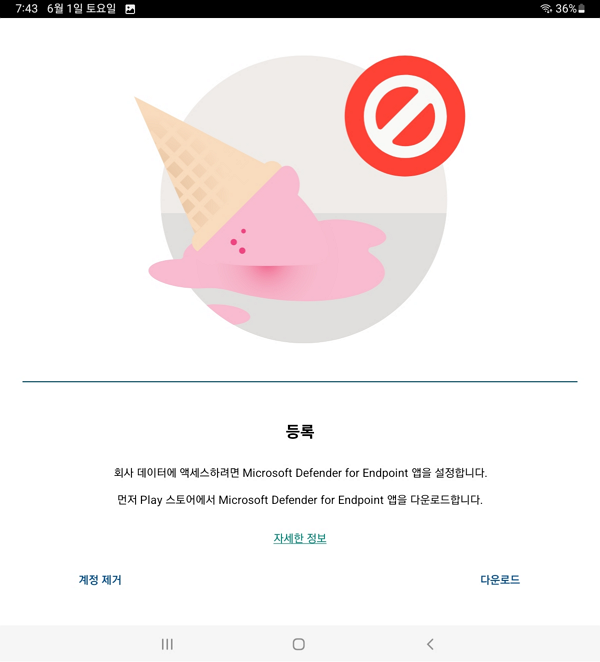

Step5. End-User Onboarding

Outlook 계정 설정을 진행하면, MAM 정책에 의해서 디바이스가 정상 상태에서 통과하지 못합니다.

그리고 MDE 설치를 통해서 보호가 필요한 흐름으로 진행됩니다.

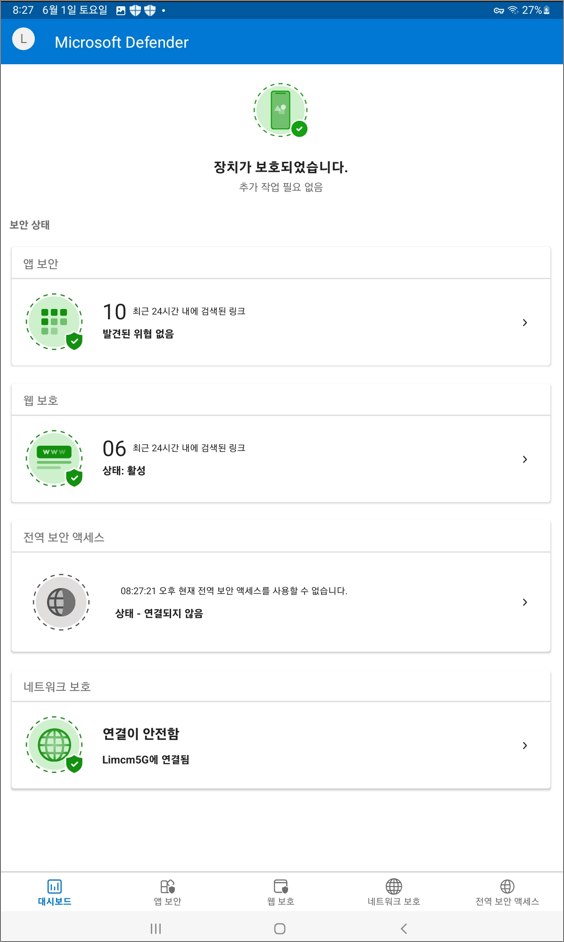

설치 후 권한 설정을 진행합니다.

설정 및 검사 완료

다음과 같이 디바이스 상태 체크 완료

아래와 같이 실시간 검사되는 것을 알 수 있습니다.

그리고 Defender에 아래와 같이 온보딩 된 것을 확인할 수 있습니다. MAM도 온보딩이 가능한 것을 알 수 있습니다.

다만 관리자 부분에서 알 수 없음으로 표시되는 것으로 보았을 때, MDM하고 차이가 있을 것으로 예상됩니다.

그래도 국내 정서에서 MDM을 사용하기 어려운 점을 고려하면, MAM으로 MDE 배포하는 것도 좋은 방안이라고 생각합니다.

다음 포스팅 부터는 iOS 배포에 대해서 다루겠습니다.