Exchange Online. Enhanced Filtering for Connectors

MEC에서 소개되었던 향상된 필터링 (Enhanced Filtering)에 대해서 다뤄 보겠습니다.

Enhanced Filtering for Connectors in Exchange Online

연관글

2022.11.10 - [Exchange] - Exchange Online. Increasing mail flow security posture (MEC003WS) (1)

이번 포스팅도 Self Study이기 때문에, 제 해석이나 생각이 틀릴 수도 있습니다.

Properly configured inbound connectors are a trusted source of incoming mail to Microsoft 365 or Office 365. But in complex routing scenarios where email for your Microsoft 365 or Office 365 domain is routed somewhere else first, the source of the inbound connector is typically not the true indicator of where the message came from. Complex routing scenarios include:

|

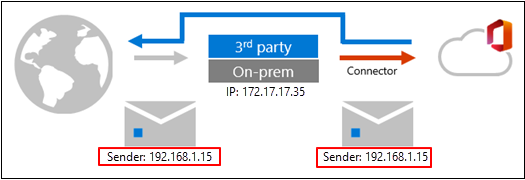

-> Exchange Online (EXO) 을 사용하는 기업의 대부분은 EXO 이전 구간에 3rd Party SPAM 장비나 Exchange On-Premise와 커넥터로 연결되어 있습니다. 그러다 보니 EXO 입장에서는 실제 발송 IP를 기준으로 검사하는 것이 아닌, 직전 구간의 IP를 기준으로 SPF 레코드 등 여러 가지 검사가 진행됩니다.

| As you can see, the message adopts the source IP of the service, appliance, or on-premises Exchange organization that sits in front of Microsoft 365. The message arrives in Microsoft 365 with a different source IP address. This behavior isn't a limitation of Microsoft 365; it's simply how SMTP works. In these scenarios, you can still get the most out of Exchange Online Protection (EOP) and Microsoft Defender for Office 365 by using Enhanced Filtering for Connectors (also known as skip listing). 보시다시피 메시지는 Microsoft 365 앞에 있는 서비스, 어플라이언스 또는 온-프레미스 Exchange 조직의 원본 IP를 채택합니다. 메시지는 다른 원본 IP 주소를 사용하여 Microsoft 365 도착합니다. 이 동작은 Microsoft 365의 제한 사항이 아닙니다. 단순히 SMTP가 작동하는 방식입니다. 이러한 시나리오에서는 커넥터에 대 한 향상된 필터링 (건너 뛰기 목록 이라고도 함)을 사용 하 여 EOP (Exchange Online Protection) 및 Office 365 용 Microsoft Defender를 최대한 활용할 수 있습니다. |

As you can see, Enhanced Filtering for connectors allows IP address and sender information to be preserved, which has the following benefits:

Anti-spoofing Anti-phishing

스푸핑 방지 피싱 방지

|

-> 커넥터에 향상된 필터링 설정을 진행하면, SPAM 장비 이전 구간의 IP를 기준으로 EOP가 검사한다. 라고 이해하셔도 좋을 것 같습니다.

| Note 1 We always recommend that you point your MX record to Microsoft 365 or Office 365 in order to reduce complexity. For example, some hosts might invalidate DKIM signatures, causing false positives. When two systems are responsible for email protection, determining which one acted on the message is more complicated. 복잡성을 줄이기 위해 항상 MX 레코드가 Microsoft 365 또는 Office 365 가리키도록 하는 것이 좋습니다. 예를 들어 일부 호스트는 DKIM 서명을 무효화하여 가양성을 유발할 수 있습니다. 두 시스템이 이메일 보호를 담당하는 경우 메시지에 대해 어떤 시스템이 작동했는지 확인하는 것이 더 복잡합니다. |

-> 현실적으로 MX레코드를 EOP로 바로 지정하는 것은 어렵습니다. EOP의 스팸 기능이 훌륭할 수는 있으나, 기존 솔루션에서 제공하는 재발송 기능, 메일 발송 보류 등의 기능은 EOP를 통해서 대체할 수 없기 때문입니다. 그리고 MX레코드를 EOP 로 직접 지정이 가능했다면, 향상된 필터링 기능을 검토할 필요는 없을 것으로 보입니다.

| Note 2 The most common scenarios that Enhanced Filtering is designed for are Hybrid environments; however, the mail destined for on-premises mailboxes (outbound mail) will still not be filtered by EOP. The only way to get full EOP scanning on all mailboxes is to move your MX record to Microsoft 365 or Office 365. 향상된 필터링이 설계된 가장 일반적인 시나리오는 하이브리드 환경입니다. 그러나 온-프레미스 사서함으로 보내는 메일(아웃바운드 메일)은 여전히 EOP로 필터링되지 않습니다. 모든 사서함에서 전체 EOP 검사를 가져오는 유일한 방법은 MX 레코드를 Microsoft 365 또는 Office 365 이동하는 것입니다. |

-> Hybrid 환경일 경우, EXO -> On-premise 로 발송하는 메일은 EOP에서 검사하지 않는다고 나와 있습니다. 물론 검사하지 않는다고 해서, Outbound에 대한 제약이 걸리지 않는다는 것은 아닙니다.

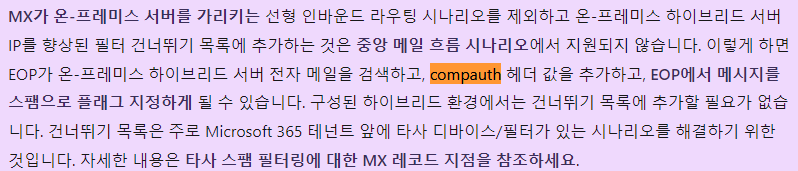

| Note 3 Except for linear inbound routing scenarios where MX points to on-premises servers, adding your on-premises hybrid server IPs to the enhanced filter skip list is not supported in a centralized mail flow scenario. Doing this can cause EOP to scan your on-premises hybrid server emails, adding a compauth header value, and may result in EOP flagging the message as spam. In a configured hybrid environment, there is no need to add them to the skip list. The skip list is primarily intended to address scenarios where there is a third-party device/filter before your Microsoft 365 tenant. For more information, see MX record points to third-party spam filtering. MX가 온-프레미스 서버를 가리키는 선형 인바운드 라우팅 시나리오를 제외하고 중앙 집중식 메일 흐름 시나리오에서는 온-프레미스 IP를 향상된 필터 건너뛰기 목록에 추가할 수 없습니다. 이렇게 하면 EOP가 온-프레미스 동시 사용 서버 전자 메일을 검색하여 compauth 헤더 값을 추가하고 EOP에서 메시지를 스팸으로 플래그 지정할 수 있습니다. 구성된 하이브리드 환경에서는 건너뛰기 목록에 추가할 필요가 없습니다. 건너뛰기 목록은 주로 Microsoft 365 테넌트 앞에 타사 디바이스/필터가 있는 시나리오를 해결하기 위한 것입니다. 자세한 내용은 MX 레코드가 타사 스팸 필터링을 가리킵니다.를 참조하세요. |

-> 이 내용은 조금 이해하기 어렵습니다.

MX레코드가 On-Premise 를 가르키면, 외부로부터 수신되는 메일은 다음과 같습니다. 그리고 중앙 집중식이라고 해도 다르지 않습니다. "기술자료 상에서 언급한 내용은 아래의 흐름에는 해당하지 않는다." 라고 이해했습니다.

Transport routing in Exchange hybrid deployments | Microsoft Learn

기술자료에서 설명한 On-Premise IP 를 추가할 수 없는 경우는 MX레코드가 EOP를 가르키는 다음과 같은 흐름인 것으로 보입니다.

| Note 4 Do not put another scanning service or host after EOP. Once EOP scans a message, be careful not to break the chain of trust by routing mail through any non-Exchange server that is not part of your cloud or on-premises organization. When the message eventually arrives at the destination mailbox, the headers from the first scanning verdict might no longer be accurate. Centralized Mail Transport should not be used to introduce non-Exchange servers into the mail flow path. EOP 뒤에 다른 검색 서비스 또는 호스트를 배치하지 마세요. EOP에서 메시지를 검색한 후에는 클라우드 또는 온-프레미스 조직에 속하지 않은 비 Exchange 서버를 통해 메일을 라우팅하여 트러스트 체인을 끊지 않도록 주의해야 합니다. 메시지가 대상 사서함에 도착하면 첫 번째 검사 판정의 헤더가 더 이상 정확하지 않을 수 있습니다. 중앙 집중식 메일 전송을 사용하여 Exchange 이외의 서버를 메일 흐름 경로에 도입하면 안 됩니다. |

-> 아래와 같이 중앙 집중식으로 설정한 뒤, 3번 구간에 SPAM 장비를 배치하면 안 된다는 것으로 보입니다.

"MX 레코드가 EOP일 경우 결국 EXO Mailbox 라면 EOP를 2번,6번 과정을 통해서 2번 검사하기 때문에 판정 헤더가 정확하지 않을 수 있다." 로 이해하였습니다.

What do you need to know before you begin?

Organization Management in Exchange Online.

시작하기 전에 알아야 할 내용

Exchange Online의 조직 관리.

|

-> 중요한 포인트는 2가지 입니다.

1. EOP 이전 구간에서 3rd Party IP를 전부 입력해야 해당 기능을 제대로 활용할 수 있다.

2. 중앙 집중식은 지원되지 않는다.

[구성 및 테스트]

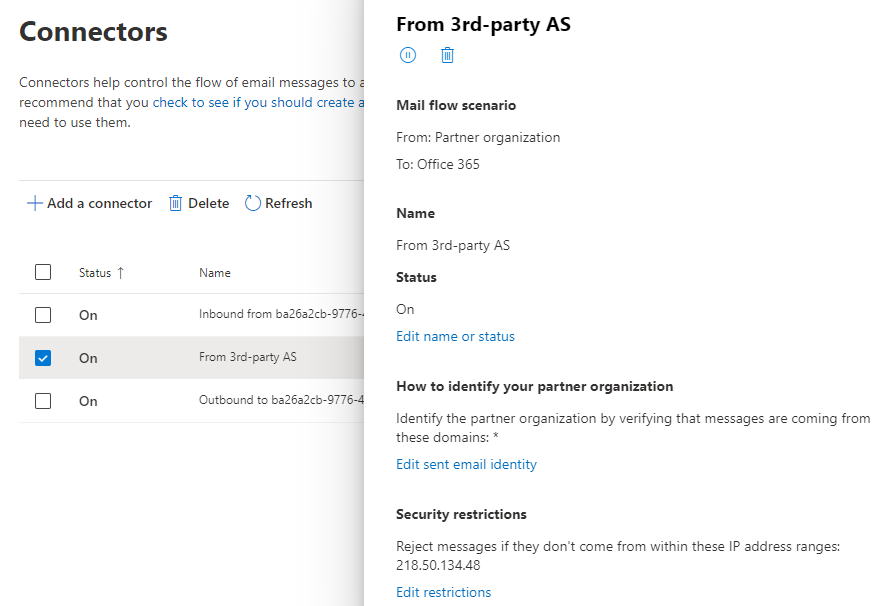

MX 레코드를 Edge 서버로 지정하여 3rd Party Antispam 역할로 사용하여 테스트 환경을 구성하였습니다.

커넥터는 아래와 같이 생성하였습니다.

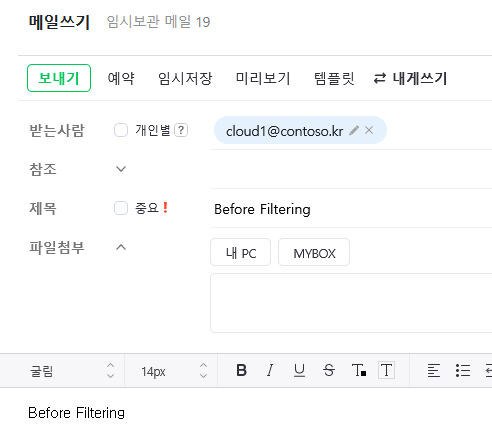

네이버에서 메일 발송

Exchange에서 수신

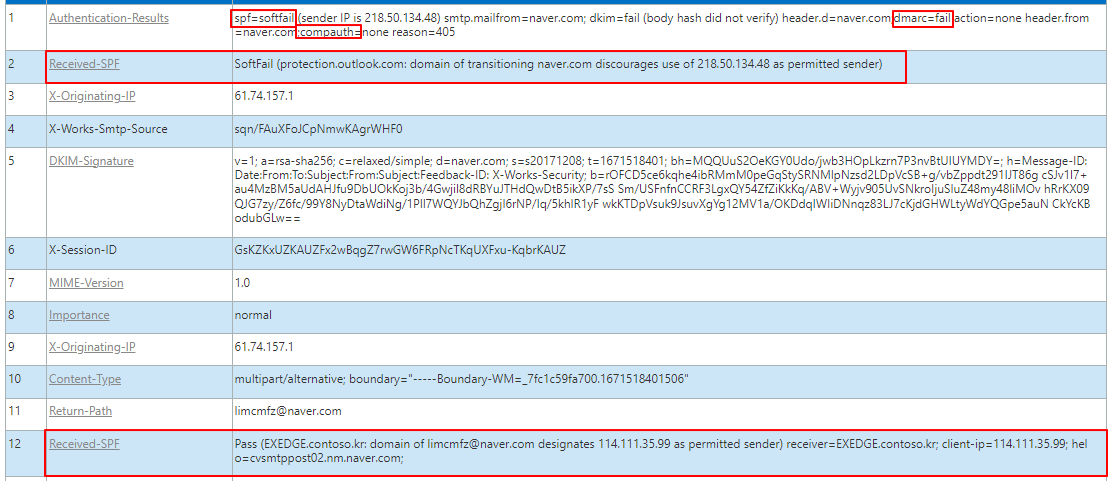

메시지 헤더 상에서 Naver -> Edge -> EXO 로 수신되는 흐름 확인

Authentication-Results에서 spf=softfail 을 확인할 수 있습니다. 직전 구간인 Edge 서버의 공인IP와 naver.com 의 spf 레코드 등록 ip가 일치하지 않기 때문입니다. 그 이외에도 Received-SPF가 위에 기록된건 Edge -> EXO, 아래의 Received-SPF는 Naver.com -> Edge 인 것을 알 수 있습니다.

향상된 필터링 정책 설정

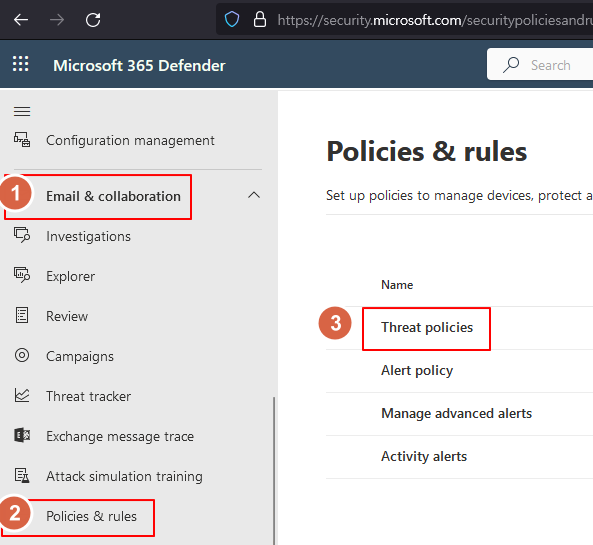

https://security.microsoft.com -> Email & collaboration -> Policies & rules -> Threat policies

Enhanced filtering

현재 구성된 Inbound Connector가 표시됩니다. 설정할 커넥터를 선택합니다.

선택할 수 있는 옵션은 아래와 같이 3가지입니다.

| Disable Enhanced Filtering for Connectors: Turn off Enhanced Filtering for Connectors on the connector. 커넥터에서 커넥터에 대한 향상된 필터링을 끕니다. Automatically detect and skip the last IP address: We recommend this value if you have to skip only the last message source. 마지막 메시지 소스만 건너뛰어야 하는 경우 이 값을 권장합니다. Skip these IP addresses that are associated with the connector: Select this value to configure a list of IP addresses to skip. 건너뛸 IP 주소 목록을 구성하려면 이 값을 선택합니다. |

-> 간단하게 Off, 자동, 수동으로 생각하면 될 것 같습니다.

수동으로 IP를 입력하고, 조직 전체에 적용하는 방식으로 테스트를 진행해 보겠습니다.

다음과 같이 활성화됨 확인

3rd Party Antispam 의 이전 구간을 검사하기 때문에 아래와 같이 spf=pass 로 기록됩니다. 기존과는 검사 결과가 다른 것이 확인됩니다.

그리고 위에서 언급한 compauth는 pass로 기록됩니다.

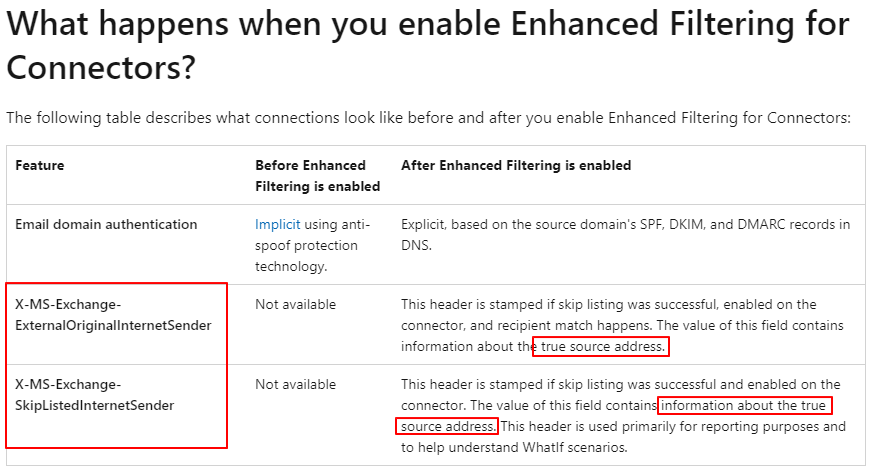

기술자료상에서 Enhanced filtering이 적용되면, X-MS-Exchange-ExternalOriginalInternetSender, X-MS-Exchange-SkipListedInternetSender 의 해더 값이 기록된다고 언급되어 있습니다. 그리고 그 값은 True source address 가 기록됩니다.

아래와 같이 실제 Naver.com의 Source 정보가 기록된 것을 확인할 수 있습니다.

Enhanced filtering을 사용함으로써 EXO에서 스푸핑에 대해 엄격하게 검사할 수 있을 것으로 기대됩니다.