M365. Azure AD Joined Plan (6). BitLocker

이전글

이번에는 BitLocker에 대해서 다뤄 보겠습니다.

최근에 Intune 상의 Bitlocker설정에 변경사항이 있었습니다. 관련된 부분 수정하였습니다. (2024년 1월 23일 기준)

우선 VM 설정에서 Secure Boot 및 TPM 이 활성화되어 있는지 확인하였습니다. Real Machine 이라면 TPM이 지원되는지 확인해야 합니다.

우선 아래의 자료를 참고하여 진행하였습니다.

Intune 끝점 보안 디스크 암호화 정책 | Microsoft Docs

Intune에서 BitLocker를 사용하여 Windows 장치 암호화 - Microsoft Intune | Microsoft Docs

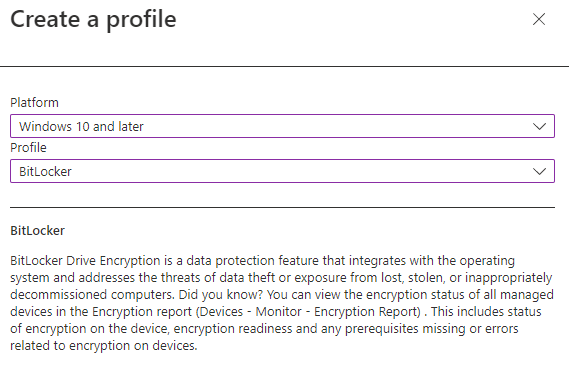

Endpoint security -> Disk encryption -> Create Policy

Windows 10 and later -> BitLocker 선택

-> 하단에 BitLocker 기능에 대해서 자세히 설명되어 있습니다.

| BitLocker 드라이브 암호화는 운영 체제와 통합되며 분실, 도난 또는 부적절하게 폐기된 컴퓨터에서 데이터가 도용 또는 노출될 위협을 해결하는 데이터 보호 기능입니다. 알고 계셨나요? 암호화 보고서(디바이스 - 모니터 - 암호화 보고서)에서 모든 관리 디바이스의 암호화 상태를 볼 수 있습니다. 여기에는 디바이스의 암호화 상태, 암호화 준비 상태 및 누락된 필수 구성 요소 또는 디바이스의 암호화 관련 오류가 포함됩니다. |

Profile 이름 입력 -> Next

아래의 기능들에 대해서 다룰까 하다가 우선 제가 생각했을 때, "이 기능은 활성화 해야할 것 같다." 라는 관점으로 구성하였습니다. 그리고 기능 설명은 도움말에서 자세히 설명하고 있습니다.

범위 태그는 기본 값 확인 -> Next

적용할 사용자 그룹 추가 -> Next

정책확인 후 Create

디바이스 상태에서 할당 상태를 확인할 수 있습니다.

아래와 같이 계속 오류가 발생하면서 BitLocker가 걸리지 않았습니다.

Azure AD Join 시나리오에서는 아래의 자료를 참고해서 진행해야 하는 것으로 확인되었습니다.

자료대로 아래와 같이 다시 변경하였습니다.

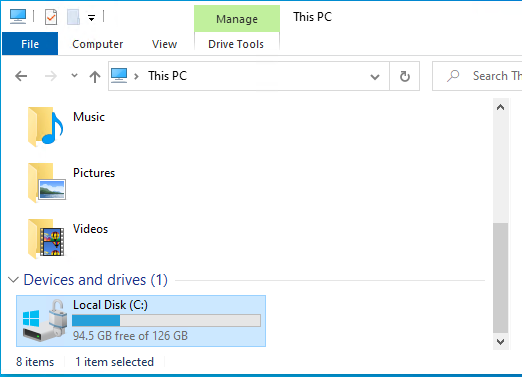

아래와 같이 암호화 된 것으로 확인됩니다.

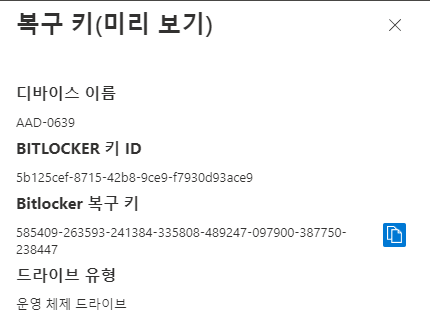

이벤트 로그 기록을 확인해보면, 복구 키도 Azure AD에 저장한 것으로 확인됩니다.

해당 디바이스 -> 복구 키 메뉴로 이동하면 복구키 정보도 확인할 수 있습니다.

추가 디스크가 탑재되어도 일정시간이 지나면 BitLocker가 걸리는 것을 확인할 수 있습니다.

디바이스 -> 모니터 -> 암호화 보고서에 보면 암호화됨 상태를 확인할 수 있습니다. (TPM 버전이 알 수 없음으로 표시되는 이유는 가상화 TPM 때문 인 것으로 추정됩니다.)