M365. Azure AD Joined Plan (4). Configuration Profiles

이전글

AD에 GPO가 있다면, Azure AD에는 구성 프로필(Configuration Profiles)이 있습니다.

이번 포스팅에서는 개인용 MS 계정 및 다른 테넌트 계정으로 M365 App 에 연결하지 못하도록 정책 설정을 진행하겠습니다.

[Onedrive]

정책 이름 및 내용을 입력합니다.

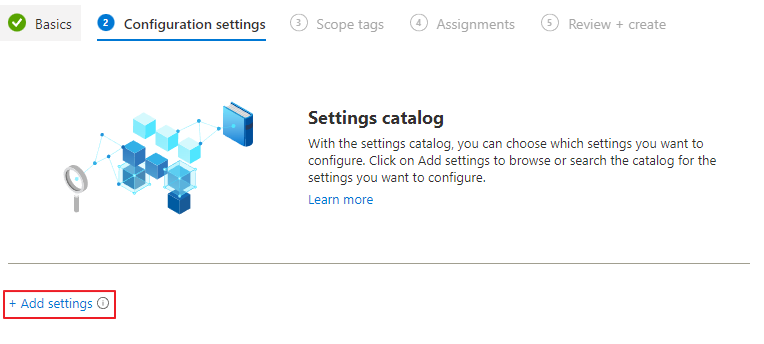

Add settings

Onedrive 검색 -> Onedrive 선택 -> Allow syncing OneDrive Account for only specific organizations 체크 (이 정책은 특정 테넌트만 동기화할 수 있는 정책입니다.)

정책 Enable -> Tenant ID 입력

참고로 Tenant ID는 Azure Poral에서 확인할 수 있습니다.

그리고 정책 리스트 중 Prevent users from syncing personal OneDrive accounts (Users) 을 체크합니다. (이 정책은 MS 개인 계정을 차단하는 정책입니다.)

아래와 같이 설정되어 있으면, Next

Next

적용할 사용자 그룹 추가

정책 검토 후 Create

개인 계정 차단 정책 적용 결과

다른 테넌트 차단 확인

[Teams]

정책 이름 입력

Add settings

Teams 검색 -> Administrative Templates\Microsoft Teams -> Restrict sign in to Teams to account in specific tenants (Users)

Tenant ID 를 입력한 뒤, 정책 생성 과정을 진행합니다.

적용되면 아래와 같이 signInRestriction 이 기록되는 것을 확인할 수 있습니다.

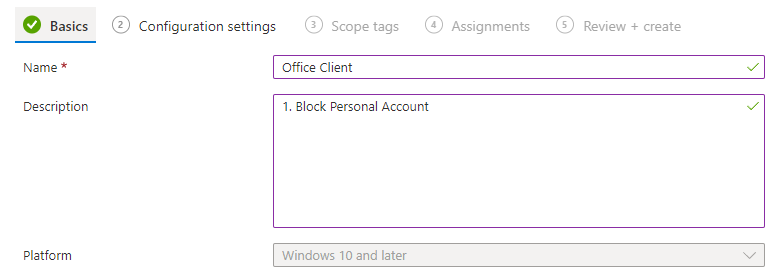

[Office Client]

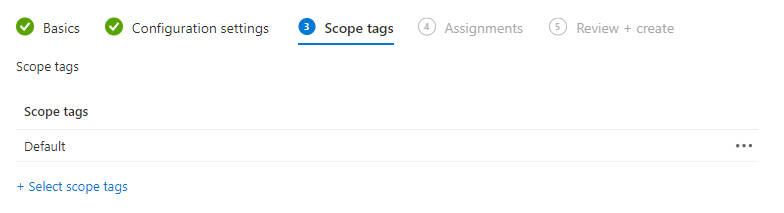

정책 이름 입력

Block sign 으로 검색합니다.

Org ID only를 선택합니다. (Office Client는 개인 계정만 차단이 가능하고, 다른 테넌트 로그인 차단은 지원되지 않습니다. 정책이 아닌 다른 방법으로 차단 필요)

적용되었다면 아래와 같이 로그인시 회사 또는 학교 계정으로만 로그인할 수 있다는 메시지가 발생합니다.

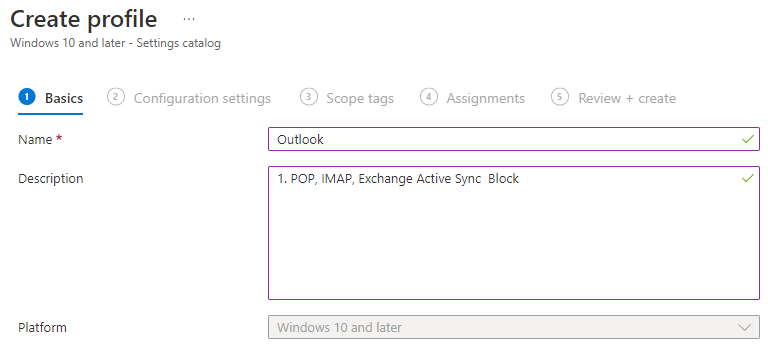

[Outlook]

Account 검색 -> Prevent users from adding e-mail account types (Users) 체크

아래와 같이 Exchange Active Sync, IMAP, other type, POP3 를 Block 설정합니다.

추가적으로 profile 검색 -> Microsoft Outlook 2016\Miscellaneous 선택 -> Prevent users from making changes to Outlook profiles (Users) 체크 (해당 설정은 제어판에서 프로필을 사용자가 수정하는 것을 차단합니다.)

정책이 적용되었다면, 프로필 메뉴 접근이 차단되는 것을 확인할 수 있습니다.

정책으로 모든 경로를 차단하는데는 한계가 있습니다. 우선 M365 기능으로 차단할 수 있는 영역을 정의한 뒤, M365에서 커버하지 못하는 영역은 3rd Party나 장비단에서 차단하는 것을 확인해야 합니다.