Windows Server 2019. ADFS에서 Azure MFA 설정

이번 포스팅에서는 ADFS에서 Azure MFA를 연계하는 부분에 대해서 다뤄보겠습니다.

아래의 기술자료를 참고하여 진행하였습니다.

AD FS 2016 및 Azure MFA 구성 | Microsoft Docs

테스트 환경

OS: Windows Server 2019

그리고 사전에 Exchange Server와 ADFS 인증설정을 진행하였습니다. 아래의 포스팅을 참고합니다.

2020.08.21 - [Exchange] - Exchange Server 2019. ADFS 를 이용하여 OWA, ECP 사이트에 대한 클레임 인증 설정

Exchange Server 2019. ADFS 를 이용하여 OWA, ECP 사이트에 대한 클레임 인증 설정

이전에 Exchange 2016을 기준으로도 진행부분과 큰 차이는 없습니다, 이번에는 2019를 기준으로 진행해 보겠습니다. 사전 구성되어 있는 VM 환경은 다음과 같습니다. AD(2019), Exchange Server 2019, ADFS(2019),.

blog.limcm.kr

ADFS 인증을 위해 Azure MFA를 사용 하는 경우 다음 필수 조건이 필요 합니다.

참고

https://login.microsoftonline.com

|

ADFS Powershell에서 다음의 명령어를 실행합니다.

#클레임 수정

Set-AdfsClaimsProviderTrust -AnchorClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn" -TargetName "Active Directory"

#확인

Get-AdfsClaimsProviderTrust |fl *anch*

#Azure AD 접속 (사전에 모듈 설치 필요)

Connect-MsolService

#인증서 발급

$certbase64 = New-AdfsAzureMfaTenantCertificate -TenantID

New-MsolServicePrincipalCredential -AppPrincipalId 981f26a1-7f43-403b-a875-f8b09b8cd720 -Type asymmetric -Usage verify -Value $certBase64

#테넌트 등록

Set-AdfsAzureMfaTenant -TenantId kor5.onmicrosoft.com -ClientId 981f26a1-7f43-403b-a875-f8b09b8cd720

#클레임 수정

#인증서 발급 & 테넌트 등록

#발급된 인증서 확인

ADFS 서비스를 재시작 합니다.

ADFS 관리메뉴 - Service -Authentication Methods - Additional Authentication Methods - Edit

Azure MFA를 추가합니다.

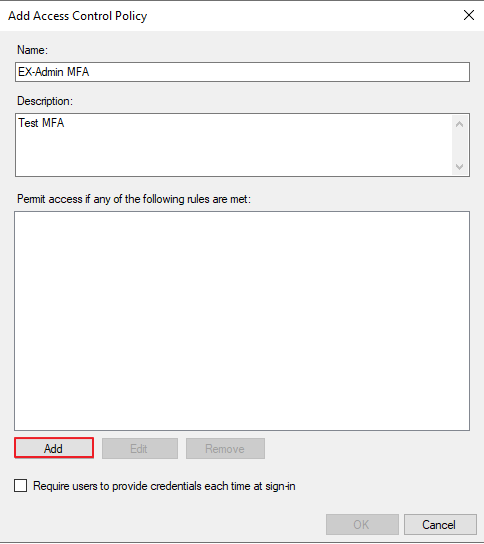

Access Control Policies - Add Access Control Policy

Add

특정 그룹만 테스트하기 위해서 아래와 같이 조건을 추가합니다.

OK

Relying Party Trusts 에서 적용할 항목을 선택 한 뒤, Edit Access Control Policy

생성한 Policy 를 선택한 뒤, Apply

적용 확인

그리고 로그인 하는 계정은 사전에 https://aka.ms/mfasetup 에서 인증 수단 등록과정을 진행합니다.

ADFS 페이지에서 로그인 시도

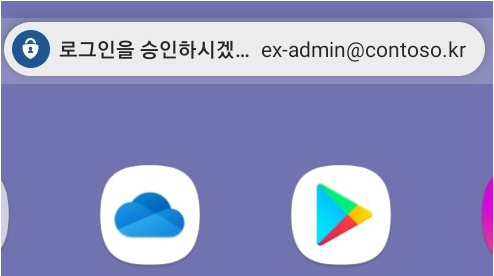

모바일 인증 진행

모바일상에서 아래와 같이 푸쉬 알림

승인

정상적으로 접속확인

만약 인증수단이 등록되어 있지 않으면, 아래와 같이 오류가 발생할 수 있습니다.